34C3: Details zum Intel-Management-Engine-Hack

Über Intels Management Engine lassen sich PCs ohne Hilfe und Kontrolle durch ein Betriebssystem vollständig fernsteuern. Der Sicherheitsexperte Maxim Goryachy zeigte nun, wie er und seine Kollegen in das Innerste der IME vorgedrungen sind.

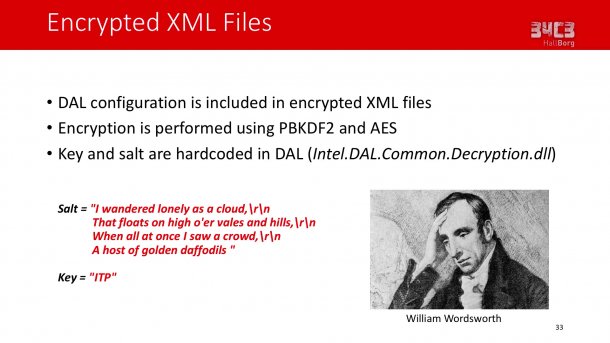

Kurioses Detail am Rande: Intel verwendete Teile von William Wordsworth' Gedicht "I Wandered Lonely as a Cloud" als Salt.

(Bild: heise online)

Auf dem 34C3 durfte einer der spektakulärsten Hacks des Jahres nicht fehlen: der Einbruch in Intels Management Engine (ME). Maxim Goryachy erklärte im Detail, auf welchem Weg das Eindringen in Intels ME 11 auf der Skylake-Plattform gelang. Kern des Hacks war unter anderem ein Buffer Overflow in einer der Debugging-Funktionen der Management Engine. Den Weg dorthin bereitete ein von Intel abgewandeltes JTAG-Interface (USB DCI) über die USB3-Schnittstelle. Mittels Buffer Overflows konnten die Hacker dann eigenen Code in die Firmware einschleusen.

Der Hack hatte im September 2017 Aufsehen erregt, da er erstmals Einblick in die Funktionsweise von Intels Kronjuwel gewährte. Bei der Analyse der Experten stellte sich heraus, dass Intel hauseigene 32-Bit-Quark-Kerne sowie den Minix-Kernel einsetzt. Dort habe Intel aber fast alles neu programmiert, so Goryachy. Inzwischen sei es gelungen, eigene Dateien in die Firmware der ME einzubinden. Einer Zuschauerfrage nach der Möglichkeit, der Management Engine eine komplette eigene Firmware zu implantieren, erteilte der Vortragende jedoch eine Absage. (mls)