Meltdown und Spectre: Intel patcht ab 2013 produzierte Prozessoren, bestätigt Performance-Auswirkung

Intel will zunächst nur die Prozessoren der letzten fünf Jahre mit Sicherheitsupdates versorgen und will diese noch im Januar ausspielen. Was mit älteren Prozessoren geschieht, ist unklar.

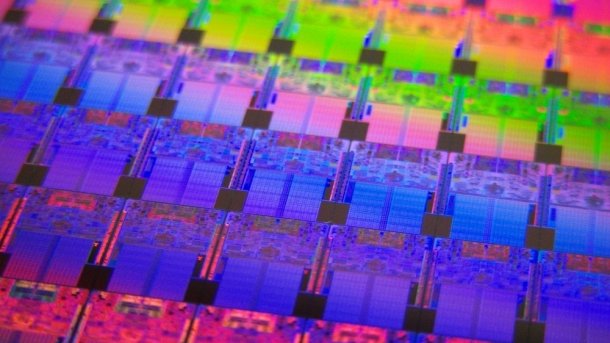

(Bild: Intel)

Intel-Chef Brian Krzanich hat auf der Branchenmesse CES angekündigt, Updates für Intel-Prozessoren der vergangenen fünf Jahre bereitzustellen, welche die Sicherheitslücken Meltdown und Spectreschließen sollen. 90 Prozent dieser Prozessoren sollen innerhalb der kommenden sieben Tage ein Update erhalten, die restlichen bis Ende Januar.

Laut der QEMU-Webseite zielen die Microcode-Updates nur auf Schutz vor Spectre, genauer vor Branch Traget Injection (BTI/CVE-2017-5715). Demnach bringen die Microcode-Updates neue CPUID-Datenfelder und neue Model-Specific Registers (MSRs). Mit den CPUID-Befehlen können Betriebssystem und Programme erkennen, welche Funktionen ein Prozessor hat. Und über MSRs können Betriebssystem und Programme Hardware-Funktionen ansteuern.

Einige Mainboard- und PC-Hersteller stellen schon BIOS-Updates mit Microcode-Updates bereit.

CPU-Microcode-Updates

[Update:] In dem PDF-Dokument "Intel Analysis of Speculative Execution Side Channels" erklärt Intel, was es mit den Microcode-Patches auf sich hat. Gegen Meltdown ( CVE-2017-5754) sollen Updates des Betriebssystems helfen, unter Linux (K)PTI. Diese Updates bremsen allerdings die Performance bestimmter Software.

Jüngere Intel-Prozessoren ab der Generation Haswell (2013) alias Core i-4000/Xeon E5 v3 haben eine Funktion namens Process-Context Identifier (PCID), die die Leistungseinbußen durch die Meltdown-Patches verringert. Software aktiviert PCID über das Control Register CR4 des Prozessors (PCID Enable/PCIDE). Dann lässt sich in CR3 ein 12-bittiger PCID setzen, um die Speicherbereiche von bis zu 4096 laufenden Prozessen zu unterscheiden.

PCID funktioniert ohne BIOS- oder Microcode-Update.

Gegen die Sicherheitslücke Branch Target Injection (Spectre Variante 2, CVE-2017-5715) gibt es zwei Schutzverfahren. Beide verlangen bei Intel-Systemen ein Zusammenspiel von Updates des Betriebssystems mit CPU-Microcode-Updates, die neue Funktionen der Prozessoren freischalten.

Das erste BTI-Schutzverfahren verwendet drei neue CPU-Befehle, die Intel bei nicht näher genannten "modernen Prozessoren" per Microcode-Update nachrüstet: Indirect Branch Restricted Speculation (IBRS), Single Thread Indirect Branch Predictors (STIBP) und Indirect Branch Predictor Barrier (IBPB). Sie sollen auch in alle Prozessoren kommender Generationen eingebaut werden. Die genaue Dokumentation will Intel in einer künftigen Revision des Entwicklerleitfadens "Intel 64 and IA-32 Architectures Software Developer’s Manual" nachreichen.

Bei der zweiten BTI-Schutztechnik ersetzen Programmierer bestimmte Sprungbefehle durch ein Konzept namens "Return Trampoline" (Retpoline). Das funktioniert bei Intel-Prozessoren ab der Generation Broadwell (2015: Core i-5000, Xeon E5 v4) wiederum erst nach einem Microcode-Update. Letzteres wird üblicherweise per BIOS-Update eingespielt, einige Linux-Distributionen bringen aber auch Microcode-Updates mit. [/ Update]

Intel bestätigt Verminderung der Prozessor-Leistung

Der Intel-Chef unterstrich während seiner Präsentation, dass die Updates durchaus Auswirkungen auf die Leistungsfähigkeit der jeweiligen Prozessoren haben werden: "Wir glauben, dass die Performance-Auswirkungen dieser Updates stark von der jeweiligen Arbeitslast abhängig sind", erklärte Krzanich.

"Wir gehen davon aus, dass einige Workloads größere Auswirkungen haben werden als andere. Deshalb werden wir weiterhin mit der Industrie zusammenarbeiten, um die Auswirkungen auf diese Workloads im Laufe der Zeit zu minimieren." Konkrete Beispiele oder Zahlen blieb Krzanich schuldig.

Vor allem Server- und Cloud-Provider betroffen

Über die Dimension der Geschwindigkeitseinbußen durch aktualisierten Code wurde seit dem Bekanntwerden der Prozessorlücken Anfang Januar bereits heftig gestritten. Der Spiele-Entwickler Epic hatte einige Messwerte veröffentlicht, die einen 20-prozentigen Leistungseinbruch aufgrund des Einspielens des Meltdown-Patches auf die Fortnite-Backend-Server belegen sollen. Intel erklärte am 4. Januar, dass die Performance-Auswirkungen für normale PC-Anwender nicht signifikant ausfallen sollten.

Von den Sicherheitslücken Meltdown und Spectre sind nicht nur Prozessoren der Firma Intel betroffen, sondern auch solche der Firma ARM – ARM-Cores stecken in den Kombiprozessoren von vielen Smartphones und Tablets sowie Streaming-Boxen. AMD-Prozessoren sind nicht in gleichem Ausmaß betroffen, sondern nur für eine der drei von Google dargestellten Angriffsvarianten anfällig. Meltdown und Spectre ermöglichen es Angreifern, sensible Daten – wie etwa Passwörter – aus Speicherbereichen auszulesen. Intel ist das Sicherheitsproblem seit Juni 2017 bekannt.

Zahlreiche Hersteller von Hard- und Software haben bereits Sicherheitshinweise zu ihren jeweiligen Produkten veröffentlicht, die heise online in einer ständig aktualisierten Liste aufführt.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(mfi)