Dark Caracal: Große Spionage-Kampagne setzt auf manipulierten WhatsApp-Messenger

Organisierte Hacker sollen weltweit unter anderem Militär und Regierungen seit Jahren detailliert ausspionieren. Das passiert Sicherheitsforschern zufolge unter anderem auf Android-Geräten mit präparierten WhatsApp-Versionen.

(Bild: Lookout)

Die Advanced-Persistent-Threat-Gruppe (APT) Dark Caracal soll seit 2012 über die ganze Welt verteilt Spionage im großen Stil betreiben. Davon sind mehr als 20 Länder betroffen – darunter auch Deutschland, erläutern Sicherheitsforscher von Lookout und der Electronic Frontier Foundation (EFF). Dabei könnte es sich um staatliche Hacker aus dem Libanon handeln.

Die Gruppe hat es unter anderem auf Aktivisten, Anwälte, Journalisten, Militär und Regierungen in beispielsweise Deutschland, Frankreich und den USA abgesehen. Die Spionage soll nicht nur auf Linux-, macOS- und Windows-Computern stattfinden, sondern auch auf Android-Smartphones. Auf den Mobilgeräten liegt sogar der Fokus der APT-Gruppe, erläutern die Sicherheitsforscher.

Fake-Messenger

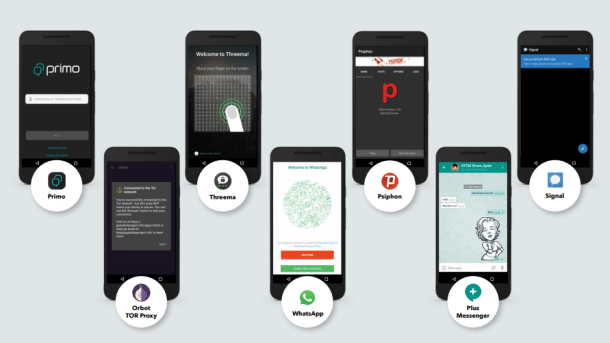

Um Geräte in Wanzen zu verwandeln, sollen die Angreifer primär auf manipulierte Messenger-Apps wie Signal, Threema und WhatsApp setzen. Diese sollen sich wie gewohnt verhalten, im Hintergrund können sie jedoch etwa Audio und Fotos aufnehmen, Inhalte von SMS-Nachrichten und Standorte von Opfern mit den Angreifern teilen. Ob darunter auch durch Ende-zu-Ende-Verschlüsselung geschützte WhatsApp-, Signal-, oder Threema-Nachrichten sind, führt der Bericht nicht aus. Auf Computern soll sich die dort eingesetzte Malware ähnlich verhalten.

(Bild: Lookout )

Während der Übergriffe hat die Gruppe den Sicherheitsforschern zufolge mittlerweile mehrere 100 Gigabyte an Daten inklusive persönlichen Details und Login-Daten von Opfern abgezogen.

Ob es die Pallas getaufte Malware auch auf Privatpersonen abgesehen hat, ist derzeit nicht bekannt. Darüber hinaus soll auch eine bislang unbekannten Version der Spionage-Malware FinFisher zum Einsatz kommen. Weitere Details zu den Kampagnen haben die Sicherheitsforscher in einem ausführlichen Bericht zusammengetragen. Eine Infektion ist jedoch nicht ohne Weiteres möglich, da die Apps dem Bericht zufolge nicht in offiziellen App Stores zu finden sind.

Keine Zero-Day-Exploits

Damit die manipulierten Messenger auf Android-Geräten landen, setzen die Angreifer verschiedene Taktiken ein: So installieren sie die Malware direkt auf einem Gerät, dass sie sich auf nicht näher ausgeführten Wegen beschafft haben.

Zudem kommen sogenannte Watering-Hole-Attacken zum Einsatz. Dabei suchen sich die Angreifer von Opfern oft besuchte Webseiten aus und versuchen auf diesen mittels Sicherheitslücken eigenen Code zu hinterlegen. Dieser führt eine Umleitung zu einer von den Angreifern kontrollierten Seite mit den manipulierten Messengern durch. Außerdem sollen sie auf Phishing-Nachrichten und -Webseiten setzen, um Opfern die präparierten Anwendungen unterzujubeln.

Bei der Verbreitung kommen den Sicherheitsforschern keine Zero-Day-Exploits zum Einsatz. Wie die Installation im Detail abläuft, ist derzeit unbekannt. In jedem Fall müssen Opfer diverse Berechtigungen bestätigen, damit die Fake-Messenger schnüffeln können. Das Rooten von Geräten soll nicht stattfinden. Nach der Installation können die Hintermänner die Malware mit weiteren Funktionen ausstatten, schildert Lookout.

Es ist davon auszugehen, dass die Gruppe derzeit noch aktiv ist. Inwieweit die Strafverfolgung in die Sache involviert, ist momentan nicht bekannt. (des)