Satori: Botnetz hat es auf Ethereum-Miner abgesehen

Eine neue Version des Satori-Botnetzes, einem Nachfolger von Mirai, klaut auf Mining-Rechnern die Erlöse der Betreiber. Dabei missbraucht der Schadcode wohl Schwachstellen in der Software Claymore.

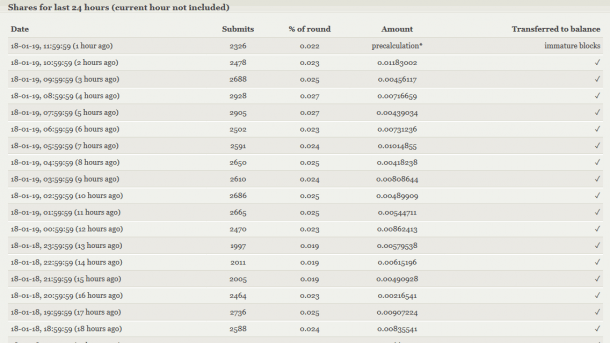

Die Drahtzieher des Botnetzes bedienen sich munter an der Rechenleistung ihrer Opfer.

(Bild: Dwarfpool / Fabian A. Scherschel)

- Fabian A. Scherschel

Satori, der Nachfolger des berüchtigten IoT-Botnetzes Mirai hat es neuerdings besonders auf Rechner abgesehen, die Kryptowährungen schürfen. Neu dabei sind Angriffe auf Mining-Rigs für die Währung Ethereum. Das ist das erste Mal, dass Online-Kriminelle im großen Stil Ethereum als Ziel ausgemacht haben.

Das Botnetz missbraucht seit dem 8. Januar eine Schwachstelle in der Schürf-Software Claymore. Diese wird von Nutzern in Mining-Pools verwendet, um die Kryptowährungen Ethereum und Decred zu schürfen. Der Schadcode tauscht kurzerhand die Wallet-Adresse der Opfer gegen eine eigene aus, was dazu führt, dass die Rechner unbemerkt für die Drahtzieher des Botnetzes schürfen. Damit haben die Angreifer bisher etwas mehr als 2 ETH (momentan knapp 1800 Euro) verdient. Schätzungen zufolge haben die Angreifer bis zu einhundert Rechner unter ihrer Kontrolle.

Gehen Sie weiter, hier gibt es nichts zu sehen

Auf die Angriffe aufmerksam wurden Sicherheitsforscher der chinesischen Firma Netlab 360. Sie gehen davon aus, dass es sich bei dem Botnetz-Schadcode um eine neue Version der bereits einschlägig bekannten Satori-Malware handelt. Welche Schwachstelle in Claymore genau ausgenutzt wird, um die Mining-Systeme in das Botnetz einzureihen, teilten die Forscher nicht mit. Mehrere Lücken in der Software kämen theoretisch in Frage.

Lustigerweise ist der "Entwickler" des Schadcodes der Meinung, seine Software würde "nichts böses" tun und hat eine E-Mail-Adresse hinterlassen, unter der er kontaktierbar sein soll.

"Satori dev here, dont be alarmed about this bot it does not currently have any malicious packeting purposes move along. I can be contacted at curtain@riseup.net"

Seine Aussage ist offensichtlich nicht korrekt, da die Software die Schürf-Erlöse auf andere Wallets umleitet; avon abgesehen, dass sie sich offensichtlich ungefragt auf den Systemen einnistet. (fab)