Meltdown & Spectre: Immer mehr Malware, echte Angriffe unklar

Mittlerweile gibt es fast 140 verschiedene Malware-Ausgaben, die versuchen, die Prozessorlücken Meltdown und Spectre zu missbrauchen. Ob das bisher zu konkreten Angriffen auf Nutzer geführt hat, lässt sich nur schwer feststellen.

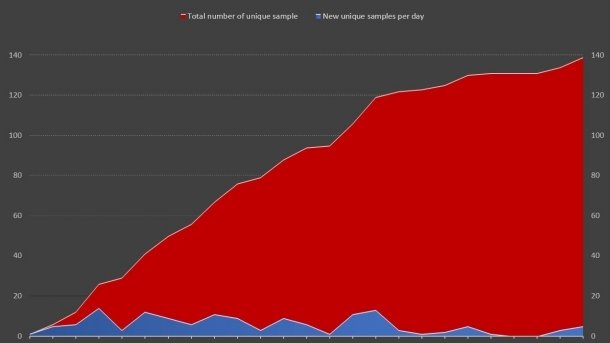

Vom Virenlabor AV-Test seit Anfang Januar registrierte Schadcode-Samples mit Meltdown- oder Spectre-Angriffscode.

(Bild: AV-Test)

Auch gut einen Monat nach Bekanntwerden der Meltdown- und Spectre-Sicherheitslücken ist ein Großteil der Hardware-Hersteller und Sicherheitsforscher noch mit dem Thema beschäftigt. Während die Hersteller, unter anderem Intel, noch fleißig zugange sind, Patches zu entwickeln und auszuliefern, schreiben Sicherheitsforscher aller Couleur bereits Exploit-Schadcode. Das Virentestlabor AV-Test zählt mittlerweile knapp 140 verschiedene Malware-Versionen, welche die Lücken angreifen sollen.

Woher stammt der Schadcode?

Laut AV-Test basieren diese Malware-Samples auf dem bekannten Proof-of-Concept-Code und zielen auf Windows, macOS und Linux. Sie stammen von Sicherheitsforschern, wurden also wahrscheinlich zu Testzwecken geschrieben, oder von Anti-Viren-Herstellern, die sie wiederum von deren Kunden erhalten haben. Ob es in freier Wildbahn schon Angriffe auf Nutzer gibt, ist unklar. Zwar erhalten wir bei heise online immer wieder Hinweise darauf, konnten diese aber nach wie vor nicht sicher bestätigen.

Im Gespräch schätzte ein Vertreter von AV-Test die Gefahr für Nutzer momentan eher als theoretisch ein. Demnach erklären sich die vielen Samples daraus, "dass die Malware- oder Exploit-Schreiber schon fleißig prüfen, ob sich die Lücken irgendwie ausnutzen lassen, um Daten zu klauen". Realistischerweise könne man momentan einen Angriff nur über einen Browser erwarten. Anwender sollten vor allem diese Software deswegen immer auf dem neuesten Stand halten. Andere Angriffsmethoden seien für die eher bequemen Malware-Schreiber zu aufwendig und damit zu kostenintensiv, so AV-Test. Ein Verschlüsselungstrojaner ist einfacher gebaut und weit lukrativer.

Gibt es echte Angriffe auf Nutzer?

Erkenntnisse auf konkrete Angriffe auf Anwender gibt es momentan nach unserem Kenntnisstand nicht. Auch der Firewall-Hersteller Fortinet, der zwar seine Nutzer vor den Gefahren warnt, hat anscheinend keine konkreten Hinweise auf Angriffe – man halte die Augen nach Schadcode offen. Von vereitelten Angriffen bei Kunden spricht die Firma hingegen nicht. Auch sind uns keine authentischen Mails mit Schadcode-Anhängen bekannt, die an Opfer verschickt worden wären und Meltdown oder die Spectre-Lücken für Angriffe missbrauchen. Wenn es nach den Entdeckern der Lücke geht, ist das aber wahrscheinlich nur eine Frage der Zeit.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(fab)