Sicherheitsforscher beschreiben 12 Lücken in AMD-Prozessoren

Die Firma CTS-Labs meldet 12 Sicherheitslücken, die aktuelle AMD-Prozessoren wie Ryzen, Ryzen Pro und Epyc betreffen beziehungsweise deren integrierte AMD Secure Processors (PSP).

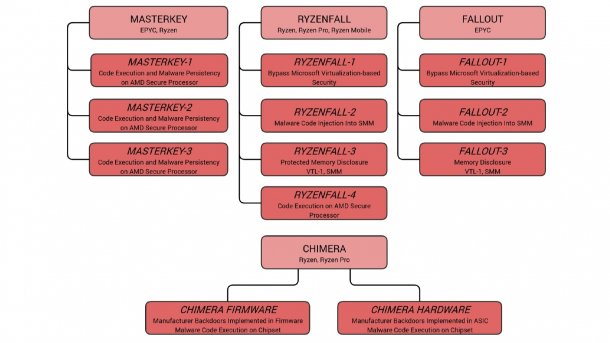

CTS-Labs meldet die Sicherheitslücken Masterkey, Ryzenfall, Fallout und Chimera in AMD Ryzen und AMD Epyc

(Bild: CTS-Labs)

Die israelische Firma CTS-Labs hat nach eigenen Angaben drei Klassen von Sicherheitslücken namens Masterkey, Ryzenfall, Fallout und Chimera in den aktuellen AMD-Prozessorfamilien Ryzen, Ryzen Pro und Epyc gefunden.

[Update:] Mittlerweile wurden Zweifel an der Seriosität der Firma CTS-Labs laut. Die Firma wurde angeblich vor etwa einem Jahr gegründet, ihre Webseite existiert aber erst seit kurzem. Zudem fehlen klare Proofs of Concept (PoCs) für die behaupteten Sicherheitslücken. Diese wurden laut CTS-Labs aber absichtlich weggelassen, um Attacken nicht zu erleichtern. Allerdings hat CTS-Labs die Sicherheitslücken bisher anscheinend nicht als Common Vulnerabilities and Exposures (CVEs) gemeldet.

Gegenüber CNet hat ein AMD-Sprecher bestätigt, dass das Unternehmen über die Lücken kurzfristig informiert worden sei; man prüfe dort die Informationen.

Nach den Angaben der Webseite CTS-Labs.com und den dort verlinkten LinkedIn-Profilen haben die drei Gründer Ido Li On, Yaron Luk-Zilberman und Ilia Luk-Zilberman sowie Entwicklungsleiter Uri Farkas alle vor einigen Jahren bei nachrichtendienstlichen Abteilungen der israelischen Armee (IDF) gearbeitet, etwa in der Abteilung Unit 8200. Farkras war demnach unter anderem auch für die Sicherheitsfirma Nyotron tätig. Sofern diese Angaben stimmen, dürfte CTS-Labs über das zur Aufdeckung der erwähnten Sicherheitslücken nötige Fachwissen verfügen.

Andererseits wiederum hat eine Webseite namens Viceroy Research bereits einen Nachruf auf AMD verfasst unter Verweis auf den Bericht von CTS-Labs. Das deutet auf den Versuch einer Kursmanipulation hin, denn vor Viceroy Research warnte erst gestern die Bundesanstalt für

Finanzdienstleistungsaufsicht (BaFin) wegen möglicher versuchter Kursmanipulation in anderem Zusammenhang.

heise online wird berichten, sobald eine Stellungnahme von AMD vorliegt. [/Update]

Masterkey

Die drei Masterkey-Lücken sowie Ryzenfall-4 betreffen den AMD Secure Processor, auch Platform Security Processor (PSP) genannt. Er ist in allen seit 2014 neu vorgestellten AMD-Prozessoren eingebaut und verwendet einen eingebetteten 32-Bit-Mikrocontroller-Kern vom Typ ARM Cortex-A5 mit TrustZone. Die Masterkey-Angriffe funktionieren allerdings nur, wenn ein Angreifer physischen Zugriff auf das System hat und den BIOS-Code im Flash-Chip überschreiben kann.

[Update 2:] Physischer Zugriff auf das Gerät ist etwa auch für den 2015 vom Hacker Cr4sh gezeigten Angriff auf das UEFI-BIOS beziehungsweise den System Management Mode von Intel-Mainboards nötig. Solche Angriffe lassen sich allerdings möglicherweise mit anderen Attacken kombinieren, um Hintertüren oder Advanced Persistent Threats (APTs) dauerhaft in einem Zielsystem zu verankern. Die 2016 entdeckte und mit BIOS-Updates gestopfte ThinkPwn-Lücke verlangt wiederum Admin-Rechte. [/Update]

Ryzenfall und Fallout

Die Lücken Ryzenfall-1 (Ryzen, Ryzen Pro, Ryzen Mobile) und Fallout-1 (Epyc) umgehen die Windows-Funktion Virtualization-based Security (Device Guard). Bei Ryzenfall-2 und Fallout-2 geht es um Code Injection in den Sytem Management Mode (SMM), der auch bei Schwachstellen von Intel-Prozessoren eine Rolle spielt.

[Update 3:] Ryzenfall erlaubt es laut CTS-Labs außerdem, dass ein Angreifer mit Admin-Rechten einerseits Code im PSP/Secure Processor ausführen kann und andererseits auf geschützte Speicherbereiche zugreifen kann, die eigentlich nur der PSP nutzen darf. [/Update]

Chimera im Chipsatz

Die beiden Chimera-Lücken Chimera Firmware und Chimera Hardware betreffen nur Ryzen und Ryzen Pro beziehungsweise die zugehörigen Promontory-Chipsätze wie A320, B350 und X370. Laut CTS-Labs gehen sie eigentlich auf einen eingebetten 8051-Controller und dessen Firmware in den USB-Controllern von ASMedia zurück. Diese USB-Controller sind in den AMD-Promontory-Chipsätzen eingebaut.

Über eine Kooperation von AMD mit der Asus-Tochter ASMedia war 2016 berichtet worden. Laut CTS-Labs wurden dabei nicht nur Hardware-Designs, sondern auch Firmware übernommen und nicht ausreichend geprüft. Die Sicherheitsforscher konnten jedenfalls nicht näher bezeichneten Code im Chipsatz ausführen.

Die Beschreibungen von Masterkey, Ryzenfall, Fallout und Chimera hat CTS-Labs in einem Whitepaper zusammengefasst, das auf der Webseite www.amdflaws.com zum Download bereitsteht.

Hinweise zur Funktion der Intel Management Engine (Intel ME), der der AMD PSP ähnelt, liefert unsere FAQ: Intel Management Engine. (ciw)