Großes Botnetz: VPNFilter-Malware nimmt weitere Geräte ins Visier

Die Drahtzieher hinter VPNFilter bauen ihr Botnetz mit gekaperten Routern von beispielsweise Asus, D-Link und Huawei weiter aus. Auch Endpoints sind bedroht.

(Bild: Screenshot)

Die Malware VPNFilter hat es auf Netzwerkgeräte von weiteren Herstellern abgesehen und will diese infizieren, um sie in ein stetig wachsendes Botnetz aufzunehmen, führen Sicherheitsforscher von Cisco Talos aus.

Darunter sind Geräte von Asus, D-Link, Huawei, Linksys, Ubiquiti, Upvel, und ZTE. Weiterhin sind verschiedene NAS und Router-Modelle von Linksys, Mikrotik, Netgear , Qnap und TP-Link betroffen. Talos stieß Ende Mai auf das Botnetz. Zu diesem Zeitpunkt bestand es aus mindestens 500.000 infizierten Geräten. Wie viele Netzwerkspeicher und Router momentan involviert sind, ist derzeit nicht bekannt.

Weitere Funktionen der Malware

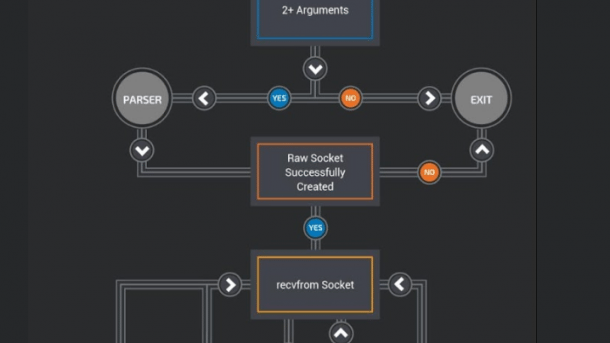

Bereits bekannt ist, dass VPNFilter in mehreren Stufen arbeitet. Nun haben die Sicherheitsforscher Stage 3 weiter untersucht. Dabei kamen sie zu dem Ergebnis, dass Angreifer in einer Man-in-the-Middle-Position Endpoints attackieren könnten. Anschließend gilt ein Netzwerk als infiltriert.

Zudem entdeckten sie eine Erweiterung des "kill"-Befehls, der alle Spuren der Malware verwischt und Geräte anschließend unbenutzbar macht. Den jetzigen Erkenntnissen zufolge funktioniert der Befehl nun noch verlässlicher. Weitere technische Details zu der Malware finden sich in einem Blog-Eintrag.

Retrospektive VPNFilter

Kurz nach der Aufdeckung des VPNFilter-Botnetzes teilte das FBI mit, den Kontrollserver unter Kontrolle zu haben. Kurz danach rieten US-Behörden dazu, SOHO-Router und NAS-geräte neu zu starten. So könne man die Malware zwar nicht löschen, sie kann sich aber nicht mehr einfach direkt neu installieren. Eine Neuinfektion bleibt dennoch möglich, schreibt etwa das US-Justizministerium, wird aber durch den Neustart deutlich erschwert. (des)