Mac-Malware kann Sicherheits-Tools austricksen

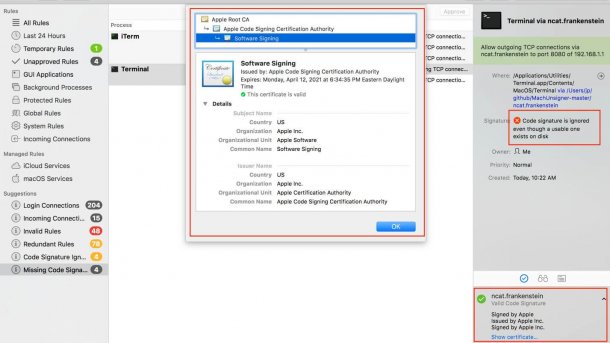

Mit einer vermeintlichen Apple-Signatur ist es Schadsoftware möglich, bekannte Security-Tools zu umgehen. Das Problem besteht offenbar seit Jahren.

(Bild: Okta)

Eine unzureichende Integration von Apples Code-Signing-Schnittstelle in bekannter Sicherheits-Software erlaubt es Malware, sich mit einer vermeintlichen Apple-Signatur zu tarnen – und so diese Security-Tools auszutricksen. Mehrere Software-Hersteller haben bereits Updates bereitgestellt, um die Schwachstelle zu schließen.

Prominente Sicherheits-Tools für den Mac betroffen

Möglicherweise sind aber weitere Sicherheits-Tools betroffen, wie ein Sicherheitsforscher der Firma okta warnt, der die Lücke nun öffentlich gemacht und einen POC (Proof of Concept) veröffentlicht hat.

Little Snitch, ein beliebtes Tool zur Überprüfung von ausgehenden Netzwerkverkehrverbindungen, hat das Problem in der neuen, am Dienstag freigegebenen Version 4.1 beseitigt. Bestimmte Bestandteile von Little Snitch haben nur die Signatur für das 64-Bit-Slice einer Fat-Binary verifiziert, 32-Bit-Stücke aber ignoriert, erklären die Entwickler.

Dies konnte dazu führen, dass etwa der Netzwerkmonitor die digitale Signatur als gültig klassifiziert habe auch wenn der laufende Prozess eine ungültige Code-Signatur hatte. Das Problem habe sich aber nicht darauf ausgewirkt, welche Netzwerkverbindungen von Little Snitch zugelassen und abgelehnt werden, betonen die Entwickler.

Neben Little Snitch waren laut okta auch VirusTotal, Google Santa, Facebooks OSQuery, F-Secures xFence, das Forensik-Tool OSXCollector, Carbon Blacks Cb Response sowie eine Reihe der von dem Sicherheitsforscher Patrick Wardle bereitgestellten Tools, darunter KnockKnock, WhatsYourSign und LuLu betroffen.

Fehler liegt in Implementation der Code-Signing-Schnittstelle

Es handle sich dabei nicht um "eine Schwachstelle oder einen Bug in Apples Code", betonte Wardle gegenüber Ars Technica, sondern "einfach um unklare/verwirrende Dokumentation", die zu einer falschen Verwendung der Code-Signing-Schnittstelle durch Dritt-Entwickler geführt habe.

Okta hat das Problem, das offenbar seit Apples Bereitstellung der Code-Signing-Schnittstelle in dem 2007 eingeführten Mac OS X 10.5 Leopard besteht, im Februar an den Mac-Hersteller gemeldet. Apple habe daraufhin die Entwickler-Dokumentation zur Code-Signing-API überarbeitet und zugleich betont, man sehe dies nicht als eine Sicherheitslücke, die man direkt adressieren könne. Dritt-Entwickler "müssen die zusätzliche Arbeit machen", um zu prüfen, ob "alle Identitäten in einer Universal-Binary dieselben sind", erklärte der Konzern gegenüber dem Sicherheitsforscher. (lbe)