Zwei Zero-Days auf Virustotal verbrannt

Ein Microsoft-Techniker erklärt, wie zwei zufällig gefundene Zero-Days-Exploits dazu führen sollten, dass ein scheinbar harmloses PDF Windows-PCs infiziert.

Forscher der Antiviren-Firma Eset haben wohl eher zufällig auf VirusTotal ein PDF-Dokument entdeckt, das gleich zwei Zero-Day-Lücken nutzte, um Systeme zu infizieren. Dem Anschein nach handelte es sich um eine frühe Demo-Version eines Angriffs-Tools, das im Rahmen gezielter Attacken Windows-PCs etwa mit Spionage-Software infizieren soll.

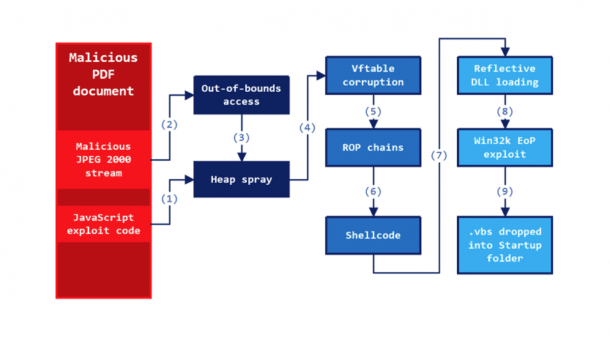

Nachdem Microsoft und Adobe die Lücken bereits im Mai mit Updates verarztet haben, dokumentiert Matt Oh nun die eingesetzten Techniken der Exploit-Schreiber. Der erste Exploit nutzt einen Fehler beim Behandeln eines eingebetteten JPEG-2000-Streams (CVE-2018-4990). Via Heap-Spraying und Return-Oriented-Programming umgeht er die Schutzmechanismen des Adobe Reader, um den zweiten 0day-Exploit in Stellung zu bringen.

Der nutzt dann eine Schwachstelle im Windows-Kernel (CVE-2018-8120), um aus dessen Sandbox auszubrechen und eine VBS-Datei im Startup-Folder abzulegen. Dabei handelt es sich offensichtlich noch um eine Proof-of-Concept-Aktion, die lediglich den Erfolg der Exploits demonstrieren soll. Im Ernstfall hätte die Schad-Software wohl Spionage-Software von einem externen Server nachgeladen und installiert.

Mehr dazu:

(ju)