Neue Lücke in Apache Struts - jetzt patchen

Ein Sicherheits-Update für Apache Struts beseitigt eine höchst gefährliche Lücke, die das Einschleusen und Ausführen von bösartigem Code erlaubt.

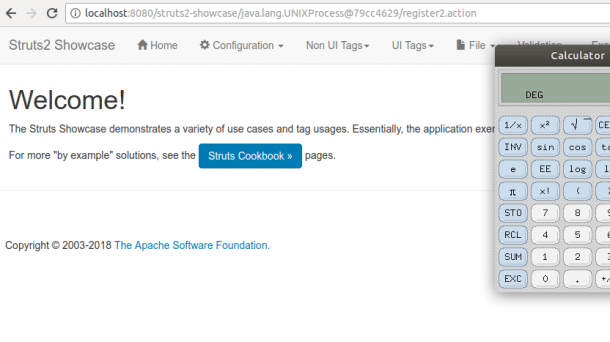

Die Apache Software Foundation stellt aktualisierte Versionen von Apache Struts 2 bereit, die eine Remote-Code-Execution-Lücke beseitigen. Das ist die oberste Gefahrenstufe insbesondere für Web-Anwendungen, zu denen jedermann Zugang hat und die sich leicht aufspüren lassen. Zu den letzten Struts-Lücken gab es innerhalb eines Tages öffentlich verfügbare Demo-Exploits; der spektakuläre Einbruch beim US-amerikanischen Finanzdienstleister Equifax gelang über eine nicht gepatchte Struts-Installation.

Das zeigt, wie wichtig es ist, die Software auf Struts 2.3.35 oder Struts 2.5.17 zu aktualisieren. Da die neuen Versionen lediglich dieses eine Sicherheitsproblem beseitigen, rechnen sie nicht mit Problemen beim Update, erklären die Entwickler in Ihrem Struts-Sicherheits-Advisory S2-057. Allerdings könnten nicht mehr supportete Struts-Versionen ebenfalls betroffen sein. Ob eine konkrete Struts-Applikation anfällig ist, hängt von Konfiguration und Architektur der Installation ab, erläutern die Security-Experten von Semmle Research, die das Problem entdeckt haben.

Apache Struts ist ein Open-Source-Framework für das Entwickeln und Bereitstellen von Web-Applikationen in Java. Die Lücke CVE-2018-11776 beruht darauf, dass das Framework Input nicht ausreichend validiert, wenn kein Namespace oder ein Wildcard-Namespace gesetzt ist. Der Entdecker Man Yue Mo beschreibt in einem eigenen Blog-Beitrag, wie er dieses Problem aufgespürt hat. Er hatte es dann am 10. April dem Apache-Struts-Security-Team gemeldet. (ju)