Bug in Intels ME-Firmware: Wieder BIOS-Updates nötig

Die russischen Experten von PTE haben erneut einen schwerwiegenden Bug bei kryptografischen Schlüsseln in Intels Management Engine (ME) entdeckt.

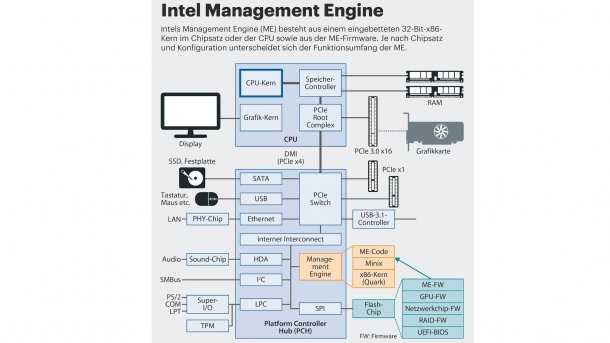

Intel Converged Security and Management Engine (CSME) alias ME

(Bild: c't)

Intel erläutert in einem Security Advisory die Sicherheitslücke Intel-SA-00125 (CVE-2018-3655), welche in der Firmware von Desktop-PCs, Notebooks, Tablets, Servern und Embedded Systems lauert. Die Lücke ist als schwerwiegend eingestuft, lässt sich allerdings nur dann ausnutzen, wenn der Angreifer physischen Zugriff auf den Computer hat.

Betroffen sind jüngere Systeme mit Prozessoren aus den vergangenen drei Jahren, also ab Intel Skylake (Core i-6000): Core i-7000 (Kaby Lake), Core i-8000 (Coffee Lake), Xeon Scalable Processor, Xeon W sowie die Apollo-Lake-Chips Atom x5-E3900, Celeron N/J 3000 und Pentium Silver N/J 4000 und die Gemini-Lake-Chips (Celeron N/J 4000 und Pentium Silver N/J 5000).

Genauer gesagt geht es um die Firmware für Intels Converged Security and Management Engine (CSME, zuvor ME genannt) ab Version 11.8 (Core i), um den Server Platform Service ab SPS 4.0 (Xeon) und um die Trusted Execution Engine ab TXE 3.0 (Atom, Celeron, Pentium Silver).

BIOS-Updates

Intel hat bereits neue ME-Firmware bereitgestellt, die einige PC- und Server-Hersteller schon seit Juli in BIOS-Updates integriert haben, beispielsweise Dell, HPE und Lenovo. Die Versionen ohne den Bug heißen je nach Prozessor:

Core i-6000, -7000, -8000:

- 11.8.55

- 11.11.55

- 11.21.55

Xeon:

- SPS_SoC-A_04.00.04.177.0

- SPS_SoC-X_04.00.04.077.0

- SPS_E5_04.00.04.381.0

Atom, Celeron, Pentium Silver:

- 3.1.55

Schlüsselklau

Die Forscher Dmitry Sklyarov und Maxim Goryachy von Positive Technologies (PTE) hatten bereits 2017 die Fehler entdeckt, die zu Intels Security Advisory Intel-SA-00086 führten. Die darauf folgenden ME-Firmware-Updates hätten eigentlich auch die nun erst mit Intel-SA-00125 gestopften Lücken schließen sollen.

Ein Angreifer mit physischem Zugriff auf das System kann dank der Lücke bestimmte kryptografische Schlüssel auslesen, aus denen sich wiederum andere Schlüssel berechnen lassen. Mit letzteren ist es dann im Prinzip möglich, vermeintlich geschützte Daten der ME-Firmware zu verändern. Das wiederum hebelt Schutzfunktionen der ME aus.

Das genaue Prinzip des Angriffs erklären Dmitry Sklyarov und Maxim Goryachy in einem Blog-Beitrag. Kürzlich hatten sie bei GitHub auch als Proof-of-Concept (PoC) veröffentlicht, wie sie vor rund einem Jahr den Zugriff auf eine USB-JTAG-Programmierschnittstelle öffneten. (ciw)