Facebook-Hack: Kombination aus mehreren Software-Lücken war schuld

Drei Lücken exponierten Millionen Facebook-Konten, darunter das von Mark Zuckerberg. Womöglich waren auch Drittanbieter-Dienste per Facebook-Login betroffen.

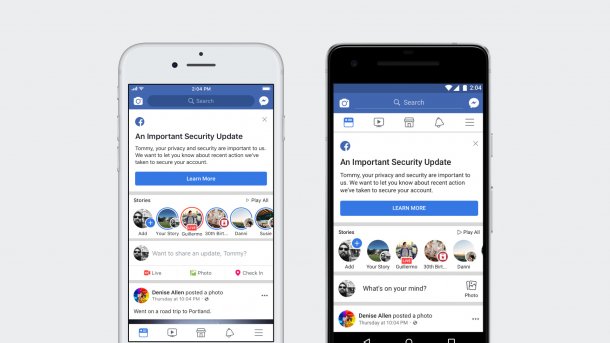

Facebook setzte die Anmelde-Tokens der betroffenen 50 Millionen Nutzer zurück - und sicherheitshalber gleich von weiteren 40 Millionen. Nach einer erneuten Anmeldung in der App erhalten diese Nutzer einen Hinweis.

(Bild: Facebook)

Nachdem Facebook einen massiven Hack eingestanden hat, bei dem etwa 50 Millionen Nutzerkonten kompromittiert worden waren, gibt es nun weitere Details zu dem Vorfall. Der Angriff galt der (mittlerweile vorübergehend deaktivierten) Funktion "View As", bei der man sein eigenes Facebook-Profil aus der Perspektive eines anderen Nutzers betrachtet. Ironischerweise sollte diese Funktionen gerade der Verbesserung der Privatsphäre dienen, was sich wegen mehrerer fataler Fehler in Facebooks Software jedoch ins Gegenteil verkehrte.

Drei Software-Schwachstellen kombiniert

Am Freitag hatte der Chef des Produktmanagements Guy Rosen zunächst den Hack eingestanden. Wie Pedro Canahuati, Vizepräsident für Engineering, Sicherheit und Privatsphäre in einem ergänzten Blogpost schreibt, bemerkte das Unternehmen Anfang dieser Woche, dass ein Hacker eine Verwundbarkeit beim Rendern einer bestimmten HTML-Komponente des View-As-Features ausnutzte. Bereits Mitte September war eine ungewöhnlich hohe Aktivität beim View-As-Feature aufgefallen. Die Verwundbarkeit ergab sich aus dem Zusammenwirken dreier Software-Fehler.

Eigentlich sollte "View As" nur lesenden Zugriff aufs Facebook-Profil gestatten – bei einer Box mit Schreibzugriff, über die man jemandem zum Geburtstag gratulieren und ein Video posten konnte, wurde das jedoch übersehen. Nutzte man diese Box, trat eine Version des Video-Uploaders vom Juli 2017 in Aktion. Und diese Version der Uploaders erzeugte fälschlicherweise ein Access Token, das die Rechte der mobilen Facebook-App besaß.

Eine fehlerhafte Komponente seit Juli 2017

Unklar ist derzeit unter anderem, ob die Lücke somit bereits seit Juli 2017 – zunächst in unauffälligem Maße – ausgenutzt wurde und Facebook dies erst in der letzten Septemberwoche aufgrund vermehrter Zugriffe bemerkt hat. Solche Tokens (mutmaßlich handelt es sich hier um OAuth-Tokens) erhalten üblicherweise Zugriff auf einen Dienst ohne Passwort. Meist haben sie eine begrenzte Lebensdauer und oft auch eingeschränkte Rechte – wie in diesem Fall waren nur Leserechte geplant.

Drittens kam im speziellen Fall von "View As" hinzu, dass der Video-Uploader im Kontext dieser Funktion das Access Token nicht für den Betrachter eines Profils erstellte, sondern fatalerweise für den Benutzer, dessen Profil man betrachtete. Das Token war im HTML der Website verfügbar, was sich der bislang unbekannte Hacker zunutze machte und in einer anderen Identität auftrat. Mit einem Token gelangten der oder die Angreifer zu weiteren Konten, über die sie sich dann weitere Tokens beschafften.

Womöglich auch Seiten und Dienste mit Facebook-Login betroffen

Die Facebook-Lücke könnte jedoch über die Single-Sign-on-Funktion größere Auswirkungen haben: Diese Funktion nutzt die Tokens und bietet die Möglichkeit, sich mit seinem Facebook-Account bei dritten Diensten und Websites wie Google, Twitter und zahlreichen anderen anzumelden. Das soll eigentlich der Bequemlichkeit der Benutzer dienen, damit sie nicht für jeden Dienst einen eigenen Account samt Passwort erstellen müssen und sich über eine vertrauenswürdige Institution (Facebook) anmelden.

Mit dem Access Token von View As ist es zumindest möglich, bei anderen Anbietern als der Facebook-Benutzer dieses Tokens aufzutreten und sich dort anzumelden. Damit könnten Hacker im Besitz eines Tokens eine unabsehbare Zahl von Daten und Profilen eines Benutzers einsehen. Ob das tatsächlich vorgefallen ist, konnte Facebook bislang nicht eindeutig beantworten. Den Zugriff auf Third-Party-Apps hat das Unternehmen bei den betroffenen Tokens jedenfalls auch gesperrt.

Tokens von 90 Millionen Konten zurückgesetzt

Facebook hat laut Canahuati die Lücke geschlossen und die Access Tokens von 50 Millionen Benutzern zurückgesetzt beziehungsweise für ungültig erklärt, bei denen der illegitime Zugriff bemerkt wurde. Und sicherheitshalber habe das Unternehmen noch bei weiteren 40 Millionen Benutzer das gleiche getan, bei denen man im Laufe des letzten Jahres die Benutzung des View-As-Features registriert habe.

Alle diese Benutzer müssen sich bei der mobilen App neu anmelden und erhalten einen Hinweis auf den Vorfall. Derzeit bleibe das Feature abgeschaltet und man untersuche den Vorfall genauer. Wie die New York Times berichtet, sollen auch die Konten des Facebook-CEO Mark Zuckerberg sowie der COO Sheryl Sandberg betroffen gewesen sein.

Nach dem Datenskandal um die Beraterfirma Cambridge Analytica, bei dem bis zu 50 Millionen Benutzerprofile betroffen waren, dürfte dieser Vorfall wegen des möglichen Zugriffs auf Websites und Dienste von Drittanbietern per Facebook-Anmeldung eine bislang noch unbekannte Tragweite haben.

(tiw)