Gezielte Angriffe gegen Firmen mit Trojaner in AutoCAD-Dateien

Echte CAD-Pläne mit beigefügten Skripten kopieren unbemerkt Firmengeheimnisse, warnen Sicherheitsforscher.

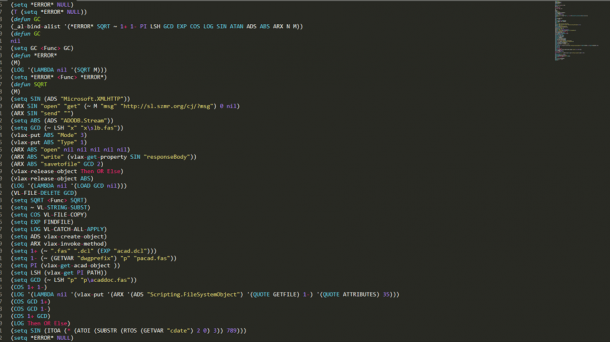

Rekonstruierter Quellcode eines bösartigen AutoLISP-Skriptes.

(Bild: Forcepoint)

- Fabian A. Scherschel

Die Sicherheitsfirma Forcepoint warnt davor, dass Angreifer aus China es auf Baupläne und Produktzeichnungen abgesehen haben und gezielt Firmen angreifen, um mit CAD-Software erstellte Dateien zu stehlen. Dazu kommt ein Trojaner zum Einsatz, der sich selbst als Anhängsel einer CAD-Datei tarnt und auf infizierten Rechnern solche Dateien abgreift, um sie an die unbekannten Drahtzieher zu schicken. Dazu missbrauchen die Angreifer eine Möglichkeit des weit verbreiteten Programms AutoCAD, LISP-Skripte als Teile einer Projektdatei nachzuladen. Angegriffen werden momentan vor allem Firmen in China, Indien und der Türkei, aber auch Deutschland ist betroffen. Aktuell konzentrieren sich die Angreifer wohl vor allem auf Firmen im Feld der erneuerbaren Energien und im Auto-Sektor.

Echte Pläne als Trojanisches Pferd

Die Angriffe sind besonders perfide, da die Täter CAD-Pläne einsetzen, die sie wohl offensichtlich bei anderen Firmen kopiert haben. Etwa Baupläne von Werkzeugen oder großen, öffentlichen Bauvorhaben. Mit den Dateien werden laut Forcepoint binäre LISP-Skripte der von Autodesk verwendeten Variante Fast-Load AutoLISP (FAS) ausgeliefert. Diese Skripte sind verschleiert und werden oft mit Windows-Dateiattributen oberflächlich versteckt. Die Angreifer müssen das Opfer dann dazu kriegen, die Projektdateien an bestimmte Orte im Dateisystem zu kopieren und zu öffnen. Außerdem muss das Opfer bei neueren AutoCAD-Versionen eine Warnung wegklicken, die dem Dialogfenster ähnelt, mit dem Microsoft Office vor der Ausführung von Makros warnt.

(Bild: Forcepoint)

Da es sich bei den infizierten Dateien allerdings um echte digitale Baupläne handelt, scheint es den Angreifern durchaus zu gelingen, Opfer zur unbemerkten Ausführung des Trojaners zu bringen. Forcepoint geht davon aus, dass dies vor allem dadurch gelingt, dass Spearphishing-Mails sehr genau auf den Empfänger, die jeweilige Firma und deren Branche zugeschnitten sind. Einmal auf einem System ausgeführt, kopiert der Trojaner nicht nur Firmengeheimnisse, er nistet sich auch selbsttätig in anderen CAD-Projekten auf dem System ein und wird so von Nutzern, die den Angriff erst einmal nicht bemerken, unbewusst in der Firma weiter verteilt und unter Umständen sogar an andere Firmen verschickt, mit denen das Opfer zusammenarbeitet.

Solche gezielten Angriffe auf CAD-Software sind nicht neu und werden seit Jahren immer mal wieder registriert. Die Rafinesse der aktuellen Angreifer setzt allerdings neue Maßstäbe. Anwender, die mit entsprechender Software arbeiten, sollten deswegen ähnlich auf der Hut sein wie Nutzer von Office-Programmen, denen Angreifer nun schon seit Jahren – allerdings in weitaus größerem Stil – Trojaner unterschieben wollen. (fab)