Pants down: Sicherheitslücke in Server-Fernwartung

Server und Mainboards mit einigen Fernwartungschips von Aspeed sind angreifbar; auch die offene BMC-Firmware OpenBMC ist betroffen.

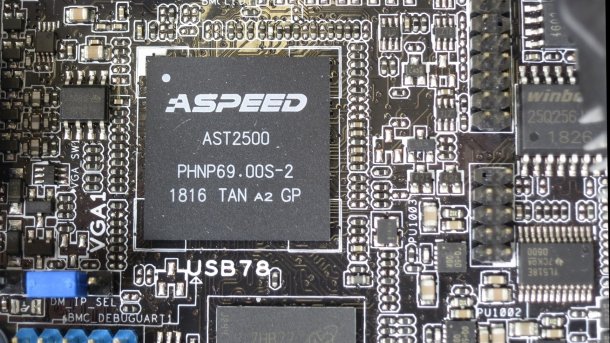

Der Baseboard Management Controller (BMC/Fernwartungschip) Aspeed AST2500

Um Server aus der Ferne überwachen und warten zu können, haben sie einen sogenannten Baseboard Managament Controller (BMC) eingebaut: Dieser Chip arbeitet unabhängig vom eigentlichen System mit eigener Firmware.

Die BMC-Chips Aspeed AST2400 und AST2500 mit OpenBMC-Firmware sowie mit Firmwares von AMI und Supermicro sind vom Hostprozessor aus angreifbar. Über PCI Express oder das Low-Pin-Count-(LPC-)Interface kann ein Angreifer den BMC komplett übernehmen.

Dadurch wiederum ließe sich die BMC-Firmware manipulieren, um Malware oder Spionagesoftware dauerhaft auf dem Server zu verankern.

Noch keine Updates

Die BMC-Sicherheitslücke wurde unter CVE-2019-6260 registriert (Links unten), aber bisher gibt es noch keine Einschätzung des Risikos – und leider auch keine Patches. Obwohl das Problem schon in der vergangenen Woche bekannt wurde, hat die OpenBMC-Community noch keine Antwort dazu.

Angriff über die BMC-Hardware

Bei den Aspeed-BMC handelt es sich um Systems-on-Chip (SoCs) mit ARM-Rechenkernen. Zusätzliche Module stellen viele weitere Funktionen bereit: Einen Grafikprozessor für einen lokalen Monitor und RemoteKVM, DRAM- und SPI-Flash-Interfaces, Schnittstellen wie PCIe, LPC, USB und I²C zum Host sowie USB und RS-232 als externe Schnittstellen. Der BMC übernimmt somit Funktionen, für die man bei anderen Mainboards einen Super-I/O-Chip einsetzen würde. Die Grundlagen zur Server-Fernwartung beschreibt ein kostenloser c't-Artikel.

Die internen SoC-Funktionsblöcke sind untereinander über den Advanced High-Performance Bus (AHB) vernetzt, was bei ARM-SoCs üblich ist. Der AHB ist Teil der Advanced Microcontroller Bus Architecture (AMBA).

Joel Stanley und Stewart Smith, die an OpenBMC-Firmware für IBM-POWER-Systeme arbeiten, fiel dabei auf, dass AST2400/2500 Zugriffe via PCIe und LPC auf das lokale RAM des BMC erlauben. Bösartige Software, die auf dem Server läuft, kann folglich beliebig ins RAM des BMC schreiben, es aber auch lesen.

Pants down

Die Entdecker der Lücke sprechen etwas derbe von der "Pantsdown"-Lücke, weil sie die Firmware-Programmierer sozusagen mit heruntergelassenen Hosen erwischt haben. In einem noch nicht veröffentlichten Proof-of-Concept (PoC) konnten sie den Hash des Admin-Passworts für die Fernwartung auslesen. IBM plant, Testprozeduren zu entwickeln, um künftige OpenBMC-Firmware auf derartige Schwachstellen zu prüfen.

OpenBMC kommt außer auf IBM-POWER-Plattformen auch auf (Cloud-)Servern nach Spezifikationen des Open Compute Project (OCP) zum Einsatz. Ein wichtiger Grund für das OpenBMC-Projekt ist die Verbesserung der Sicherheit: IPMI- und BMC-Firmware ist seit Jahren für Schwachstellen bekannt.

Links zum Thema:

- MITRE CVE-2019-6260

- NIST National Vulnerability Database (NVD) CVE-2019-6260

- Supermicro: Baseboard Management Controller (BMC) Security Vulnerabilities regarding systems using the ASPEED AST2400 and AST2500 system-on-chips (SoCs)

- Blog-Eintrag von Stewart Smith (IBM), Link derzeit ohne Funktion

- Ankündigung des Vortrags von Joel Stanley (IBM Australien) auf der LC A2019

(ciw)