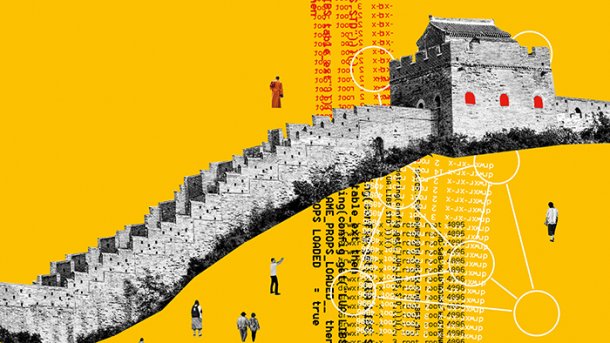

Zensur ohne Grenzen

Bisher setzte China seine Fähigkeiten im Cyberkampf vor allem gegen die eigene Bevölkerung ein. Jetzt greifen die chinesischen Zensoren auch nach dem Rest der Welt.

(Bild: Andrea Daquino)

- James Griffiths

Es war spät am Abend, als am 25. März 2015 in den Büros von GitHub ein Alarm ertönte. Die meisten Mitarbeiter waren bereits gegangen oder waren gerade dabei. Die Sonne war bereits versunken. Draußen, auf den Straßen von San Francisco, war es mild und klar.

Das Kernprodukt von GitHub besteht aus einer Reihe von Software-Werkzeugen, die es einer großen Anzahl von Programmierern ermöglichen, von überall auf der Welt aus gemeinsam an Software-Projekten zu arbeiten. Nach Angaben von GitHub liegt auf den Servern des Unternehmens der weltweit größte Bestand an Computercode. Die Plattform hatte zu diesem Zeitpunkt etwa 14 Millionen Benutzer.

Im Oktober 2018 kaufte Microsoft das Unternehmen für 7,5 Milliarden Dollar. Aber 2015 war GitHub noch ein aufstrebendes, unabhängiges Unternehmen, dessen Erfolgsgeheimnis nicht nur darin bestand, anderen Menschen die Entwicklung von Software erheblich zu erleichtern. Stolz verwies das Unternehmen auch darauf, dass es seinen Service unter allen Umständen aufrechterhalten und online bleiben würde.

Der Alarm zeigte an, dass es eine große Menge eingehenden Datenverkehrs zu mehreren Projekten auf GitHub gab. Das hätte einen harmlosen Grund haben können – Alarme waren bei GitHub nicht ungewöhnlich. Vielleicht hatte ein Unternehmen gerade ein großes neues Update veröffentlicht. Vielleicht war es aber auch etwas Schlimmeres. Tatsächlich zeigte sich rasch, dass der plötzliche Datenstrom den Dienst der gesamten Plattform beeinträchtigte. GitHub war das Opfer einer DDoS-Attacke geworden – einem Distributed-Denial-of-Service-Angriff, der die gesamte Website lahmlegte.

Dabei werden Server mit Anfragen überhäuft und damit völlig überlastet. In den letzten Jahren sind solche Angriffe immer häufiger geworden: Hacker haben eine große Anzahl von Computern mit Schadsoftware infiziert, mit der sie dann die Kontrolle über die Rechner übernehmen und diese in den DDoS-Angriff einbeziehen.

„Wir erleben gerade den größten DDoS-Angriff in der Geschichte von GitHub“, schrieb der leitende Entwickler Jesse Newland in einem Blogbeitrag fast 24 Stunden nach Beginn des Angriffs. In den nächsten fünf Tagen ging GitHub neunmal offline, obwohl die Ingenieure rund um die Uhr damit zubrachten, den Angriff zu bekämpfen. Es war wie bei einer Hydra: Jedes Mal, wenn die Lage unter Kontrolle schien, passte sich der Angriff an und verdoppelte seine Wucht.

Es entwickelte sich so etwas wie ein Wettkampf zwischen den GitHub-Ingenieuren und den Angreifern. In langen, hektischen Schichten hatte das GitHub-Team nicht viel Zeit, über die Identität der Angreifer zu spekulieren. Da es online Gerüchte gab, erklärten sie nur: „Wir glauben, dass die Absicht dieses Angriffs darin besteht, uns zu überzeugen, eine bestimmte Klasse von Inhalten zu entfernen.“

Dabei saß zu dieser Zeit auf der anderen Seite der Bucht von San Francisco bereits ein Mann, der überzeugt davon war, diesen Angreifer zu kennen: China. Nicholas Weaver ist ein Netzwerksicherheitsexperte am International Computer Science Institute, einem Forschungszentrum in Berkeley, Kalifornien. Zusammen mit anderen Forschern half er, die Ziele des Angriffs zu ermitteln: Zwei von GitHub gehostete Projekte, die mit GreatFire.org verbunden waren, einer in China ansässigen Anti-Zensur-Organisation. Die beiden Projekte ermöglichten es Nutzern in China, sowohl die Website von GreatFire als auch die chinesischsprachige Version der „New York Times“ zu besuchen, die normalerweise für Nutzer in China nicht zugänglich sind. GreatFire, von den chinesischen Behörden als „ausländische antichinesische Organisation“ bezeichnet, war seit Langem Ziel von DDoS- und Hacking-Angriffen, weshalb es einige seiner Dienste zu GitHub verlegt hatte.

Weaver fand jedoch noch etwas Schlimmeres, als er den Angriff untersuchte: eine neue chinesische Cyberwaffe. Technische Details der Waffe, die er „Great Cannon“, die „große Kanone“ nannte, beschrieb Weaver in einer gemeinsamen Veröffentlichung mit Experten des kanadischen Citizen Lab, einer interdisziplinären Forschungsgruppe an der Universität Toronto, die sich der Erforschung von Informationskontrolle und Überwachung im Internet verschrieben hat.

Wer auch immer sie steuert, kann selektiv bösartigen JavaScript-Code in Suchanfragen und Anzeigen von Baidu, einer beliebten chinesischen Suchmaschine, einfügen. Dieser Code leitete dann enorme Mengen an Traffic zu den Zielen der Kanone. Durch gezielte Anfragen an die Server, von denen aus die große Kanone den Datenverkehr lenkte, konnten die Forscher ihr Verhalten analysieren und Einblick in ihr Innenleben gewinnen. Das Citizen-Lab-Team war nach eigener Aussage in der Lage, die Auswirkungen des GitHub-Angriffs zwei Wochen lang zu beobachten.

Dieser Umstand verwirrte die Cybersicherheits-Community allerdings. Warum hatte China so offen einen Angriff gestartet, so unverblümt? „Es war übertrieben“, sagte Weaver. „Sie hielten den Angriff lange aufrecht, nachdem er aufgehört hatte zu funktionieren.“ Eine mögliche Erklärung: Er war eine öffentliche Demonstration der Angriffskraft des chinesischen Staates im Cyberraum.

(anwe)