Seitenkanalattacken: Passwort-Klau mittels Wärmebildkamera und Tippgeräusch

Sicherheitsforscher haben Aufnahmen einer Wärmebildkamera mit aufgenommenen Tippgeräuschen kombiniert, um Kennwörter zu rekonstruieren.

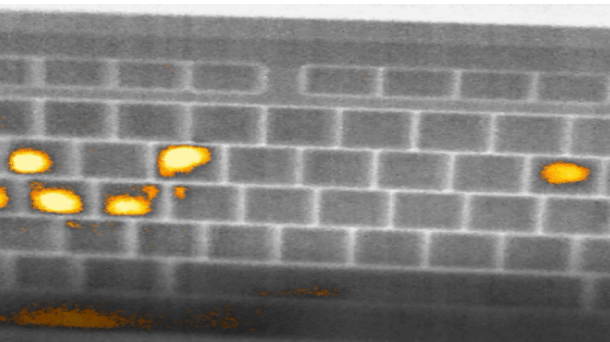

Rund 30 Sekunden nach der Eingabe sind auf dem Wärmebild noch fast alle Tastendrücke zu erkennen.

(Bild: University of California (Irvine))

- Uli Ries

"Thermanator" nennt das Team um Professor Gene Tsudik eine von ihnen demonstrierte Insider-Attacke: Die Forscher der University of California (Irvine) fotografieren mit einer handelsüblichen Wärmebildkamera (FLIR SC620) eine Tastatur, auf der ein potenzielles Opfer kurz davor sein Password eingegeben hat.

Da Plastik ein schlechter Wärmeleiter ist, macht die von den Fingerspitzen übertragene Wärme die gedrückten Tasten bis zu 60 Sekunden nach der Eingabe sichtbar. Mit Metalltastaturen, wie sie Gamer manchmal verwenden, klappt der Angriff hingegen nicht. Die Präsentation fand auf der Hacker-Veranstaltung Black Hat Asia statt.

Das jeweilige zeitliche Maximum, bis zu dem sich noch der volle Satz der Tastendrücke erfassen lässt, hängt laut Tsudik unter anderem von der Größe der Finger und der Umgebungstemperatur ab. In der Regel seien nach 30 Sekunden noch alle Abdrücke sichtbar, nach 60 Sekunden immerhin noch Teile. Die Ergebnisse fallen bei Zehn-Finger-Tippern schlechter aus, da die von den Handballen abgegebene Wärme die Aufzeichnung verfälscht.

Wärme trifft auf Geräusch

Da das Wärmebild weder Wiederholungen noch die Reihenfolge der Eingabe sichtbar macht, bedienen sich die Forscher eines weiteren Seitenkanals: Per Mikrofon aufgezeichnete Geräusche von Passworteingaben geben Aufschluss über die Reihenfolge und wiederholt gedrückte Tasten.

Mittels verschiedener Methoden, darunter Machine Learning und die zur Spracherkennung verwendeten Mel Frequency Cepstral Coefficients, kombinieren die Forscher die Informationen aus Bild und Ton. Ein Teil ihrer Arbeit basiert auf einem früheren Black-Hat-Vortrag, in dem Daniele Lain durch Analyse des Tippgeräusches den eingegebenen Text rekonstruierte.

Das Ergebnis: In 20 Prozent aller Fälle führen zwischen einer und fünf mithilfe dieser Methode ermittelten Passwortvariationen ans Ziel. Erlauben sich die Forscher die Eingabe von 45 Varianten, kommen sie quasi immer ans Ziel. Letzteres erfordert jedoch eine mehrtägige Spanne und ein Zurücksetzen des Fehleingabezählers durch einen korrekten Login des potenziellen Opfers.

Höhere Erfolgsquote auf Logitech-Tastatur

Warum die Wahrscheinlichkeit der korrekten Eingabe mit 87 Prozent am höchsten war, wenn das Opfer auf einer Logitech-Tastatur tippte, kann der Professor nicht erklären. Die ebenfalls verwendeten Tastaturen von Azio und Dell brachten weniger aussagekräftige Ergebnisse.

Ausgenommen waren bei den Experimenten im Labor jedoch zufällig erzeugte, komplexe Passwörter. Laut Tsudik konnten sich die Probanden diese Kennwörter nicht merken, was zu einer untypisch verzögerten Eingabe und damit zu unzuverlässiger akustischer Analyse führte. (des)