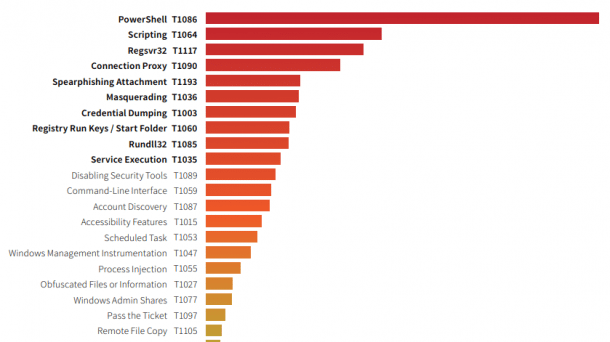

Studie: Angreifer lieben PowerShell

Microsofts Skript-Sprache ist die am meisten genutzte Angriffstechnik, warnt die Sicherheitsfirma Red Canary. Bei vielen Firmen besteht da noch Nachholbedarf.

(Bild: Red Canary)

Die Security-Spezialisten von Red Canary haben die Daten von Sicherheitsvorfällen bei Kunden ausgewertet und dabei festgestellt, dass die am häufigsten eingesetzte Angriffstechnik der Einsatz von PowerShell ist. Oft nutzen schon die Exploits zur Infektion des Systems kleine Skripte, um sich umzuschauen, weiteren Schadcode nachzuladen und dann auch auszuführen. Auch im weiteren Zug einer Angriffskampagne, bei der es darum geht, sich nachhaltig im System einzunisten und dann von dort aus weiter im Netz auszubreiten (Lateral Movement) ist PowerShell nicht mehr wegzudenken.

Die PowerShell ist auf so gut wie jedem Windows-System vorhanden und man kann damit so ziemlich alles erledigen: vom Ausforschen der Umgebung bis hin zum Ausführen von Code. Und das beste daran ist – zumindest aus Sicht eines Angreifers –, dass man dabei recht einfach unter dem Radar von Sicherheitsmaßnahmen wie Antiviren-Software bleiben kann. Kein Wunder also, dass nicht nur die staatlich finanzierten Top-Hacker PowerShell einsetzen, sondern auch Cybercrime-Banden beispielsweise Erpressungstrojaner damit verteilen und starten.

Angriffe verstehen und abwehren

Sich vor PowerShell zu schützen erfordert unter anderem, dass die Verteidiger verstehen, wie Angreifer diese nutzen, und welche Tools sie dabei einsetzen, erklärt Red Canary in seinem Threat Detection Report 2019. Frameworks wie PSAttack, PowerSploit und PowerShell Empire haben Hochkonjunktur.

Die vereinfachen viele der komplexen Aufgaben auf wenige Zeilen Skriptcode. So lässt sich etwa mit PowerShell Empire ganz einfach eine Instanz des Passwort- und Hash-Räubers Mimikatz im Arbeitsspeicher erstellen und aktivieren, ohne dass dieser verräterische Code jemals auf der Festplatte landet. Microsoft hat zwar in den vergangenen Jahren einiges getan, um den Einsatz von PowerShell sicherer zu gestalten. Doch bei vielen Firmen sind die neuen Schutzmaßnahmen nicht oder nur unzureichend umgesetzt. (ju)