iPhones, Macs, Android, NAS: Geräte über Broadcom-WLAN-Treiber angreifbar

Sicherheitslücken in zwei Treibern für Broadcom-WLAN-Chips können missbraucht werden, um eine große Anzahl an Geräten lahmzulegen und unter Umständen zu kapern.

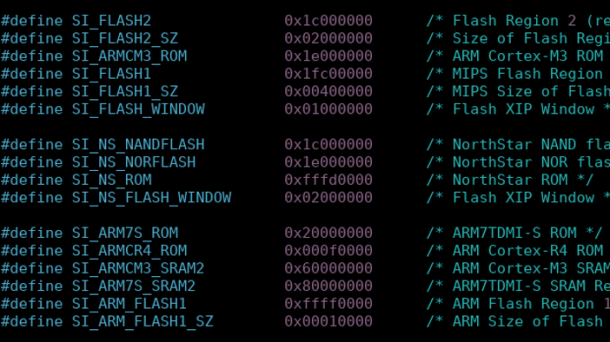

Die Sicherheitslücken wurden durch Reverse Engineering des Broadcom-Linux-Treibers entdeckt.

(Bild: Quarkslab)

- Fabian A. Scherschel

Kritische Lücken in WLAN-Treibern der Firma Broadcom können missbraucht werden, um die Netzwerkfunktionen betroffener Geräte lahmzulegen und unter Umständen sogar Schadcode mit Systemrechten auszuführen. Die Sicherheitslücken betreffen den Open-Source-Treiber von Broadcom sowie die kommerzielle Firmware des Herstellers. Das CERT der Carnegie-Mellon-Universität (CERT/CC) sowie das Büro für Cybersicherheit und Digitale Infrastruktur (CISA) des US-Heimatschutzministeriums warnen vor der Schwere der Lücken. Sie gehen davon aus, dass Geräte von Apple, Synology, Zyxel und Chips von Broadcom die Schwachstellen enthalten. Da Broadcom-Technik in einer großen Anzahl verschiedener Geräte eingebaut ist. Von Laptops, über Server-Technik bis hin zu Netzwerk-Hardware stehen Geräte vieler anderer Hersteller allerdings auch im Verdacht, angreifbar zu sein.

Open-Source-Treiber bereits gepatcht

Zwei der Sicherheitslücken (CVE-2019-9503, CVE-2019-9500) befinden sich im quelloffenen FullMAC-Treiber brcmfmac des Herstellers Broadcom. Wenn ein WLAN-Adapter über USB angesprochen wird, kann ein Angreifer über Funk Befehle an das Gerät schicken und ausführen lassen. Durch einen Programmierfehler werden diese nicht ignoriert, wie eigentlich bei Befehlen von außen vorgesehen. Über eine zweite Schwachstelle werden Geräte angreifbar, wenn bei ihnen die Aufwachen-über-WLAN-Funktion aktiviert ist – über sie kann ein Angreifer einen Pufferüberlauf auslösen. In Kombination beider Lücken ist ein Angriff mit Schadcode über das WLAN möglich. Ein Patch für den brcmfmac-Treiber steht bereit (unter anderem im Linux-Kernel), muss allerdings von Herstellern und Linux-Distributionen erst in die eigene Code-Basis eingepflegt werden.

Bisher keine Updates für kommerziellen Treiber

Zwei weitere Lücken (CVE-2019-9501, CVE-2019-9502) betreffen Broadcoms kommerziellen wl-Treiber. Hierbei handelt es sich um zwei Heap-Pufferüberläufe, die unterschiedliche Auswirkungen haben, je nachdem, wie der Treiber eingesetzt wird. Bei FullMAC-Chips hat der Angreifer Zugriff auf die Netzwerk-Firmware des Gerätes, bei SoftMAC-Geräten auf dessen Betriebssystem-Kernel. Das jeweilige Ziel kann er dann lahmlegen. Unter Umständen ist auch das Einschießen und Ausführen von Schadcode möglich – hier ist die Beschreibung der Sicherheitslücken etwas vage. Beim wl-Treiber obliegt es in der Regel des Endgeräte-Herstellers, Sicherheitspatches einzuspielen. Bisher scheinen entsprechende Sicherheitsupdates nicht zur Verfügung zu stehen. Das CERT/CC empfiehlt als Workaround, verwundbare Geräte nur mit vertrauenswürdigen WLAN-Netzen zu verbinden.

Apple patcht anscheinend ebenfalls

Auf einer Übersichtsseite zu den Sicherheitslücken beim CERT/CC finden sich Angaben der Hersteller (insgesamt sind es über 160 Firmen, geradezu ein Who-is-Who bekannter IT-Unternehmen), die eventuell betroffen sind. Bisher gibt es nur eine Rückmeldung von Extreme Networks, die mitteilen, dass ihre Produkte nicht betroffen sind, da die entsprechenden Treiber bei ihnen nicht eingesetzt werden. Apple scheint im März ein eigenes Sicherheitsupdate für macOS verteilt zu haben, das keine der vier Lücken, sondern eine damit zusammenhängende Schwachstelle (CVE-2019-8564) in ihrem eigenen Code abdichtet. Entdeckt wurden die Schwachstellen von Hugues Anguelkov der Sicherheitsfirma Quarkslab im September 2018. Der Sicherheitsforscher hat nun zusammen mit der Warnung durch das CERT und das CISA einen Blog-Eintrag veröffentlicht, der die Lücken sehr detailliert beschreibt. Es ist also davon auszugehen, dass Angriffe auf die Lücken sehr bald in freier Wildbahn zu beobachten sein werden. (fab)