Schwachstelle in Bluetooth Titan Security Keys – Google bietet Gratis-Umtausch

In der Bluetooth-Variante ("BLE") des Titan Security Keys gibt es eine Schwachstelle. Angeblich sind "nur" US-Exemplare betroffen, damit aber auch Importe.

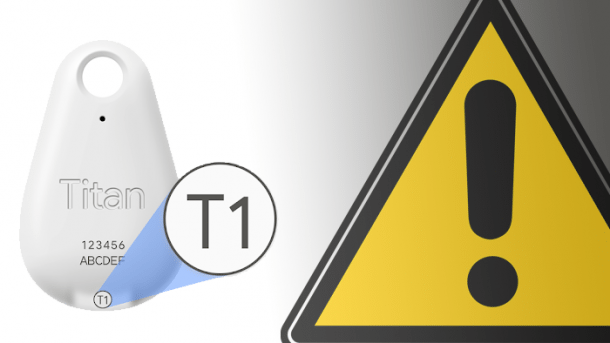

Bluetooth-Keys mit "T1"- oder "T2"-Aufdruck sind verwundbar.

(Bild: Google / pixay (Collage))

- Günter Born

In einigen Modellen der Bluetooth-Variante von Googles Titan Security Keys steckt eine Schwachstelle, die das Unternehmen zu einer umfassenden, kostenlosen Umtausch-Aktion veranlasst hat. Eine Fehlkonfiguration im Bluetooth-Pairing-Protokoll des Keys kann einem Angreifer theoretisch ermöglichen, sich in die Bluetooth-Kommunikation zwischen Key und verbundenem Gerät einzuklinken.

Googles Titan Security Key ist eine USB-Sicherheitslösung, die (ebenso wie die Konkurrenzprodukte von Yubico und Feitian) eine hardwarebasierte Zwei-Faktor-Authentifizierung für Online-Konten gemäß dem FIDO-Standard ermöglicht. Der Titan Security Key kann sich dabei über drei Wege – USB, NFC und Bluetooth – mit dem Gerät, auf dem die Authentifizierung benötigt wird, verbinden.

Google hatte den Sicherheitsschlüssel im Juli 2018 auf der firmeneigenen Cloud-Next-Konferenz vorgestellt und ab Ende August in der US-Ausgabe des Google Stores für 50 US-Dollar angeboten. Zeitweise gab es auch eine Verkaufsseite im deutschprachigen Google Store, die mittlerweile jedoch nicht mehr verfügbar ist.

Wie unter anderem GoogleWatchBlog berichtete, nahm Google den Key im Februar 2019 ohne Angaben von Gründen weltweit aus dem Sortiment. Im US-Store ist er mittlerweile wieder erhältlich. Die deutschsprachige Verkaufsseite existiert noch, allerdings führt der "Jetzt Kaufen"-Button ins Nichts.

Betroffen: (US-)Keys mit "T1"- und "T2"-Print

Demnach betrifft die Schwachstelle ausschließlich die Bluetooth-Variante ("Bluetooth Low Energy", BLE) und nicht die USB-Variante des Titan Security Keys. Google zufolge sind nur die in den USA vertriebenen Keys verwundbar. Da Nutzer in Deutschland aktuell jedoch ausschließlich auf US-Importe zurückgreifen können und der Key für einige Monate auch hierzulande erhältlich war, ist diese Aussage mit Vorsicht zu genießen.

Wer lieber auf Nummer Sicher gehen will, wirft einen Blick auf die Rückseite seines Sicherheitsschlüssels. Ist dort ein "T1" oder "T2" aufgedruckt, handelt es sich um eines der betroffenen Exemplare.

Google hat eine Webseite eingerichtet, die den kostenlosen Umtausch solcher Schlüssel ermöglicht.

Zwei Angriffsmöglichkeiten auf kurze Distanz

Ein Angriff auf die Bluetooth-Kommunikation über die Schwachstelle ist laut Google allerdings nur aus geringer Entfernung, nämlich bei einem Abstand von maximal 10 Metern, möglich. Das wäre beispielsweise an öffentlichen Orten denkbar, wo ein Angreifer unbemerkt nahe genug an sein Opfer heran kommen kann. Laut Google gibt es zwei Angriffsszenarien :

- Will ein Nutzer sich an seinem Online-Konto anmelden, muss er eine Taste am Titan Security Key drücken, um diesen zu aktivieren. In dieser Phase könnte ein Angreifer theoretisch eine Bluetooth-Verbindung zum Key herstellen, bevor dieser sich mit dem Gerät des Nutzers verbindet. Dies würde es dem Angreifer unter Ausnutzung der Schwachstelle ermöglichen, sich über das eigene Gerät am Online-Konto des Benutzers anzumelden. Das setzt aber perfektes Timing und Kenntnis über die Zugangsdaten voraus.

- Beim zweiten Angriffsszenario nutzt der Angreifer ein Gerät, das sich zunächst als Titan Security Key ausgibt und sich statt diesem mit dem Gerät des Nutzers verbindet, sobald dieser zum Drücken der Taste am Key aufgefordert wird. Gelingt dies, emuliert das Angreifer-Gerät im Anschluss Bluetooth-Peripherie (Maus oder Tastatur), um damit Aktionen auf dem Gerät des Nutzers ausführen.

Empfehlungen, Gegenmaßnahmen und Updates

Google argumentiert, dass es immer noch sicherer sei, den betroffenen Schlüssel zu verwenden, als mit einer konventionellen Anmeldung per Kennwort zu arbeiten. Dennoch sollten Nutzer zeitnah die kostenlose Umtauschmöglichkeit in Anspruch nehmen.

In der Zwischenzeit empfiehlt das Unternehmen, auf das Bluetooth-Pairing zu verzichten und den Titan Security Key stattdessen über NFC oder den USB-Anschluss mit dem betreffenden Gerät kommunizieren zu lassen. Denn dann ließe sich die Schwachstelle nicht ausnutzen. Bluetooth-Pairing mit Mobilgeräten sollten Anwender bis zum kostenlosen Austausch nur dort ausführen, wo kein Angreifer nahe genug herankommt. Nach dem erfolgreichen Anmeldevorgang sollten Benutzer, so die Google-Empfehlung, das Pairing zwischen Gerät und Titan Security Key zur Sicherheit manuell wieder beenden.

Google hat zusätzlich zwei Sicherheitsmaßnahmen angekündigt, um das Risiko für Mobilgeräte zu minimieren:

- Apple-Mobilgeräte: Bis iOS 12.2 ist das manuelle Trennen des Pairing zwischen Titan Security Key und iOS-Gerät noch erforderlich. Ab iOS 12.3 funktioniert die Bluetooth-Kopplung mit verwundbaren Titan Security Keys schlicht nicht mehr.

- Android-Mobilgeräte: Für Juni 2019 plant Google im Zuge eines Sicherheits-Updates, das Pairing mit dem Gerät nach erfolgreicher Anmeldung am Google-Konto automatisch aufzuheben.

Sicherheitsschlüssel von Feitian auch betroffen

[Update 19.5.2019 9:37 Uhr:] Wie ein heise-online-Leser anmerkt, sind auch die über Amazon vertriebenen Security Keys des chinesischen Herstellers Feitian betroffen. Feitian ist auch der Lieferant der Google Titan Security Keys. Das Unternehmen informiert auf seiner Website über den Austausch. (ovw)