Android-Malware bei Google Play: "Agent Smith" infiziert installierte Apps

Google hat kürzlich elf Apps aus dem Play Store entfernt. In ihnen verbarg sich eine Malware, die Werbung in bereits installierte Android-Apps injizierte.

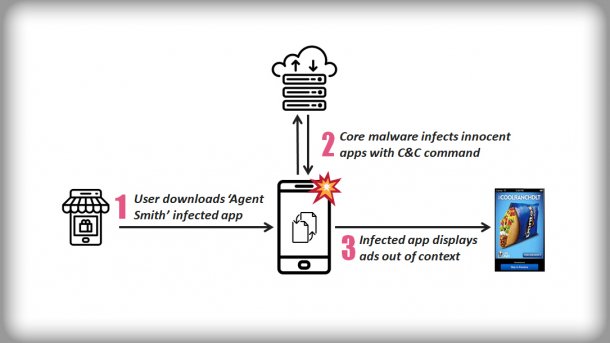

(Bild: Check Point)

Der Software-Hersteller Check Point hat in Zusammenarbeit mit Google Schadcode-verseuchte Android-Apps identifiziert, die im Play Store zum Download bereitstanden und mittlerweile entfernt wurden.

Die insgesamt elf Anwendungen enthielten eine Malware, die Check Point auf den Namen "Agent Smith" getauft hat. Einmal installiert, sucht sie auf dem Zielgerät mittels einer Liste nach bestimmten Anwendungen, in die sie anschließend eigenen Code injiziert. Dessen Funktion besteht derzeit lediglich darin, während der Ausführung dieser App Werbung anzuzeigen. Laut Check Point könnte Agent Smith solche App-Manipulationen in künftigen Varianten theoretisch aber auch vornehmen, um etwa vertrauliche Daten abzugreifen oder Gerätebesitzer auszuspionieren.

Keine Infektionen in Deutschland bekannt

Laut einem Blogeintrag ist das Sicherheitsforscher-Team von Check Point "Agent Smith" bereits seit 2018 auf den Fersen; allerdings lauerte sie damals vornehmlich in Apps aus Drittanbieter-App-Stores.

Zwei der elf Anwendungen bei Google Play wurden jeweils mehr als 10 Millionen Mal, vier weitere mehr als 100.000 Mal heruntergeladen. Insgesamt schätzt Check Point die im Rahmen der aktuellen Schadcode-Kampagne erfolgten Installationen auf 25 Millionen. Die meisten Infektionen beträfen Android 5 und 6; das Unternehmen habe aber auch erfolgreiche Angriffe auf neuere Versionen beobachtet.

59 Prozent der App-Downloads wurden laut Analyse von Check Point Research aus Indien angefordert – gefolgt von Bangladesch, Pakistan und Indonesien. Anders als im Falle früherer Verbreitungsversuche von Agent Smith außerhalb des Play Store sei diesmal auch eine größere Zahl von Nicht-Entwicklungsländern betroffen gewesen – darunter die USA (etwa 303.000 Infektionen), Saudi-Arabien (245.000) Australien (141.000) und Großbritannien (137.000 Infektionen).

Gegenüber heise Security teilte Check Point mit, dass in Deutschland derzeit keine Infektionen bekannt seien. Allerdings deute "Vieles darauf hin, dass die Entwickler von Agent Smith sich für eine größere Durchdringungsrate im Google Play Store vorbereiten".

(Bild: Check Point)

Agent Smith dekompiliert Apps

Check Points technischer Analyse zufolge sucht der modular aufgebaute "Agent Smith" auf den Zielgeräten nach folgenden Paketen, deren Bezeichnungen unter anderem auf WhatsApp, MXplayer und ShareIt verweisen:

- lenovo.anyshare.gps

- mxtech.videoplayer.ad

- jio.jioplay.tv

- jio.media.jiobeats

- jiochat.jiochatapp

- jio.join

- good.gamecollection

- opera.mini.native

- startv.hotstar

- meitu.beautyplusme

- domobile.applock

- touchtype.swiftkey

- flipkart.android

- cn.xender

- eterno

- truecaller“

Wird die Malware fündig, versucht sie, den betreffenden App-Code zu dekompilieren. Sie dekompiliert auch die in ihr selbst enthaltene Payload (Werbefunktion), um sie anschließend mit dem Code der Ziel-App zu verknüpfen. Die so entstandene modifizierte App wird dann neu kompiliert. Schlägt diese Vorgehensweise fehl, versucht Agent Smith stattdessen, den App-Code zu patchen.

Check Point weist allerdings darauf hin, dass die Malware derartige "App-Updates" beziehungsweise Neuinstallationen normalerweise nicht ohne Zustimmung des Nutzers durchführen kann, sondern zu diesem Zweck bekannte Android-Schwachstellen ausnutzen muss. Nur wenn dies gelingt, kann die Schadcode-Ausführung erfolgen. Welche Exploits Agent Smith verwendet, geht aus Check Points Analyse nicht hervor.

Derzeit kein Grund zur Panik

Unterm Strich ist Agent Smith eine (aus Sicht eines Angreifers) komplexe und durchaus ausbaufähige Schadcode-App. In modifizierter Form könnte sie durchaus größere Schäden auf Systemen anrichten, sofern diese für die von ihr mitgebrachten Exploits anfällig sind. Derzeit geht von Agent Smith jedoch – anders als manch anderer Medienbericht zu diesem Thema suggeriert – keine übermäßig große Gefahr aus.

Die Entfernung der Schadcode-Apps ist laut Check Points Ausführungen ebenfalls keine große Herausforderung: Sie können laut einem zweiten Blogpost auf dem gewohnten Wege deinstalliert werden. Zusätzlich ist es ratsam, jene Anwendungen neu zu installieren, auf die Agents Smith Manipulationen abzielen – und mobile Geräte grundsätzlich auf dem aktuellsten Update-Stand zu halten, um Gefahren durch Schadcode-Apps von vornherein zu minimieren.

Update 11.07.19, 12:22: Falsche Information zu möglichen iPhone-Infektionen gelöscht. (ovw)