Windows-Treiber von Intel, AMD, Nvidia und vielen Mainboard-Herstellern unsicher

Über mehr als 40 weit verbreitete Hardware-Treiber können Angreifer sich Kernel-Rechte auf einem System verschaffen.

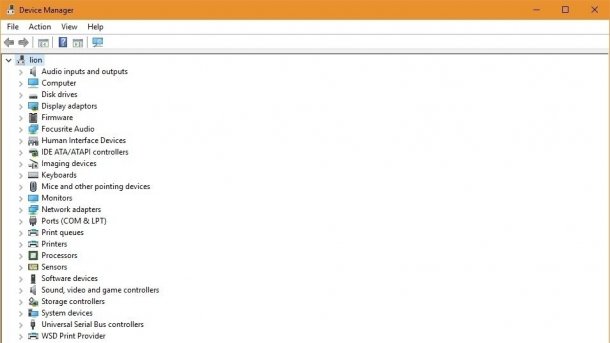

In einem typischen Windows-System könnten eine Menge verwundbare Treiber lauern.

(Bild: Fabian A. Scherschel)

- Fabian A. Scherschel

Der Code für Windows-Gerätetreiber und Firmware ist oft von relativ schlechter Qualität und erhält eine Menge Sicherheitslücken – viele IT-Sicherheitsexperten gehen bei ihrer täglichen Arbeit von dieser Grundannahme aus. Weiterhin ist bekannt, dass Angreifer sich verwundbaren Treiber-Code bei Hackerangriffen zu Nutze machen können, um ihre Angriffe gefährlicher und schwieriger entdeckbar zu machen.

Jetzt haben Sicherheitsforscher der Firma Eclypsium auf der DefCon-Konferenz in Las Vegas erneut veranschaulicht wie real diese Gefahr ist. Sie fanden fatale Schwachstellen in über 40 Gerätetreibern aller großen Mainboard-Hersteller, in Treibern von Intel, Nvidia, Huawei und von Toshiba. Darüber lässt sich Schadcode, der auf einem System läuft, mit Kernel-Rechten versehen. Mit solchen Ring-0-Privilegien ausgestattet kann Schadcode vorbei am Betriebssystem und konventioneller Schutzsoftware auf dem System beliebig schalten und walten.

Voraussetzung Schadcode

Um einen solchen Angriff zu fahren, muss ein Angreifer das System freilich bereits kompromittiert haben und die Möglichkeit besitzen, mit einfachen Nutzerrechten seinen Code auszuführen. Außerdem muss einer der verwundbaren Treiber auf dem System vorhanden sein – angesichts der langen Liste der betroffenen Hersteller ist es allerdings ziemlich realistisch, dass dies in vielen Fällen bereits der Fall ist.

Sind diese Voraussetzungen geschaffen, erlaubt kann ein Angreifer die von den Forschern beschriebene Angriffstechnik dazu verwenden, physische Speicherbereiche des Betriebssystems und aller laufenden Anwendungen auszulesen und fast beliebig zu verändern. Nicht mal die I/O-Operationen des Prozessors und Mainboard-Chipsatzes sind vor Manipulationen sicher, wenn der richtige Treiber kompromittiert wird.

Jenseits des Kernels

Noch schwerer wiegt, dass es die Sicherheitsforscher mithilfe von Schwachstellen in einigen Treibern sogar geschafft haben in die negativen Ringe jenseits des Kernels vorzudringen: Diese Rechte-Ebenen sind reinen Chipset-Funktionen wie dem UEFI-BIOS und dem System Management Mode (SMM) vorbehalten. Auf diesem Wege könnte ein Angreifer Schadcode im BIOS des Systems verankern. Das Betriebssystem hat dann so gut wie keine Möglichkeit, diesen wieder zu entfernen, falls der Angreifer die Schwachstelle, durch die er eingedrungen ist, danach unschädlich macht.

Wie perfide ein solcher Angriff von statten gehen kann, zeigt der Fall Lojax – hier hatte eine professionelle Spionagegruppe Schadcode im BIOS von Systemen verankert, der selbst eine Windows-Neuinstallation oder einen Austausch der Festplatte überleben kann. Denkbar ist auch, dass ein Angreifer auf diese Art die Hardware irreparabel beschädigen könnte, etwa in dem er Chips auf Grafikkarten und Mainboards so manipuliert, dass sie sich durch Überhitzung selbst zerstören.

Fast alle Hersteller betroffen

Auch auf Systemen, auf denen keine verwundbaren Treiber vorhanden sind, könnte die neue Technik für Angreifer allerdings von Vorteil sein. Schaffen sie es, Administrator-Rechte zu erlangen, können sie einfach einen kompromittierten Treiber mitbringen und selbst still und leise installieren. So kann sich ein Angreifer Rechteausweitung über Admin-Rechte hinaus bis hin zur Kernel-Ebene verschaffen. Bei fortgeschrittenen Angriffen wäre das nützlich, um den Schadcode tiefer im System zu verankern. Das lohnt sich wohl allerdings nur für Angriffskampagnen, bei denen es um viel geht: Staatliche Angriffe, Industriespionage oder sehr groß angelegte kriminelle Erpressungskampagnen – ein konkretes Beispiel ist die Slingshot-Kampagne des US-Militärs. Nichtsdestotrotz könnte diese Technik ein nützliches Werkzeug im Arsenal gut organisierter Hackergruppen werden.

Über die genauen Schwachstellen, welche die Eclypsium-Forscher entdeckt haben, sind auch nach deren DefCon-Vortrag relativ wenige Details bekannt. Das ist wenig verwunderlich, da viele der Hardware-Hersteller noch damit beschäftigt sind, ihre Treiber abzusichern. Bekannt ist nur, dass es sich um sich ähnelnde Programmierfehler handelt, die in den Treibern vieler verschiedener Hersteller vorkommen.

Betroffen sind Treiber der Firmen ASRock, ASUSTeK, ATI, Biostar, EVGA, Getac, Gigabyte, Huawei, Insyde, Intel, MSI, Nvidia, Phoenix Technologies, Realtek, SuperMicro und Toshiba. Weitere Firmen, deren Treiber ebenfalls betroffen sind, sollen erst später bekannt gegeben werden. Ihre Hardware wird laut Eclypsium in Umgebungen eingesetzt, die strikten rechtlichen Regelungen unterliegen, was das Absichern der Lücken erschwert. Mutmaßlich handelt es sich hier um kritische Infrastruktur oder Systeme aus den Bereichen der Medizin-, Flug- oder Militärtechnik.

Gefährliche Treiber mit gültigen Signaturen

Da die betroffenen Treiber allesamt vom Hersteller regulär veröffentlicht und entsprechend digital signiert wurden, werden sie auch von modernen Windows-Systemen als sicher angesehen und klaglos ausgeführt. Laut den Eclypsium-Forschern sind alle aktuell unterstützten Windows-Versionen von dem Problem betroffen. Ob Microsoft in Zukunft betroffene Treiber per Blacklist an der Ausführung hindert, ist momentan noch unklar.

Laut den Forschern hat es ziemlich lange gedauert, bis sie den Windows-Machern deutlich machen konnten, dass die Treiber-Lücken nicht allein Problem der Hersteller sind, sondern ein allgemeineres Sicherheitsproblem darstellen. Wie genau eine umfassende Verteidigungsstrategie gegen diese Art Angriffe aussehen könnte, wird sich wohl erst zeigen, wenn die Forscher genauere Details zu den Sicherheitslücken veröffentlichen. Bis dahin bleibt Windows-Administratoren zur Absicherung sowohl nichts anderes übrig, als die Treiber eines Systems auf einem möglichst aktuellen Stand zu halten.

Siehe dazu auch:

(fab)