FAQ: FIDO2 und der Abschied vom Passwort

FIDO2 könnte der Schlüssel zum Glück sein. Denn damit wird das passwortlose Anmelden möglich. Die häufigsten Fragen dazu beantwortet heise online.

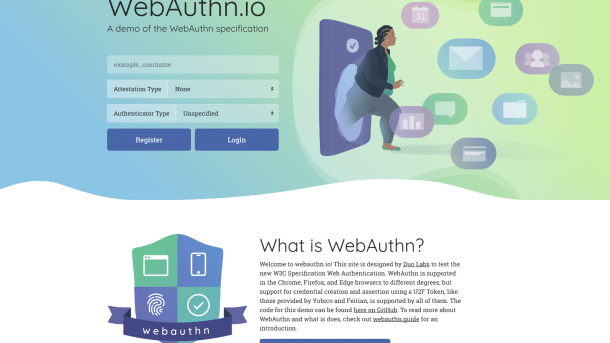

(Bild: WebAuthn.io_Startseite)

Die Idee von FIDO2 ist, dass man sich mit einem Sicherheitsschlüssel bei Online-Diensten anmeldet. Das ist dann zum Beispiel ein kleines USB-Token am Schlüsselbund. Wer Windows 10 oder Android nutzt, braucht nicht einmal das, sondern kann dazu den dort eingebauten virtuellen Sicherheitsschlüssel verwenden.

In Heft 18 hat die c't FIDO2 als Nachfolger für Passwörter beim Online-Login ausführlich vorgestellt. Zu den Artikeln gab es sehr viel Feedback und auch einiges an Fragen von Lesern: Die wichtigsten beantworten wir hier.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Was ist so unsicher an Passwörtern?

Mal ganz abgesehen davon, dass sie überaus unpraktisch sind, sind sie auch fürchterlich unsicher. Passwörter werden in großer Zahl geklaut und missbraucht. Das verursacht vielstellige Milliardenschäden. Es genügt schon eine Trojaner-Infektion, um alle auf dem befallenen System genutzten Passwörter zu kompromittieren. Im Zweifelsfall bemerken Sie dabei gar nicht, dass Dritte ihr Passwort bereits haben.

Genügt es nicht, für mehr Sicherheit einen guten Passwort-Safe zu verwenden?

Nein. Denn Passwort-Safes helfen zwar ein wenig dabei, das Passwort-Chaos handhabbarer zu machen – sie schützen aber vor den grundsätzlichen Schwächen von Passwörtern nur sehr wenig. So können etwa Schadprogramme – sogenannte Password Stealer – die Passwörter noch immer abgreifen. Auch vor Phishing schützen Passwort-Safes kaum. Wenn Sie ihr zwanzigstelliges Passwort auf einer Phishing-Seite eingeben, hat es deren Betreiber.

Aber kann mir jemand so ein USB-Token nicht einfach klauen?

Ja, das ist prinzipiell möglich. Genauso wie jemand Ihren Auto- oder Wohnungsschlüssel klauen könnte. Dann gilt es, möglichst schnell den Zugang zu den damit verwendeten Accounts zu sperren. In Zukunft könnte dabei etwa eine Browser-Erweiterungen helfen. Das wäre dann etwas wie eine erweiterte Lesezeichenverwaltung.

Der Unterschied zu Passwörtern ist: Ein Diebstahl ist nicht mehr virtuell möglich. Die Cybermafia kann nicht mehr mit einem Trojaner oder durch Einbruch auf einem Server Millionen von Passwörtern ergattern. Sondern es muss jemand direkt vor Ort einen Sicherheitsschlüssel klauen und dann auch missbrauchen. Letztlich ist das für Cybercrime weitgehend unattraktiv, denn es ist kein Milliardengeschäft mehr, sondern auf Einzelfälle beschränkt.

Zweiter Faktor für die Sicherheit

Kann ich mich trotzdem vor dem Diebstahl eines Sicherheitsschlüssels schützen?

Ja, das ist im FIDO2-Standard explizit vorgesehen. So sind die eingebauten virtuellen Schlüssel in Windows und Android immer durch einen zweiten Faktor, also etwa einen Fingerabdruck oder eine PIN geschützt, die eine Nutzung durch Fremde verhindern.

Es gibt auch USB-Tokens, die einen solchen zweiten Faktor erfordern. So kann man die Yubikeys von Yubico mit einer zusätzlichen PIN sperren, die man eingeben muss, um den Sicherheitsschlüssel zu verwenden. Und von Feitan gibt es USB-Tokens mit eingebautem Fingerabdruck-Scanner.

Überhaupt lässt sich die Sicherheit des FIDO2-Konzepts quasi beliebig erhöhen – bis hin zu den Anforderungen in Hochsicherheitsumgebungen. Das schlägt sich dann aber auch in höheren Kosten und teilweise reduziertem Komfort nieder. Aber schon in der niedrigsten Sicherheitsstufe sind FIDO2-Sicherheitsschlüssel viel komfortabler und sicherer als es Passwörter je sein können.

Das mit dem Fingerabdruck klingt sehr praktisch. Aber ich habe keine Lust, meine biometrischen Daten an Google & Co zu schicken.

Das passiert auch nicht. Weder PIN, noch Fingerabdruck oder Gesichts-Scan werden für die eigentliche Anmeldung bei einem Dienst benutzt. Diese Daten bleiben strikt lokal auf dem Sicherheitsschlüssel. Man beweist damit lediglich dem Sicherheitsschlüssel, dass man tatsächlich der richtige Anwender ist (User Verification).

Kann ich bei einem Dienst auch mehrere solcher Sicherheitsschlüssel registrieren?

Ja, das ist möglich und sogar sehr empfehlenswert. Denn falls Sie einen davon verlieren, haben Sie immer noch einen zweiten, mit dem Sie sich anmelden und den verlorenen Sicherheitsschlüssel sperren können.

Schwachpunkt Backups

Was passiert denn, wenn ich meinen Stick verliere oder er mir geklaut wird? Wie komme ich dann an meine Konten? Ein Backup kann ich ja nicht anlegen, oder?

Sie haben den Schwachpunkt des aktuellen Konzepts erkannt. In diesem Bereich ist noch sehr viel offen. Insbesondere hängt viel davon ab, wie die Dienste diese Dinge konkret umsetzen. Es liegt nahe, dass sich zwei Varianten herauskristallisieren werden.

1) Accounts für hohe Sicherheitsanforderungen (Payment, E-Mail usw.): Hier müssen Sie sich beim Verlust des Sticks anderweitig sicher "ausweisen". Also entweder mit einem zweiten Schlüssel, den Sie vorsorglich registriert haben, mit einem Backup-Code, über einen Code an die hinterlegte Handy-Nummer eventuell in Kombination mit einer E-Mail-Autorisierung oder ähnlichem.

2) Accounts mit nicht so hohen Ansprüchen (Foren, Shops, usw.): Da wird dann wohl ein einfacher Reset über eine hinterlegte E-Mail-Adresse oder Handynummer möglich sein. Das ist auch durchaus vernünftig. Man muss ja nicht jeden Foren-Account wie Fort-Knox absichern. Da steht dann eher der Komfort und der niedrige Wartungsaufwand des Betreibers im Vordergrund.

Klar ist: Man kann die Sicherheitsschlüssel nicht kopieren, denn das wäre ein Sicherheitsrisiko. Ein FIDO2-Sicherheitsschlüssel ist immer ein Unikat. Das ist auch der Grundgedanke der FIDO-Alliance.

Ich habe die Befürchtung, dass FIDO2 dafür genutzt wird, dass ich über Dienste hinweg getrackt werde, weil ich überall den gleichen Sicherheitsschlüssel nutze. Wie wird das verhindert?

Bei der Entwicklung des Standards wurde darauf geachtet, dass genau das nicht möglich ist. Der Sicherheitsschlüssel generiert für jeden Dienst ein eigenes Schlüsselpaar, basierend auf der Domain des Gegenübers. Somit können etwa Ebay und Google nicht feststellen, welche ihrer Nutzer den gleichen Sicherheitsschlüssel einsetzen.

Es gibt zwar einen optionalen Mechanismus zum Wiedererkennen, bei dem der Server dann den Schlüssel bittet, zusätzlich seine Seriennummer zu übermitteln. Der Nutzer muss dieser Bitte aber in einem separaten Dialog zustimmen. Heimliches Tracking ist damit also nicht möglich. Die Funktion ist etwa für Umgebungen gedacht, in denen zum Beispiel nur Sicherheitsschlüssel eines bestimmten Herstellers genutzt werden sollen.

Praktischer Einsatz ab sofort

Diese Tokens sehen mir nicht sonderlich stabil aus. Gehen die nicht schnell kaputt?

Die Tokens sind für das Tragen am Schlüsselbund ausgelegt. Wir haben etwa mit den Yubikeys diesbezüglich bereits sehr gute Erfahrungen gemacht. Die überleben auch mehrere Jahre rauen Einsatz am Schlüsselbund und zeigen danach zwar deutliche Abnutzungsspuren, funktionieren aber immer noch problemlos.

Was kann ich denn jetzt ganz konkret mit FIDO2 heute schon benutzen?

Das Einloggen ohne Passwort funktioniert bereits bei Microsoft.com und den daran angeschlossenen Diensten wie Outlook.com, Office 365 und OneDrive, sofern Sie Edge nutzen. Bei vielen weiteren Diensten können Sie FIDO2 als zweiten Faktor einrichten. Dann profitieren Sie von dem Schutz gegen Phishing & Co., müssen jedoch weiterhin Ihr Passwort eingeben. Das klappt etwa bei Google, GitHub, Dropbox, Twitter und BoxCryptor. Ausprobieren können Sie das ganze zum Beispiel auf der Demo-Seite WebAuthn.io.

Ich habe gehört, dass ich als Apple-Kunde kaum Chancen habe, FIDO2 zu nutzen. Wie ist da der Stand?

Als Nutzer von macOS können Sie FIDO2-Sticks mit Chrome oder Firefox problemlos nutzen. Nur Safari hat den Webstandard aktuell nicht umgesetzt (in der Vorabversion von Safari gibt es aber schon Ansätze dafür). Wer Google Chrome unter macOS nutzt und ein MacBook mit Fingerabdrucksensor hat, kann diesen sogar nutzen, um den Rechner als Sicherheitsschlüssel zu nutzen.

Auch unter iOS ist es nicht ganz hoffnungslos: Ganz neu ist der FIDO2-Stick YubiKey5Ci von Yubico. Er hat einen USB-C- und einen Lightning-Anschluss. Die Auswahl der Browser ist aber extrem eingeschränkt: Aktuell kann nur der Browser "Brave" (Open-Source-Software) den Stick für WebAuthn nutzen. Die Entwickler haben das Kunststück vollbracht, WebAuthn zu implementieren, obwohl sie die Rendering-Engine von Safari nutzen müssen (eine Vorgabe von Apple für Apps im App Store).

Update 30.8.2019, 12.15: Frage und Antwort zur Verwendung der biometrischen Daten hinzugefügt. (ju)