xkcd-Forenleak: Mehr als 500.000 Datensätze bei Have I Been Pwned aufgetaucht

Das Forum der Webcomic-Site xkcd ist vorerst offline: In ihm klafft(e) ein Datenleck. Mindestens in einigen Fällen wurden MD5-Hashes von Passwörtern geleakt.

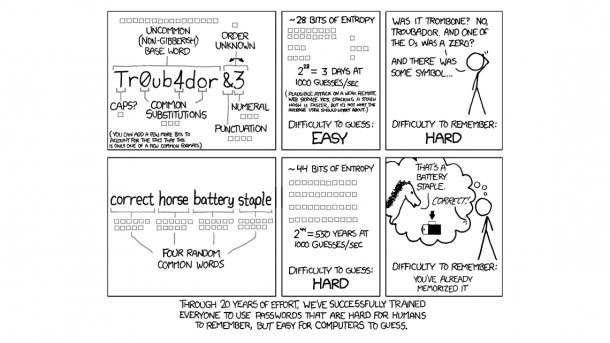

Starke Passwörter, wie hier im Comic dargestellt, sind wichtig – aber auch Forenbetreiber sollten sich für die Sicherheit von Nutzerdaten verantwortlich fühlen.

(Bild: xkcd.com)

Das (englischsprachige) Forum von Randall Munroes Webcomic-Site xkcd liefert seit dem Wochenende (und auch noch zum Zeitpunkt der Veröffentlichung dieser Meldung) den HTTP-Statuscode 503 – "Service unavailable" – zurück. Grund für den vorläufigen Shutdown ist ein Datenleck von Juli 2019, über das die Forenbetreiber nun informiert wurden.

Wer der Informant war, ist bislang nicht bekannt. Der Passwort-Prüfdienst Have I Been Pwned (HIBP), der das Leak am vergangenen Sonntag in seine Datenbank aufgenommen hat, gibt an, die Daten vom Sicherheitsforscher und Daten-Analyst Adam Davies erhalten zu haben. Unklar bleibt, auf welche Weise dieser auf die Daten zugreifen konnte – und ob auch Cyber-Gangster darauf zugegriffen haben könnten.

Insgesamt sollen Daten von 561.991 Forennutzern kopiert worden sein – darunter Nutzernamen, E-Mail-Adressen, (salted) Hashes von Passwörtern und in einigen Fällen auch die IP-Adresse zum Zeitpunkt der Registrierung im Forum. Forennutzer können bei HIBP unter Eingabe ihrer E-Mail-Adresse testen, ob sie betroffen sind.

Passwortspeicherung als MD5-Hash?

Bei HIBP ist zu lesen, dass zum Hashen der Passwörter das mittlerweile als unsicher geltende kryptografische Verfahren MD5 verwendet wurde. HIBP-Betreiber Troy Hunt hat diese Angabe in einem Tweet indirekt noch einmal bestätigt, indem er es für einen der Datensätze verifizierte.

Aus diesem "Beweis" lässt sich allerdings nicht ableiten, dass es sich bei sämtlichen Hashes um MD5-Hashes handelt. Als Reaktion auf Hunts Tweet merkten Nutzer an, dass die von xkcd verwendete Foren-Software phpBB3 zum Zeitpunkt der Forengründung zwar MD5 zur Passwortspeicherung, später (ab Version 3.1 / Ende 2014) jedoch das sichere bcrypt als Default verwendete. Somit könnten sowohl das Registrierungsdatum des jeweiligen Nutzers als auch die Frage, wann (und ob) xkcd die Software aktualisiert hat, eine Rolle spielen.

Untersuchungen laufen noch

Die dem Datenleck zugrunde liegende Schwachstelle scheint bislang entweder nicht ausfindig gemacht oder zumindest nicht behoben worden zu sein: Das xkcd-Forenteam schreibt in einem Hinweis auf der Foren-Webseite, dass die Foren so lange offline bleiben, bis sichergestellt sei, dass keine Gefahr mehr bestehe. Zugleich werden Nutzer aufgefordert, Ihre Passwörter überall dort zu ändern, wo sie mehrfach, also außerhalb des Forums für andere Dienste, verwendet wurden.

Auch von xkcd betriebene Wikis (wiki.xkcd.com), die sich auf demselben Server befinden wie das Forum, sind derzeit offline. Wie aus einer auf Reddit zitierten E-Mail hervorgeht, die xkcd an Nutzer verschickt hat, gibt es bislang aber keine Hinweise darauf, dass Angreifer versucht haben könnten, auf Wiki-Nutzerdaten zuzugreifen.

(Bild: reddit.com )

Teils auch (sichere) bcrypt-Hashes im Leak

(Update 05.09.19, 18:00:)

Ein Mitglied des phpBB-Entwicklerteams hat mittlerweile gegenüber heise Security erläutert, dass für die Sicherheit der im Leak enthaltenen Passwörter nicht etwa das Registrierungsdatum eines Nutzers, sondern der Zeitpunkt des letzten Logins von Bedeutung sei. Denn phpBB 3.1 stelle den Passwort-Hash von Nutzern, die sich vor dem Update auf diese Version registriert hätten, beim Login nachträglich auf bcrypt um. Darauf, dass xkcd irgendann zu Version 3.1 der Foren-Software wechselte – und das Leak folglich auch brypt-Hashes enthält – weise der "$H$"-Prefix des von Troy Hunt bei Twitter veröffentlichten Hashes hin.

Somit handle es sich bei den offenbar im Leak vorhandenen (übrigens mit PHPass erzeugten und somit in jedem Fall "gesalzenen") MD5-Hashes wohl um Passwörter von Nutzern, die sich seit der Umstellung auf Version 3.1 nicht eingeloggt hätten.

- Kommentar: Steckt Euch Euren Ändere-dein-Passwort-Tag sonstwohin!

- Leak-Datenbank "Have I Been Pwned" steht zum Verkauf