Infizierte iPhone-Apps: Apple will genauer auf Ad-Fraud prüfen

Sicherheitsforscher haben 17 Klickbetrug-Apps entdeckt, die es trotz Apples Prüfprozess in den App Store schafften. Alle Apps des Anbieters wurden entfernt.

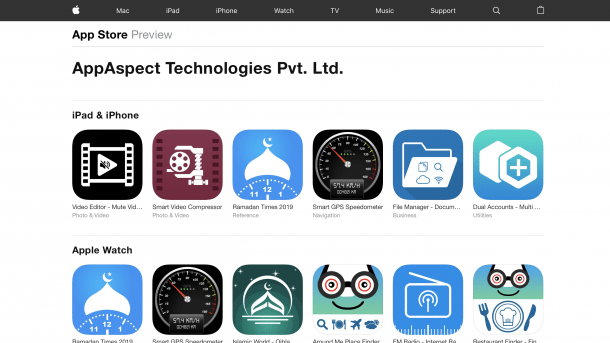

Alle Apps des Anbieters hat Apple aus dem App Store entfernt.

Apple hat alle iOS-Apps einer indischen Firma aus dem App Store geworfen, nachdem Sicherheitsforscher entdeckt hatten, dass manche davon für Klickbetrug eingesetzt wurden. 17 unter den insgesamt 51 Apps des Anbieters sind einer Analyse zufolge mit einem "Klick-Trojaner-Modul" infiziert gewesen und haben Kontakt zum selben "Command & Control"-Server aufgenommen, der bereits im Zusammenhang mit Ad-Fraud in Android-Apps zum Einsatz kam.

Automatisierte Klicks auf Werbebanner

Das Modul sei darauf ausgelegt, im Hintergrund Webseiten zu öffnen und Links anzuklicken – ohne Nutzerinteraktion, wie die Sicherheitsfirma Wandera ausführt. Gewöhnlich soll das automatisierte Klicken von Werbebannern dem Angreifer Geld einbringen, es kann aber auch zur Erhöhung von Website-Traffic eingesetzt werden oder um einem Banner schaltenden Konkurrenten Geld zu kosten, merken die Sicherheitsforscher an.

Bei den Apps handelte es sich um verschiedene harmlos wirkende Programme, darunter ein GPS-Speedometer, ein Ramadankalender, eine Radio-App sowie Video-Bearbeitungs-Tools. Die aktuell bei Google Play erhältlichen Android-Apps des Anbieters seien nicht infiziert, merkt die Sicherheitsfirma an – die Apps seien es aber in der Vergangenheit gewesen und daraufhin ebenfalls rausgeworfen worden. Es sei unklar, ob der Entwickler, den "bösen Code" absichtlich in die Apps integriert hat.

Ob auch Nutzer durch den Klickbetrug in den iPhone-Apps zu Schaden kamen – abgesehen von einem möglicherweise schneller geleerten Akku und zusätzlich verbrauchtem Datenvolumen –, bleibt unklar. Laut Wandera gab es einen Fall im Zusammenhang mit dem verwendeten Command & Control-Server, bei denen Nutzern teure Abos untergejubelt wurden.

Apple will Apps besser prüfen

Die Command & Control-Infrastruktur diene theoretisch als "Hintertür" für die App und könnte es erlauben, in der App versteckten Code auszuführen oder zu versuchen, Schwachstellen in iOS auszunutzen, merkt Wandera an. Ob dies konkret versucht wurde, ist jedoch nicht bekannt, die Sicherheitsforscher konnten die verschlüsselte Kommunikation zwischen den infizierten Apps und dem Server nicht einsehen.

Man habe die Apps wegen Verstoß gegen die App-Store-Regeln entfernt, teilte Apple gegenüber Help Net Security mit. Man habe die eigenen Prüf-Tools aktualisiert, um solche Ad-Fraud-Apps künftig schon beim Zulassungsverfahren zu entdecken.

- Wie Betrüger mit Bot-Netzen Milliarden scheffeln lesen Sie in einem Artikel der c't.

(lbe)