Lücke im Gruppenchat älterer WhatsApp-Versionen erzeugte Absturzschleife

Mitte September hat Facebook eine Lücke in WhatsApps Gruppenchat gefixt, die einen Crash der App auf den Geräten aller Gruppenteilnehmer verursachen konnte.

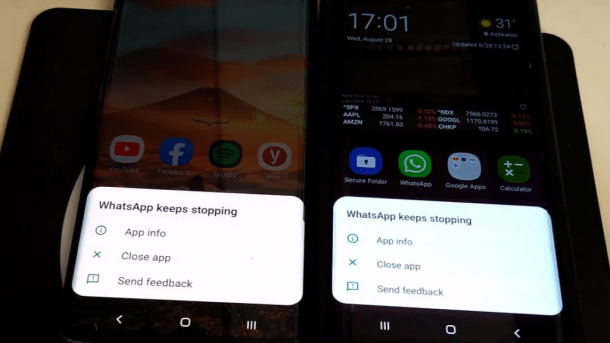

(Bild: Check Point)

Forscher haben eine Sicherheitslücke in WhatsApp entdeckt, die es Angreifern unter eng gesteckten Voraussetzungen ermöglicht hätte, die mobile Version des Instant Messengers aus einem Gruppenchat heraus in eine dauerhafte Absturzschleife zu versetzen. Sie wurde von Facebook bestätigt und bereits Mitte September – nämlich mit Version 2.19.246 – geschlossen.

Sofern automatische Updates aktiviert sind (oder die Software manuell aktualisiert wurde), sollte für Nutzer also keine Gefahr mehr bestehen. Die aktuelle Version ist 2.19.362. Über aktive Angriffe auf die Sicherheitslücke ist nichts bekannt.

Angriff via WhatsApp Web und Burp Suite

Details zur Lücke schildern die Sicherheitsforscher von Check Point in einem Blogeintrag. Demnach hätte ein Angreifer zum einen Mitglied in der anzugreifenden WhatsApp-Gruppe sein und zum anderem während des Angriffs WhatsApp Web nutzen müssen.

Wie bereits bei einem Angriffszenario, das Check Point bei der diesjährigen Ausgabe der Hackerkonferenz Black Hat USA vorstellte, kam auch diesmal eine von den Forschern programmierte Erweiterung für das Netzwerk-Analysetool Burp Suite zum Einsatz. Mit dem frei bei GitHub verfügbaren

"WhatsApp Protocol Decryption Burp Tool" lassen sich die zwischen Gesprächspartnern ausgetauschten Nachrichten sowie die zur Kommunikation notwendigen WhatsApp-Parameter aus WhatsApp Web heraus abfangen, entschlüsseln, manipulieren und dann wieder verschlüsseln.

Die Ende-zu-Ende-Verschlüsselung, die die Kommunikation der WhatsApp-Instanzen auf den Smartphones absichert, ist von dem Ganzen nicht betroffen. Manipuliert wird lediglich die Kommunikation zwischen WhatsApp Web im Browser und der WhatsApp-Anwendung auf dem Smartphone.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Crash durch Manipulation der Telefonnummer

Die Forscher nutzten die Burp-Suite-Erweiterung im aktuellen Fall, um den Parameter für die Telefonnummer ("participant") in eigenen Nachrichten an die Gruppe zu manipulieren. Denn sobald dieser Parameter nicht eine 5 bis 20 Stellen lange Zahlenkombination, sondern beispielsweise nur einen einzelnen Buchstaben enthielt, wurde er (vor Version 2.19.246) falsch geparst und als Leerstring bewertet.

Daraus resultierte laut Check Point eine dauerhafte WhatsApp-Absturzschleife. Betroffene Nutzer hätten WhatsApp auf ihrem Mobilgerät erst dann wieder öffnen und verwenden können, wenn die Gruppe samt aller Inhalte gelöscht worden wäre. Somit hätte sich der Angriff nicht nur nutzen lassen, um WhatsApp zeitweise auf den Smartphones einer bestimmten Personengruppe lahmzulegen, sondern auch, um den Zugriff auf in der Gruppe ausgetauschte Informationen oder Dokumente (zumindest für den Moment) zu verhindern.

(ovw)