Neue CPU-Sicherheitslücke in AMD-Prozessoren laut AMD gar nicht neu

Sicherheitsforscher haben laut eigenen Angaben neue Sicherheitslücken in AMDs Prozessoren gefunden – unter anderem Ryzen und Epyc sollen betroffen sein.

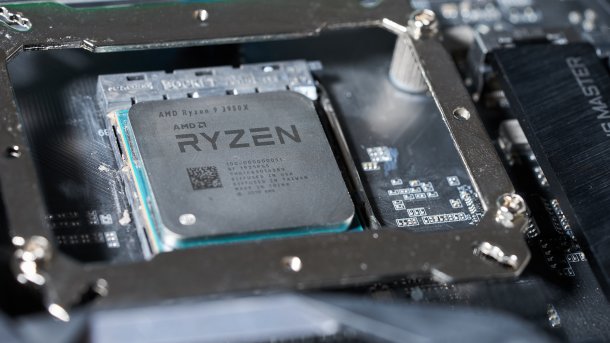

(Bild: Mark Mantel / heise online)

Eine neue Sicherheitslücke soll zur Abwechslung nicht Intels, sondern AMDs Prozessoren betreffen. Sicherheitsforscher der TU Graz und der Université Rennes missbrauchen einen Stromsparmechanismus, den AMD seit der CPU-Generation Bulldozer (FX-Serie) und auch bei Zen 2 (Ryzen 3000, Epyc 7002) einsetzt, um Daten aus dem Level-1-Daten-Cache (L1D) auszulesen. Laut AMD sollen bisherige Schutzmaßnahmen gegen die neu dokumentierten Sicherheitslücken greifen.

Die Prozessoren nutzen einen Cache Way Predictor: Über Bits im L1D-Cache und einer Vergleichstabelle versuchen die CPUs vorherzusagen, in welcher Speicherbank die Daten für den nächsten Cache-Zugriff liegen. Durch das Auslesen einer einzelnen Speicherbank anstelle des kompletten Cache spart der Prozessor Strom. Mittels Reverse Engineering gelang es den Sicherheitsforschern, einige Bits an "Meta-Daten" auszulesen.

Zwei Angriffsmöglichkeiten

"Collide+Probe" heißt der Angriff über einen geteilten logischen Kern (mittels Simultaneous Multithreading, SMT), ohne physische Speicheradressen zu kennen oder Speicher zu teilen. "Load+Reload" bringt Angreifern zuverlässigere Daten, erfordert aber Zugriff auf denselben CPU-Kern wie der anvisierte Prozess. Die Angriffe funktionieren beispielsweise über Javascript im Browser.

Die Sicherheitsforscher betonen, dass sich über die Techniken nur vergleichsweise wenig "Meta-Daten" auslesen lassen. Die Sicherheitslücke ZombieLoad, die ebenfalls die TU Graz entdeckte, lasse bei Intel-Prozessoren dagegen "tonnenweise tatsächlicher Daten durchsickern".

Laut AMD kein Problem

AMD schreibt im eigenen Sicherheits-Blog, dass es sich bei "Collide+Probe" und "Load+Reload" um keine neuen Angriffstypen handeln würde und zuvor bereitgestellte Schutzmaßnahmen die Prozessoren absichern. AMD war schon von Spectre-Angriffen betroffen, allerdings in einem weitaus geringeren Ausmaß als Intels CPUs.

AMD empfiehlt Nutzern, das BIOS, Betriebssystem, Software-Programme und Bibliotheken aktuell zu halten, um sich vor Seitenkanalangriffe zu schützen. (mma)