US-Studie: IoT-Geräte insgesamt weniger sicher

Exploits, Würmer und Passwort-Attacken: Viele IoT-Geräte in Unternehmen und medizinischen Einrichtungen sind leicht angreifbar.

(Bild: https://www.paloaltonetworks.com/)

Laut einer Studie von Unit 42, dem Forschungsteam für Cybersicherheit von Palo Alto Networks, sind IoT-Geräte insgesamt weniger sicher geworden. Die Security-Spezialisten analysierten für ihren "2020 Unit 42 IoT Threat Report" Sicherheitsvorfälle mit IoT-Geräten in US-Firmen sowie dem Gesundheitswesen. Sie nutzen dazu die Software des 2019 zugekauften kalifornischen Start-ups Zingbox, mit der sie 73,2 Milliarden Sessions auf 1,2 Millionen Geräten aus dem Internet of Things analysierten.

Ungesichert und unverschlüsselt

Ernüchternd sind die Ergebnisse, zu denen die Forscher kommen. Demnach finden 98 Prozent des Netzwerkverkehrs von IoT-Geräten unverschlüsselt statt, wodurch es für Angreifer relativ leicht ist, an persönliche Daten und vertrauliche Informationen zu kommen und diese dann etwa für Phishing-Angriffe zur verwenden.

Auch weil sie in vielen Fällen nicht oder nicht oft genug mit Sicherheitsupdates versorgt werden, stellen IoT-Devices ein beliebtes Angriffsziel dar. Angreifer nutzen dazu bevorzugt lang bekannte Schwachstellen aus oder sie dringen in Geräte ein, auf denen noch das Standard-Passwort des Herstellers eingestellt ist.

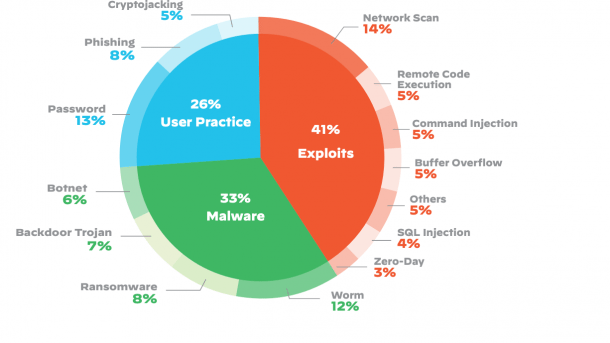

Die „Top 3“ der Angriffs-Methoden bilden laut Unit 42 Exploits, die gezielt bekannte Schwachstellen in Geräten ausnutzen, Kennwort-Attacken und die Verbreitung von Malware mittels IoT-Würmer.

Veraltete Protokolle

Kritisch nennen die Palo-Alto-Forscher die IoT-Sicherheitslage im US-amerikanischen Gesundheitswesen. Auf 83 Prozent (eine Zunahme von 56 Prozent gegenüber 2018) der untersuchten medizinischen bildgebenden Geräten findet sich veraltete, nicht mehr aktualisierte Software, wie das inzwischen nicht mehr von Microsoft unterstütze Windows 7. Sie sind dadurch nicht nur für altbekannte Übeltäter wie den Conficker-Wurm offen, sondern ermöglichen auch neuere Angriffsverfahren wie Cryptojacking.

Nicht nur schlecht gepflegte Betriebssysteme, auch in die Jahre gekommene Protokolle wie DICOM bieten Hackern Angriffsfläche und ermöglichen im schlimmsten Fall das Lahmlegen der Krankenhaus-IT sowie das Erbeuten von Patientendaten. 72 Prozent der VLANs in medizinischen Einrichtungen beherbergen eine Mischung aus herkömmlicher IT wie Server, Router oder Drucker und medizinischen und nicht-medizinischen IoT-Geräten. Die mangelhafte „IT-Hygiene“ sei, so die Forscher, vor allem darauf zurückzuführen dass die Techniker, die die medizinischen Geräte warten, meist nicht mit den Best Practices aus der IT vertraut sind.

Die Macher der Studie enden mit der Empfehlung, den IoT-Lifecycle ganzheitlich zu betrachten und zu integraler Bestandteil der Gesamt-IT zu machen. (akl)