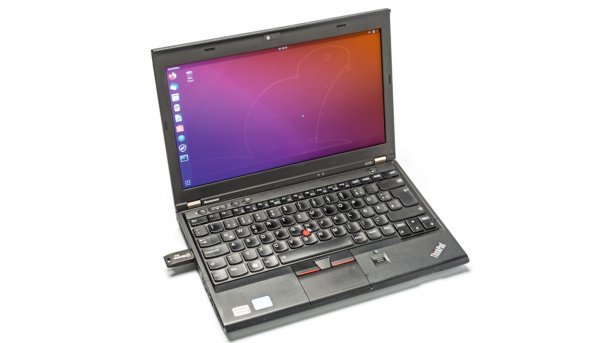

Hochsicherheits-Notebook mit Linux: NitroPad X230

Das Notebook ist ab Werk verschlüsselt und der Systemstart lässt sich per Krypto-Stick überwachen. Die Hardware kommt uns allerdings irgendwie bekannt vor.

Das NitroPad X230 erinnert nicht zufällig an das gleichermaßen robuste wie betagte ThinkPad X230 von Lenovo: Das Unternehmen Nitrokey aus Teltow bei Berlin stellt das NitroPad nämlich nicht selbst her, sondern kauft gebrauchte ThinkPads auf, um sie zu Hochsicherheits-Notebooks umzurüsten. Dieses Konzept ergibt durchaus Sinn, denn die Geräte sind lange haltbar und gut reparierbar. Auch wenn Lenovo die Produktion bereits vor sechs Jahren eingestellt hat, bekommt man im Netz nach wie vor problemlos Ersatzteile wie Akkus oder Tastaturen. Der Recycling-Gedanke wirkt sich auch positiv auf den Preis aus: Nitrokey verkauft das NitroPad in der kleinsten Konfiguration für 450 Euro. Das ist zwar viel Geld für ein gebrauchtes ThinkPad dieser Generation, doch ein interessanter Kurs für ein Notebook, das sich an Menschen mit besonders hohen Anforderungen an die Sicherheit richtet.

Nitrokey hat einige Modifikationen an dem Gerät vorgenommen. Die bemerkt man direkt beim Einschalten: Statt des Lenovo-BIOS meldet sich das quelloffene Coreboot. Bei Coreboot muss niemand darauf vertrauen, dass der Hersteller keine Sicherheitslücken oder Backdoors hinterlassen hat. Bei dem Open-Source-Projekt kann jeder den Quellcode kontrollieren und bei Bedarf sogar selbst kompilieren.

Auf Coreboot folgt Heads. Dabei handelt es sich um ein kleines Linux, dessen Aufgabe im Wesentlichen darin besteht, einen sicheren, weil vertrauenswürdigen Bootvorgang zu gewährleisten – ähnlich wie Secure Boot, nur wieder quelloffen und unter voller Kontrolle des Nutzers. Das Sicherheitskonzept von Heads beruht darauf, dass alle Bootkomponenten vom Nutzer signiert sein müssen. Stößt Heads auf eine falsche oder fehlende Signatur, bricht es den Systemstart ab und zeigt eine Warnung an. In diesem Fall sollte man hellhörig werden, denn dies kann darauf hindeuten, dass der Rechner manipuliert wurde. Beispielsweise könnte ein Rootkit aktiv sein oder eine Evil-Maid-Attacke laufen. In letzterem Fall platziert der Angreifer etwa eine Passwortabfrage im Bootcode, die nach dem Kennwort zur Entschlüsselung der Festplatte fragt und es an den Angreifer aushändigt.

Das war die Leseprobe unseres heise-Plus-Artikels "Hochsicherheits-Notebook mit Linux: NitroPad X230". Mit einem heise-Plus-Abo können Sie den ganzen Artikel lesen.