Zoom auf dem Mac: Sicherheitslücken erlauben Lauschen und Root

Die Videochat-App hat unter dem Apple-Betriebssystem erneut Security-Probleme, die lokal ausnutzbar sind. Schlimmstenfalls wird das gesamte System übernommen.

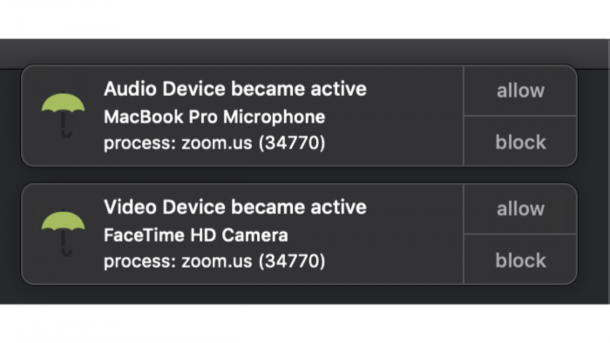

Zoom beim Verbindungsaufbau. Diesen Warndialog sieht man mit einer Software, die Wardle vertreibt.

(Bild: Patrick Wardle)

Nutzer der Zoom-App auf Apple-Geräten kommen nicht zur Ruhe – obwohl die Anwendung in Zeiten der Corona-Krise in Firmen, Behörden und selbst in der Schule mittlerweile vielfach verwendet wird.

Nach einer schwerwiegenden Sicherheitslücke der macOS-App im vergangenen Jahr, der unerwünschten Datenweitergabe an Facebook sowie herber Kritik von Security-Forschern am Zoom-Installer auf dem Mac wurden nun erneut schwerwiegende Bugs gefunden. Der ehemalige NSA-Mitarbeiter und Top-macOS-Sicherheitsexperte Patrick Wardle, der inzwischen die IT-Security beim MDM-Spezialisten Jamf leitet, hat sie aufgedeckt.

Ein schräger Installer

Der erste Fehler hat mit der Tatsache zu tun, dass Zoom bei der Installation das Preinstall-Script zweckentfremdet, das eigentlich dafür gedacht ist, das System im Vorfeld der eigentlichen Installation zu überprüfen, etwa ob die Mindestvoraussetzungen erfüllt werden. Ist der Nutzer bei der Installation nicht Admin, fragt Zoom zur Erlangung der Root-Rechte dann Benutzernamen und Passwort ab – und gibt sich dabei als "System" aus, wie der Sicherheitsforscher Felix Seele belegt.

Wardles Arbeit baut nun darauf auf. Er fand mehrere Probleme, darunter eine Lücke, die es erlaubt, "trivial eine lokale Privilege Escalation (zu Root!)" zu erzielen, wie er schreibt. Glück im Unglück ist lediglich, dass die Fehler aktuell nicht aus der Ferne ausnutzbar sind – allerdings könnte auf den Mac aufgespielte Malware sie verwenden. Ein Angreifer ohne Admin-Zugriff kann das im Zoom-Installer enthaltene "runwithroot"-Script bei der Installation missbrauchen – Wardle spekuliert, dass dies womöglich auch bei Upgrades möglich ist. Der Fehler ist ungepatcht.

Zweiter Fehler: Code Injection

Auch in Zoom selbst fand Wardle ein Problem. Die Anwendung nutze eine "spezifische Exclusion, die es erlaubt, bösartigen Code in den Process-Space zu injizieren". Eigentlich sollten dies Systemmechanismen in macOS eigentlich verhindern. Wardle zufolge können lokale Angreifer so auch auf den bestehenden Mikrofon- und Kamera-Zugriff von Zoom aufspringen und diesen exfiltrieren. Malware "kann so entweder ein Zoom-Meeting aufzeichnet oder – schlimmer – auf Mikrofon und Kamera zugreifen, wann gewünscht, ohne dass der Nutzer um Erlaubnis gefragt wird."

Auf Anfrage von TechCrunch reagierte die Zoom-Mutterfirma zunächst nicht. Wardle selbst kommentierte, möglicherweise sei es nun Zeit, Zoom nicht mehr zu verwenden, "wenn Sie sich für Ihre Sicherheit und Privatsphäre interessieren".

[Update 02.04.20 18:30 Uhr:] Zoom hat mittlerweile ein Statement veröffentlicht, das Mac & i vorliegt. Demnach werden "diese Probleme" aktiv untersucht und "wir arbeiten daran, sie zu adressieren". Man wolle seinen Installer aktualisieren und auch den Client updaten, "um das Mikrofon- und Kameraproblem zu beheben". Wie es überhaupt dazu kam, dass die Firma derart nachlässig vorging, bleibt weiterhin unklar.

[Update 03.04.20 9:05 Uhr:] Zoom hat nun eine neue macOS-Version seines Clients publiziert. Die beiden von Wardle entdeckten Lücken sollen – so zumindest laut Beipackzettel – behoben sein, außerdem ein Problem mit dem Zugriff auf Chats in Webinars, den "einige Nutzer" unberechtigterweise erlangen konnten. (bsc)