Keine Verschlüsselung: Man kann TikTok-Nutzern Fake-Videos unterschieben

Staatliche Hacker könnten dies missbrauchen, um Fake News im Namen vertrauenswürdiger Organisationen zu verteilen. Etwa zu Wahlen oder zur Coronavirus-Pandemie.

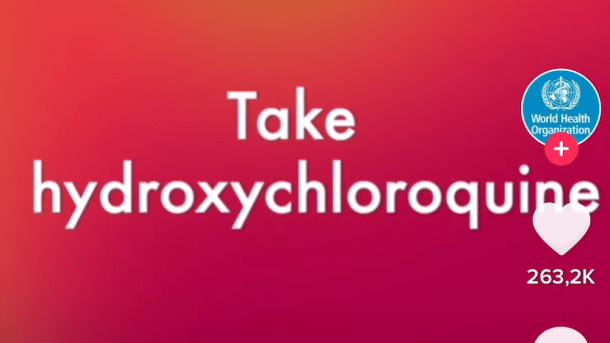

Von den Forschern im WHO-Stream eingeschleustes Fake-Video

(Bild: Mysk)

- Fabian A. Scherschel

Die beliebte Video-Sharing-App TikTok hat ein Sicherheitsproblem. Wie zwei auf Smartphone-Apps spezialisierte Sicherheitsforscher herausfanden, sind große Teile des Datenverkehrs zwischen TikTok und den Servern der App nicht verschlüsselt. Das könnte es einem Angreifer erlauben, die Videos auszutauschen, die dem Anwender angezeigt werden, wenn der Angreifer es schafft, sich in den Netzwerkverkehr vom Handy zum TikTok-Server einzuklinken.

So könnte man etwa Fake-Videos unter dem Feed einer vertrauenswürdigen Organisation anzeigen, zeigten Talal Haj Bakry und Tommy Mysk in ihrer Untersuchung. Besonders in Ländern mit weniger ausgeprägtem Rechtsstaat könnte eine solche Schwachstelle von Geheimdiensten oder anderen Regierungsorganisationen genutzt werden, um Propaganda zu verbreiten.

Freiwillig unverschlüsselt

Interessanterweise haben die TikTok-Entwickler die Übertragung aller persönlicher Daten durch die App vernünftig mittels TLS verschlüsselt. Lediglich Bilder und Videos, die vom durch die App genutzten Content Delivery Network (CDN) geladen werden, sind unverschlüsselt. Und das, obwohl heise Security bestätigen konnte, dass man dieses CDN durchaus dazu bekommt, ähnliche Daten über eine sichere TLS-Verbindung zu übermitteln. Es wirkt so, als hätten die TikTok-Macher der chinesischen Entwicklerfirma ByteDance versucht, Zeit und Rechenleistung bei der Übermittlung der Nutzlast zu sparen. Oder man wollte bewusst eine Möglichkeit offen lassen, um diese Daten über Man-in-the-Middle-Angriffe manipulierbar zu machen.

Um die heruntergeladenen Video auszutauschen, muss sich der Angreifer in den Netzwerkverkehr des Opfers einklinken. Das kann geschehen, wenn der Angreifer sich im selben Netzwerk wie das Opfer befindet oder wenn er Kontrolle über die Router erlangen kann, über die der TikTok-Traffic zum Nutzer gelangt. Staatliche Angreifer könnten das etwa auf Ebene des Internet Service Providers (ISP) tun oder sich direkt hinter die CDN-Server von TikTok an die Leitung setzten und so potentiell den Traffic aller TikTok-Nutzer manipulieren.

Das nichtsahnende Opfer bekommt dann Videos angezeigt, die aussehen, als ob sie von einem vertrauenswürdigen Kanal kommen, aber in Wirklichkeit vom Angreifer ausgetauscht wurden. Die beiden Sicherheitsforscher, welche die Lücke entdeckt haben, demonstrieren das, in dem sie Videos mit Fake-Informationen im Feed der Weltgesundheitsorganisation WHO anzeigen. Das gelingt ihnen, in dem sie die Anfragen der App abfangen und manipulieren. Mittels DNS leiten sie diese Anfragen dann auf ihren eigenen Server um. Die App denkt weiterhin, sie redet mit ihrem CDN.

Propaganda, Fake-Videos und Coronavirus-Panik

Heise Security konnte die unsichere Übermittlung von Videos zu unserer TikTok-App bestätigen. Damit scheint ein Angriff, wie in die beiden Forscher beschreiben, durchführbar zu sein. Bisher haben die TikTok-Entwickler also auch noch nichts gegen die Schwachstelle unternommen. Tik-Tok-Nutzer sollten sich also bewusst sein, dass ihnen aktuell Fake-Videos in ansonsten vertrauenswürdigen Feeds untergeschoben werden können.

Normalerweise würde man in einem solchen Fall eher mit harmlosen Scherzen oder nervigem Spam rechnen, aber in Zeiten, in der wir alle mit gezielter Wahlmanipulation über soziale Netzwerke wie TikTok rechnen, muss man eine solche Lücke wohl etwas ernster nehmen. Ganz abgesehen davon, dass es im Zuge der SARS-CoV-2-Pandemie eh schon viel zu viele Fake-Videos auf TikTok gibt, die darauf abzielen Panik zu verbreiten. (fab)