Sophos XG Firewall: Patch schließt aktiv missbrauchte Lücke

Ein wichtiger Hotfix für alle unterstützten Firmware-Versionen schließt eine SQL-Injection-Lücke, über die Angreifer Firewall-Credentials abgreifen.

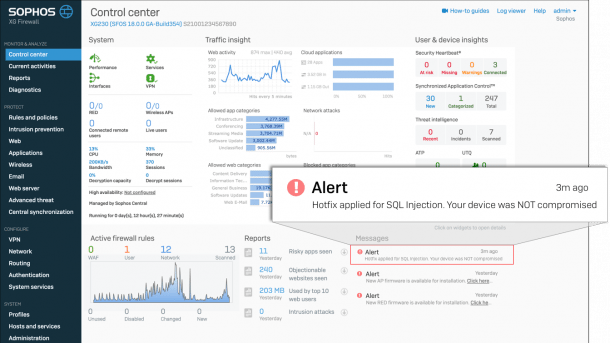

Nach Anwendung des Hotfix zeigt das Management-Interface an, ob die Firewall kompromittiert wurde.

(Bild: Sophos)

Sicherheitssoftware-Hersteller Sophos hat am Wochenende einen Hotfix für seine XG Firewall veröffentlicht. Der Hotfix schließt eine Sicherheitslücke, die mindestens seit dem 22. April aktiv von Angreifern ausgenutzt wird, um sich aus der Ferne Zugriff auf sensible Daten zu verschaffen. Konkret wurden von kompromittierten Firewalls laut Sophos jeweils alle lokalen Benutzernamen nebst zugehörigen Passwort-Hashes abgegriffen. Daten also, die schlimmstenfalls zur vollständigen Übernahme missbraucht werden könnten, sofern Angreifern die Passwort-Rekonstruktion gelingt.

Von der auf SQL Injection basierenden Schwachstelle betroffen sind laut dem Sicherheitshinweis von Sophos alle bisherigen Firmware-Versionen sowohl physischer als auch virtueller XG Firewalls. Sofern auf ihnen eine der derzeit unterstützten Versionen (SFOS 17.0, 17.1, 17.5, 18.0) läuft, wird der Hotfix automatisch installiert. Andernfalls ist zunächst ein Upgrade auf einer der genannten Versionen erforderlich.

Nutzer, die die automatische Aktualisierung der Firmware ("Allow automatic installation of hotfixes") deaktiviert haben, finden in einem separaten Supportartikel eine Anleitung zum Wiedereinschalten der Auto-Installation.

Lücke nur unter bestimmten Voraussetzungen ausnutzbar

Die Sicherheitslücke, für die die Vergabe einer CVE-Nummer noch aussteht, ist laut Sophos nur dann ausnutzbar, wenn entweder der "HTTPS admin service" (Administrationsoberfläche) oder das "user portal" über das Internet erreichbar sind ("exposed to the WAN zone"). Gleiches gelte für Firewalls, bei denen einzelne Services wie SSL oder VPN über das Internet erreichbar sind und dabei (anders als bei der Default-Konfiguration) denselben Port wie admin service oder user portal verwenden.

Unabhängig von der Konfiguration und einer möglichen Kompromittierung ist die Hotfix-Anwendung in jedem Falle ratsam.

Hotfix zeigt Kompromittierung an

Der von Sophos verteilte Hotfix zeigt eine Meldung im Management-Interface an, die Auskunft über eine erfolgte Kompromittierung geben soll. "Saubere" Firewalls melden: "Hotfix applied for SQL injection. Your device was NOT compromised".

(Bild: Sophos)

Im Falle einer Kompromittierung müssen im Anschluss an die Hotfix-Installation noch folgende Schritte vorgenommen werden:

- Zurücksetzen der Admin-Accounts,

- Reboot des XG-Geräts und

- Passwort-Reset für alle lokalen Nutzer-Accounts.

Sophos empfiehlt als zusätzliche Vorsichtsmaßnahme, Passwörter, die (unvorsichtigerweise) auch für andere Dienste wiederverwendet wurden, auch dort jeweils zu ändern.

sfdahgdsfhga

(ovw)