Böse GIFs: Microsoft-Teams-Konten mit verminten Bildern kapern

Über manipulierte GIFs haben es Forscher geschafft, Microsoft Teams Session-Token abzuluchsen, mit denen man Konten des Dienstes übernehmen kann.

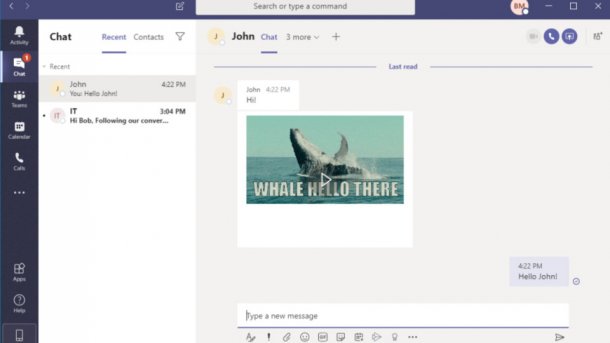

Ein harmlos aussehendes GIF ansehen genügt, um dem Angreifer die Kontrolle über das Microsoft-Teams-Konto zu verschaffen.

(Bild: CyberArk)

- Fabian A. Scherschel

Sicherheitsforscher haben eine Schwachstelle in der Online-Kollaborationsplattform Microsoft Teams gefunden, über die sich mit Hilfe von manipulierten Bildern die Anmelde-Session eines anderen Benutzers übernehmen lässt. So kann ein Angreifer fremde Nutzerkonten allein dadurch kapern, dass die Besitzer dieser Konten ein bestimmtes GIF angezeigt bekommen. Dieser Angriff ließe sich auch automatisiert ausführen, um zum Beispiel alle Teams-Konten einer ganzen Organisation anzugreifen und vertrauliche Informationen, Firmen-Interna und Passwörter abzugreifen. Microsoft hat die Lücke nach eigenen Angaben geschlossen und konnte bisher in der Praxis keine solche Angriffe feststellen.

Angriff ist nicht einfach umzusetzen

Das mag wohl auch daran liegen, dass eine erfolgreiche Durchführung des Angriffes nicht ganz trivial ist. Zuerst einmal muss ein Angreifer es schaffen, ein GIF in den Teams-Chat einzuschleusen. Entweder, weil er bereits Zugang zu einem Teams-Konto der Organisation hat (zum Beispiel per Gast-Zugang) oder weil er es schafft, einen Kontoinhaber davon zu überzeugen, ein vom Angreifer erstelltes GIF in den Chat zu posten. Außerdem, und das ist wohl weit schwieriger, braucht der Angreifer Kontrolle über eine Subdomain unter teams.microsoft.com – dass große Unternehmen solche, oftmals vergessenen Subdomains haben, die auf die eine oder andere Weise angreifbar sind, ist nicht ungewöhnlich. Und auch bei Microsoft fanden Forscher in der Vergangenheit hunderte Subdomains, die sich über fehlerhafte DNS-Einstellungen kapern ließen.

Die Sicherheitsfirma CyberArk, die diesen Angriff auf Microsoft Teams entdeckte, fand zwei für sie interessante Domains: Sowohl aadsync-test.teams.microsoft.com als auch data-dev.teams.microsoft.com ließen sich kapern und für die Zwecke der Forscher missbrauchen. Indem sie es schafften, Traffic für diese Domains auf eigene Server umzuleiten, schafften sie es, dass Microsoft Teams die Session-Token der Nutzer, die das bösartige GIF angezeigt bekamen, an sie schickte. Jedes Mal, wenn ein Nutzer dieses GIF anschaute, erhielten die Forscher per Session-Token eine Stunde lang Zugang zu dessen Teams-Konto.

Perfekt für CEO Fraud geeignet

Über eine solche Lücke könnten sich Angreifer theoretisch durch eine ganze Firma hangeln und haufenweise sensible Daten wie Geschäftsgeheimnisse oder Passwörter für die IT-Infrastruktur der Organisation abgreifen. Außerdem eignet sich ein solcher Angriff hervorragend für CEO Fraud. Man kapert so lange Konten, bis man die Kontrolle über das Teams-Konto eines hochrangigen Mitarbeiters hat und ordnet dann an, Gelder zu überweisen oder Finanzdaten herauszugeben. Mit der in Teams integrierten Kalender-Funktionalität lassen sich solche Betrügereien dann auch genau auf den Arbeitsalltag der Organisation abstimmen, um weniger Aufsehen zu erregen. Vor allem jetzt gerade, wo immer mehr Firmen auf Microsoft Teams und ähnliche Dienste umsteigen und eh fast alle Mitarbeiter im Homeoffice arbeiten, haben solche Angriffe wohl besonders hohe Erfolgschancen.

t

Microsoft scheint die Lücke geschlossen zu haben, indem man die entsprechenden Subdomains abgesichert hat. Außerdem ist die Firma dabei, ihre Kollaborations-Software gegen ähnliche Angriffe zu härten. CyberArk ist aber der Meinung, dass ein ähnlicher Angriff wahrscheinlich momentan weiterhin funktionieren würde, falls ein Angreifer es trotz der Vorkehrungen schafft, die Kontrolle über eine teams.microsoft.com-Domain zu erhalten.

Update vom 29.04.2020 - 18:44 Uhr

Microsoft hat nach unseren Erkenntnissen die offiziellen Linux-Pakete für Microsoft Teams das letzte mal aktualisiert, bevor die Firma über diese Sicherheitslücke informiert wurde. Was bedeuten würde, dass sich kein Patch gegen diesen Angriff in der Linux-Version von Teams befinden kann. (fab)