Netgear-Router: Update-Prozess unsicher, Hersteller schweigt

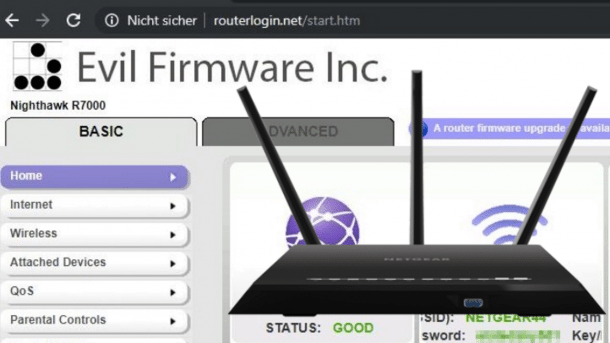

Angreifer können Netgear-Routern offenbar manipulierte Firmware unterjubeln und die Geräte übernehmen. Der Hersteller hüllt sich hierzu in Schweigen.

Der Firmware-Updater einiger Netgear-Router wie dem Nighthawk R7000 ist offenbar unsicher. Dies hat das IoT-Lab der University of Applied Sciences Upper Austria (FH Oberösterreich) herausgefunden. Ob und wie der Hersteller auf das Problem reagiert ist indes völlig unklar – der Hersteller hüllt sich seit Wochen in Schweigen.

Netgear-Router rufen Firmware-Updates laut den Forschern TLS/SSL-verschlüsselt von der Adresse https://http.fw.updates1.netgear.com ab. Allerdings sollen die Geräte das dabei eingesetzte Serverzertifikat nicht überprüfen, konkret soll hinter den Kulissen das Download-Tool wget mit dem Parameter --no-check-certificate zum Einsatz kommen. Ein Angreifer kann deshalb manipulierte Firmware-Updates ausliefern und die Router letztlich übernehmen. Damit das klappt, muss der Angreifer den Datenverkehr des Routers umleiten, etwa über DNS-Spoofing.

Fallback auf FTP

Antwortet unter der HTTPS-Adresse kein Server, dann soll der Router gar das unverschlüsselte FTP-Protokoll nutzen, um Firmware-Updates abzurufen. Da der Router laut den Forschern auch nicht überprüft, ob und von wem die Update-Dateien digital signiert wurden, installieren die Geräte auch manipulierte Firmware-Updates klaglos und automatisch.

Die Forscher des IoT-Lab konnten die Schwachstelle bei dem Router-Modell Netgear Nighthawk R7000 und den Firmware-Versionen V1.0.9.6_1.2.19, mit der das Auto-Update eingeführt wurde, bis zur aktuellen V1.0.11.100_10.2.100 nachvollziehen. Nach einer statischen Analyse weiterer Firmware-Dateien vermuten die Forscher, dass auch die folgenden Modelle betroffen sind:

- Netgear R6120

- Netgear R6220

- Netgear R6350

- Netgear R6400, Netgear R6400v2

- Netgear R6800

- Netgear R6850

- Netgear R7000P

- Netgear R7800

- Netgear R8000

- Netgear R9000

- Netgear RAX120

- Netgear RBR20

- Netgear XR300

- Netgear XR500

Nachdem die Forscher das Sicherheitsproblem entdeckt hatten, versuchten sie am 8. Januar 2020 in einen Dialog mit Netgear zu treten. Das Unternehmen soll lediglich den Eingang des Advisories bestätigt haben: "Die letzte Nachricht von Netgear stammt vom 29.01.2020. Auch unsere Nachfrage vom 09.04.2020 wurde nicht beantwortet. Wir sehen die von uns kommunizierte 90 Tage Rückhaltefrist seit 29.04.2020 als abgelaufen an", erklärte Florian Hehenberger vom IoT-Lab gegenüber heise Security.

Fragen bleiben unbeantwortet

Auch gegenüber heise Security gab sich das Unternehmen schweigsam: Wir haben Anfang Mai eine Reihe von Fragen an den Routerhersteller geschickt, darunter auch die Frage, wie sich Kunden vor der Ausnutzung der Schwachstelle schützen können. Netgear bestätigte zwar den Eingang unserer Fragen, auf die Antworten warten wir jedoch noch heute, mehr als drei Wochen nach unserer Anfrage.

Die Forscher des IoT-Lab empfehlen unterdessen, die automatische Update-Funktion abzuschalten und keine Firmware-Downloads über das Webinterface des Routers durchzuführen. Stattdessen sollen sich Besitzer der betroffenen Router-Modelle die Update-Dateien aus dem Servicebereich der Hersteller-Website herunterladen und von Hand über das Webinterface einspielen. (rei)