AMD Epyc: RAM-Verschlüsselung jetzt mit VMware ESXi/vSphere 7U1 nutzbar

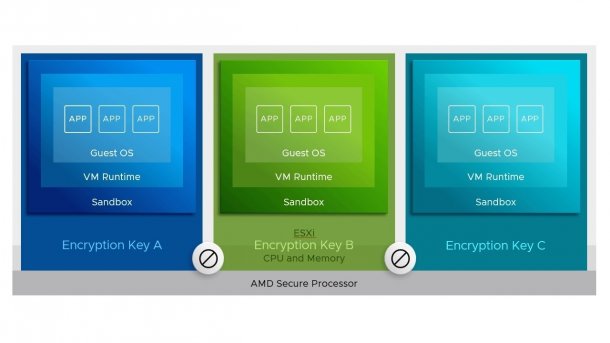

AMD-Serverprozessoren verschlüsseln die Speicherbereiche parallel laufender virtueller Maschinen jeweils separat, sofern das Gast-Betriebssystem mitspielt.

AMD SEV-ES auf VMware ESXi 7U1

(Bild: VMware)

AMD-"Epyc"-Serverprozessoren haben die Funktion Secure Encrypted Virtualization (SEV), um mehrere RAM-Adressbereiche mit jeweils eigenen Geheimwerten zu verschlüsseln. Der VMware-Hypervisor ESXi kann AMD SEV nun ab der vSphere-Version 7.0 Update 1 (ESXi 7U1) nutzen, und zwar in der erweiterten Version SEV-ES.

"ES" steht für "Encrypted State" und bezeichnet die zusätzliche Verschlüsselung der internen CPU-Register: Deren Inhalte bleiben geschützt, auch wenn die zugehörige verschlüsselte virtuelle Maschine (VM) nicht mehr läuft.

Videos by heise

AMD SEV-ES lässt sich erst ab der zweiten Epyc-Generation 7002 (Rome) nutzen; diese Prozessoren verwalten in ihrem AMD Secure Processor (früher PSP genannt) über 500 verschiedene VM-RAM-Schlüssel. Bei der ersten Epyc-Generation 7001 (Naples) waren es nur 15 Schlüssel.

(Bild: AMD)

AMD SEV schottet laufende VMs gegeneinander ab: Malware, die aus einer VM "ausbricht", kann wegen der unterschiedlichen AES-128-Verschlüsselung der RAM-Bereiche den Speicher einer anderen VM nicht auslesen.

AMD SEV-ES geht weiter: Damit kann auch ein bösartiger Hypervisor das RAM einer laufenden VM nicht mehr auslesen. Ein zusätzlicher Guest Hypervisor Communication Block (GHCB) schützt die Kommunikation zwischen Hypervisor und VM.

Der Haken an der verstärkten Sicherheit ist jedoch, dass das in der VM laufende (Gast-)Betriebssystem AMD SEV-ES ebenfalls unterstützen muss. Die dazu nötigen Patches sollen in die Kernel-Version 5.10 Einzug halten und später in Linux-Distributionen. Wie ein Blog-Beitrag von VMware erklärt, sind auch einige ESXi-Funktionen wie Memory Screenshots wegen der Verschlüsselung nicht nutzbar.

AMD vermarktet die Epyc-Sicherheitsfunktionen unter dem Oberbegriff AMD Infinity Guard. In einem Blog-Beitrag beschreibt Raghu Nambiar weitere Details von SEV-ES und verlinkt auch eine Anleitung, wie man die Technik in ESXi 7U1 konfiguriert.

- heise+: RAM-Verschlüsselung bei AMD und Intel (kostenpflichtig)

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Preisvergleich (heise Preisvergleich) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (heise Preisvergleich) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(ciw)