Exploit übernimmt iPhones in der Umgebung – Apple-Patch liegt vor

Ein Bug in iOS erlaubte es, Daten aus iPhones in Funkreichweite auszulesen – ohne Interaktion. Auch ein Wurm sei möglich gewesen, meint ein Sicherheitsforscher.

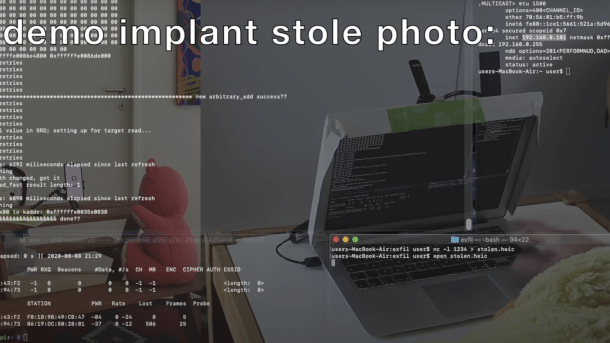

(Bild: Ian Beer)

Ein Speicherfehler im iOS-Kernel ermöglichte es, beliebigen Code auf iPhones in der näheren Umgebung einzuschleusen und so die komplette Kontrolle über das Gerät zu erhalten. Auf diese Weise sei es beispielsweise möglich gewesen, Fotos, Nachrichten und den Schlüsselbund vom Nutzer unbemerkt auszulesen, wie ein Google-Sicherheitsforscher berichtet.

Die Sicherheitslücke wurde von Apple im Frühjahr 2020 gestopft, offenbar sowohl in iOS 13 als auch in iOS 12. Nutzer, die mindestens iOS 13.5 oder iOS 12.4.7 auf ihren iPhones und iPads installiert haben, sollten nicht mehr anfällig sein.

Angriff über Apples AWDL

Er habe mehrere Monate des Lockdowns damit verbracht, den Exploit zu entwickeln, erläutert der Entwickler Ian Beer, der bereits etliche Schwachstellen in iOS aufgedeckt hat. Der Angriff erfolgt über Apples standardmäßig aktives Mesh-Protokoll AWDL (Apple Wireless Direct Link), das die Basis für Funktionen wie AirDrop und AirPlay stellt.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Über Bluetooth lässt sich eine Verbindung zu iOS-Geräten in der unmittelbaren Umgebung erzwingen und dann per WLAN ausnutzen, um eigenen Code einzuschleusen und mit Root-Rechten auszuführen, erläutert Beer in einer detaillierten Abhandlung. Als Hardware habe er für den Angriff neben einem Laptop nicht mehr als einen Raspberry Pi und zwei WLAN-Adapter "von der Stange" benötigt.

Videos by heise

Die Installation seines Implantats auf dem Gerät des Opfers dauere rund zwei Minuten, mit mehr Aufwand lässt sich das aber wohl auf wenige Sekunden verkürzen, so der Sicherheitsforscher. Zudem sei es möglich, auf diese Weise einen Wurm zu entwickeln, der sich von einem kompromittierten iPhone auf alle iOS-Geräte in der Umgebung überträgt. Beer geht nicht davon aus, dass der Bug für tatsächliche Angriffe ausgenutzt wurde, doch hätten auch andere Sicherheitsforscher und Hacker Schwachstellen in AWDL im Auge.

Bug Bounty soll gespendet werden

AWDL sei zwar eine fantastische Technik, um Daten direkt zwischen iPhones auszutauschen, aber auch eine riesige Angriffsfläche und müsse entsprechend abgesichert sein, merkt Beer auf Twitter an. Die Qualität des Apple-Codes sei aber "teils ziemlich schlecht" und "anscheinend auch ungetestet". Er hoffe darauf, dass Apple für die Übermittlung der Schwachstelle im Rahmen seines Bug-Bounty-Programms zahle – das Geld wolle er spenden.

(lbe)