l+f: Security-Albtraum SMB im Browser

Security-Puristen warnten schon lange vor Techniken wie Webassembly und Websockets. Jetzt zeigt ein Hacker, was damit alles geht.

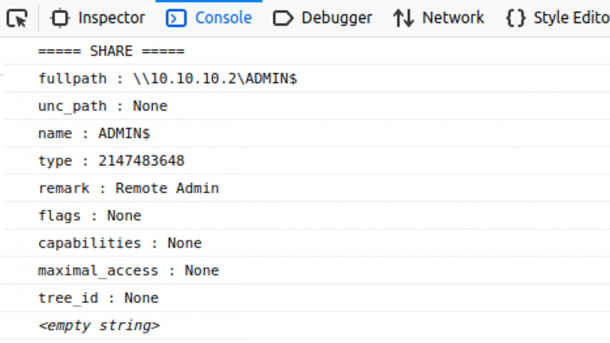

Ein Hacker hat mit viel Aufwand das proprietäre Microsoft-Protokoll für Windows-Netze (SMB) in Webassembly implementiert. Was zunächst als schrulliges Bastelprojekt erscheint, könnte enorme Auswirkungen auf die IT-Security haben. Denn die beruht darauf, Angreifern möglichst viele Hürden in den Weg zu stellen. Eine dieser Hürden ist damit jedoch gefallen.

Letztlich bedeutet dieser SMB-Hack, dass ein Exploit eines Browser-Bugs damit direkt auf Dateifreigaben und andere Ressourcen im Windows-Netz zugreifen könnte. Sprich: Der Exploit könnte über Websockets direkt mit dem SMB-Port 445 der anderen Windows-Systeme im lokalen Netz sprechen. Bislang war dazu ein Umweg über Tools auf dem angegriffenen Rechner nötig, der unter anderem durch die Sandbox der Browser blockiert wird.

Update 7.1.2021 13:50: Der Autor des Codes hat mittlerweile klargestellt, dass er für die Umsetzung einen lokalen Websocket-to-TCP-Proxy benötigt, weil Webassembly keine Raw-TCP-Sockets erlaubt. Diese Einschränkung erhöht natürlich den Aufwand für einen Angreifer deutlich.

lost+found

Die heise-Security-Rubrik für Kurzes und Skurriles aus der IT-Security.

Alle l+f Meldungen in der Übersicht

(ju)