Von Google Play entfernt: Beliebter Barcode-Scanner wurde nach Update zu Malware

Forscher von Malwarebytes raten zur Deinstallation einer millionenfach auf Android-Geräten installierten "Barcode Scanner"-App.

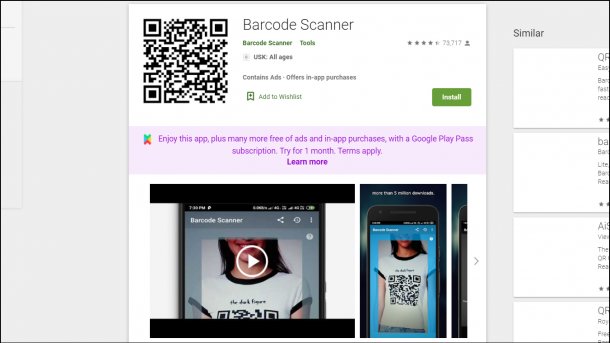

Über 10 Millionen Nutzer installierten die (mittlerweile von Google Play entfernte) App.

Google hat eine Barcode- und QR-Scanner-App aus dem Play Store entfernt, die zuvor mehr als 10 Millionen Mal von Android-Nutzern heruntergeladen worden war. Der Grund für diesen Schritt: Das Team des Sicherheitssoftware-Herstellers Malwarebytes hat festgestellt, dass die App seit einem Update Ende vergangenen Jahres mit aggressiven Werbeeinblendungen auch außerhalb der Anwendung begonnen hatte. Malwarebytes hat die Anwendung als Trojanisches Pferd klassifiziert und empfiehlt Nutzern, sie umgehend von ihren Geräten zu löschen.

Der schädliche Code im Update, das vermutlich am 4. Dezember 2020 eingespielt worden sei, sei gezielt so programmiert gewesen, dass eine automatische Erkennung verhindert wurde, so Malwarebytes. Die digitale Signatur des Updates habe mit jener der Anwendung übereingestimmt.

Der Name der fraglichen App lautet schlicht "Barcode Scanner"; verfügbar war sie unter https://play.google.com/store/apps/details?id=com.qrcodescanner.barcodescanner. Das App-Entwicklerteam nannte sich laut Malwarebytes "LAVABIRD LTD"; in Snapshots der Store-Seite im Internet Archive taucht außerdem auch einfach der Hersteller-Name "Barcode Scanner" auf (siehe Aufmacherbild der Meldung). Der Paketname lautet com.qrcodescanner.barcodescanner, der MD5-Dateihash A922F91BAF324FA07B3C40846EBBFE30. Malwarebytes erkennt die Anwendung als Android/Trojan.HiddenAds.AdQR.

Videos by heise

App öffnete betrügerische Werbung

(Bild: blog.malwarebytes.com)

Wie das Team von Malwarebytes in einem Blogeintrag schildert, hatte die schon seit längerer Zeit im Store erhältliche und bis dato unauffällige App im Anschluss an das Update begonnen, eigenständig Fenster mit Werbung im Default-Browser betroffener Nutzer anzuzeigen. Dieses Verhalten verstößt klar gegen Googles Play Store-Policy, laut der Werbeanzeigen nur innerhalb der App erscheinen dürfen, die sie anzeigt ("Ads must only be displayed within the app serving them").

Aber auch die Art der Werbung, die eingeblendet wurde, hätte vermutlich an sich schon ausgereicht, um eine Löschung aus dem Store zu rechtfertigen: Ein kurzes Video im Blogeintrag von Malwarebytes zeigt, dass die betreffenden Werbefenster den Nutzer überzeugen sollten, eine weitere App zu installieren, die gegen angebliche Probleme mit dem jeweiligen Smartphone helfen sollte.

Ein Klick auf die Anzeige leitete, wie das Video zeigt, zu einer Anwendung namens "Rocket Cleaner - System Optimizer" (Entwicklerteam "rocket team 13") weiter.

Update 09.02.21, 18:40: Gegenüber heise Security hat das Malwarebytes-Team auf Anfrage klargestellt, dass es sich bei besagter "Rocket Cleaner"-App nach seinem jetzigem Kenntnisstand um eine "sichere App aus dem Google Play Store" handelt, die nicht mit Schadcode-Aktivitäten in Verbindung steht. "Die Malware-Autoren werden auf der Basis von Klicks bezahlt (...). Durch jeden Web-Redirect erfolgt eine kleine Zahlung". Somit hätte die Werbeanzeige aus dem Beispiel auch zu jeder beliebigen anderen (seriösen) Anwendung weiterleiten können, um zu deren Installation aufzufordern.

Update 09.02.21, 12:50 + 13:10: Nach Leserhinweis Name des App-Entwicklerteams ergänzt. Es geht in der Meldung NICHT um eine App von "ZXing Team", sondern ausschließlich um jene, die via https://play.google.com/store/apps/details?id=com.qrcodescanner.barcodescanner verfügbar war.

(ovw)