OpenHaystack: Sicherheitsforscher klinken sich in Apples "Wo ist?"-Netzwerk ein

Forscher der TU Darmstadt haben Apples Geräte-Tracking-Protokoll reverse-engineered und bieten ein Tool für Do-It-Yourself-"AirTags" an.

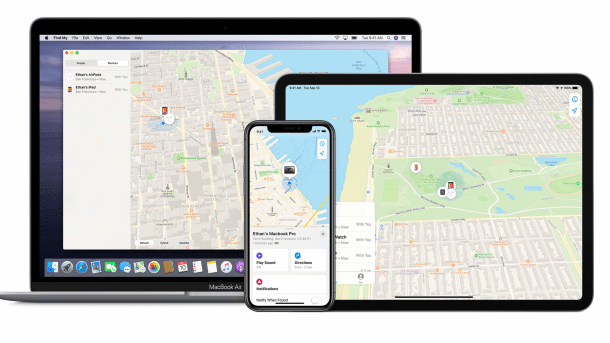

Apples "Wo ist?"-Netzwerk kann bald auch Dritt-Hardware finden.

(Bild: Apple)

Jedes iPhone horcht auf verlorene Bluetooth-Geräte in der Umgebung: Bislang kann darüber nur der Standort vermisster iPhones, iPads und Macs aufgespürt werden, bald will Apple sein riesiges "Wo ist?"-Netzwerk ("Find my") auch für Dritthersteller öffnen. Forscher der TU Darmstadt haben nun eine umfangreiche Sicherheits- und Datenschutzanalyse des Apple-Protokolls veröffentlicht, für deren Durchführung das Apple-Protokoll reverse-engineered wurde. Parallel haben sie eine Software entwickelt, die es erlaubt, sich in das Netzwerk einzuklinken und eigene Bluetooth-Tags zu erstellen, die so von fremden iPhones (und iPads mit Mobilfunkunterstützung) geortet werden können.

AirTags selbstgemacht

Die Forscher haben ihr Mac-Tool auf Github für die Allgemeinheit zum Download veröffentlicht, es läuft ab macOS 11 Big Sur. Das OpenHaystack genannte Programm ermöglicht die Standortabfrage bei Apples "Wo ist?"-Netzwerk für die eigenen Bluetooth-Tags. Um diese zu erstellen, gibt es eine Firmware für den Nordic-Chip nRF51822, der etwa im BBC micro:bit steckt. Auch ein Raspberry Pi lasse sich aber leicht zum Bluetooth-Tag für "Wo ist?" machen, schreiben die Sicherheitsforscher.

OpenHaystack wird als "experimentelle Software" geführt. Um dem Tool die erforderlichen Rechte für die Abfrage einer privaten Apple-Schnittstelle einzuräumen, müssen Nutzer ein Plug-in für Apple Mail installieren, das so die nötigen Rechte des E-Mail-Clients "erbt". Die Installation erfordert das temporäre Deaktivieren des Schutzsystems Gatekeeper.

Videos by heise

iOS 14.5 bereitet die Öffnung von "Wo ist?" für Dritt-Hardware vor, Nutzer können in der App künftig Objekte hinzufügen, die sich dann im Verlustfall über das Netzwerk orten lassen sollen. Wird ein fremdes Objekt entdeckt, das den Nutzer länger "begleitet", soll die "Wo ist?"-App darüber informieren, wie aus der jüngsten Beta des Betriebssystems hervorgeht – ein Schutz vor ungewolltem Tracking durch Dritte.

Schwachstelle in macOS gestopft

Der von den fremden Geräten an Apples Server übermittelte Standort ist per Ende-zu-Ende-Verschlüsselung geschützt, um so den Einblick für Dritte – Apple eingeschlossen – unmöglich zu machen, nur der Besitzer des Tags soll diesen einsehen können. Apples Design des Protokolls erfülle die Datenschutzziele, schreiben die Forscher in ihrem Paper.

Eine Schwachstelle in macOS habe aber einer lokal installierten Schad-Software erlaubt, die Aufenthaltsorte des Nutzers über den Zeitraum einer zurückliegenden Woche einzusehen und das Standort-Tracking durch Kenntnis der von macOS vorberechneten Schlüssel im Anschluss noch für weitere neun Wochen durchzuführen – unbemerkt vom Nutzer. Apple hat die Schwachstelle nach einem Hinweis der Sicherheitsforscher mit macOS 10.15.7 Catalina gestopft. Eine Bug Bounty sei dafür bislang nicht ausgezahlt worden, heißt es bei der TU Darmstadt.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Preisvergleich (heise Preisvergleich) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (heise Preisvergleich) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(lbe)