Corona-Selbsttests bei Aldi: Negativ-Zertifikate faktisch wertlos

Mit den Corona-Selbsttests von Aldi kann sich jeder ein negatives CoVid-Zertifikat ausstellen, ohne je einen Test zu kaufen. c't fand außerdem ein Datenleck.

Auf Corona-Selbsttests für zu Hause wie dem bei Aldi verkauften Aesku Rapid ruhen große Hoffnungen im Kampf gegen die Pandemie. Schnelltests sollen nicht nur ansonsten unbemerkte CoVid-19-Infektionen aufdecken, der Nachweis eines negativen Schnelltests könnte künftig auch bei der Öffnungsstrategie eine große Rolle spielen. Der Hersteller hat die bei Aldi verkauften Selbsttests bereits darauf ausgelegt – bei einem negativen Test stellt Aesku online ein Zertifikat aus, mit dem man das Ergebnis in Geschäften, Restaurants und bei Veranstaltungen fälschungssicher nachweisen können soll. Genau dieses Szenario beschreibt Aesku auch auf seiner Homepage. Doch c't deckt auf, dass sich viel zu leicht gültige negative CoVid-Zertifikate erschleichen lassen, ohne jemals einen Aesku-Selbsttest gekauft oder benutzt zu haben.

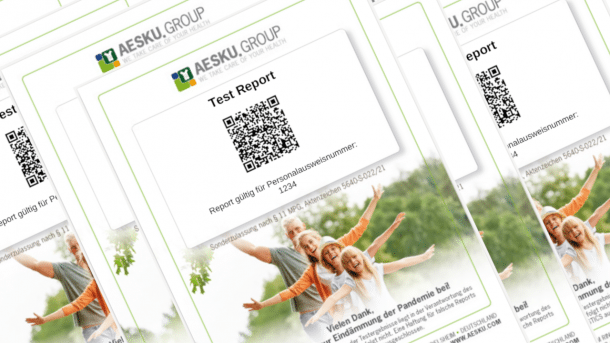

Zu den Corona-Selbsttests von Aesku gehört auch das Online-Angebot ichtestemichselbst.de. Die Idee des Anbieters: Wer sich selbst negativ getestet hat, scannt einen QR-Code von der Unterseite der Verpackung, gibt seine Personalausweis- oder Führerscheinnummer an und erhält dann eine PDF-Datei mit dem Negativ-Testzertifikat des Herstellers. Anhand des im Zertifikat enthaltenen QR-Codes kann das Personal im Friseur-Salon oder am Eingang eines Museums überprüfen, ob das Zertifikat unverfälscht und nicht älter als 24 Stunden ist.

Doch Recherchen von c’t belegen, dass sich die Zertifikatvergabe spielend leicht aushebeln lässt: Vorhersagbare URLs gestatteten den Download von Zertifikaten fremder Personen samt ihrer Personalausweis- oder Führerscheinnummer, außerdem enthalten die Zertifikate alle nötigen Informationen, um sich weitere gültige Zertifikate auch ohne Selbsttest ausstellen zu lassen. Zum Schaden der Käufer, deren noch unbenutzte Tests dadurch entwertet werden, sodass sich dafür keine Zertifikate mehr abrufen lassen.

QR-Code als Angriffsvektor

Kurz nach dem Verkaufsstart bei Aldi berichtete die Deutsche Apotheker Zeitung, dass man lediglich den von außen sichtbaren QR-Code der Verpackung scannen müsse, um auf der Website des Herstellers ein Zertifikat zu generieren. Ein Foto oder Video des Codes genügt, etwa aus dem Regal im Handel, aus den sozialen Medien oder aus Unboxing-Videos von YouTube. Der QR-Code der Verpackung enthält eine 128 Bit lange ID, die sich anfangs für beliebig viele Zertifikate nutzen ließ. Nach dem Bericht beschränkte Aesku die Menge auf fünf Zertifikate pro 5er-Packung. Nutzt eine fremde Person den ausgespähten QR-Code einer Packung, um sich ein Zertifikat zu erschleichen, geht man als rechtmäßiger Besitzer leer aus.

Doch niemand muss sich im Laden oder bei YouTube auf die Jagd nach QR-Codes der Packungen begeben: Auch im QR-Code der Aesku-Zertifikate findet man neben der Personalausweis- oder Führerscheinnummer genau diese ID, die man sonst nur auf der Packung finden sollte. Die Kenntnis eines einzigen Zertifikats genügt, um mit der darin enthaltenen ID die noch nicht genutzten Online-Bescheinigungen der gleichen Packung zu verbrauchen.

Vorhersagbare Download-URLs

Schlimmer noch: Die Download-URL der Zertifikat-Dateien enthielten als einzigen variablen Teil den Unix-Timestamp des Zeitpunkts, an dem das Zertifikat erstellt wurde – also die Anzahl der Sekunden, die seit Neujahr 1970 vergangen sind. So war es ein Leichtes, die Website von Aesku systematisch nach Zertifikaten zu durchsuchen – der Abruf war nicht einmal durch ein Captcha vor einem massenhaften Download per Skript geschützt.

Den Timestamp als einziges Unterscheidungsmerkmal zu verwenden zeigt auch, wie kurzsichtig das Zertifikatvergabesystem programmiert wurde: Da die Zertifikate nur 24 Stunden gültig sind, sollte man sich idealerweise täglich testen – bei rund 80 Millionen Einwohnern in Deutschland würde dies durchschnittlich knapp 1000 Zertifikate pro Sekunde bedeuten. Das System verkraftete jedoch nur ein einziges Zertifikat pro Sekunde, es war also auf nicht einmal 100.000 Tests täglich ausgelegt.

Wertlose Zertifikate

Es ist also nicht einmal erforderlich, eine Packung mit Corona-Selbsttests zu kaufen, um an gültige Zertifikate zu kommen, geschweige denn, den Selbsttest durchzuführen. Durch simples Ausprobieren von Timestamps gelang es uns in nur wenigen Stunden, genügend PDFs zu finden, um über drei Monate lang jeden Tag ein neues erschlichenes Zertifikat vorweisen zu können. Das von Aesku stark beworbene Vorhaben, die Zertifikate künftig als legitimen Negativ-Nachweis für den Besuch von Restaurants, Bars und anderen Veranstaltungen anzuerkennen, ist daher vorerst an der stümperhaft umgesetzten Webanwendung gescheitert – auf dieses System zu vertrauen, wäre im Moment absurd.

Durch den massenhaften Abruf der PDFs gelangte man zu allem Überfluss auch noch mühelos an große Mengen personenbezogener Daten. Namen, Geburtsdaten oder Mailadressen sollten zwar eigentlich nicht erfasst werden, sondern nur die Ausweis- oder Führerscheinnummer. Doch es handelt sich um ein Freitext-Eingabefeld, das ungeprüft in die PDF-Datei übernommen wird und in dem mitunter auch Namen und andere persönliche Daten eingegeben werden.

Ganz nebenbei verstößt Aesku gegen die eigenen Datenschutzregeln. So heißt es auf der Website explizit: "Die eingegebene Personalausweisnummer oder die Führerscheinnummer werden sofort verschlüsselt und sind nicht mehr reproduzierbar." Tatsächlich sind diese Angaben im Klartext in den PDFs auf dem Webserver von Aesku gespeichert – und das auch dann noch, wenn die Zertifikate längst abgelaufen sind, also keine Notwendigkeit mehr für die Speicherung besteht. Durch die mühelos vorhersagbaren Download-URLs, die ungeprüfte Übernahme der Benutzereingaben und die falschen Angaben über den Umfang der Datenspeicherung hat sich Aesku einen veritablen Datenschutzverstoß eingehandelt.

Aesku reagiert

Mit diesen Beobachtungen konfrontierten wir den Anbieter, die Aesku Diagnostics GmbH und den externen Datenschutzbeauftragten aus dem Impressum. Wir wollten unter anderem wissen, welche Gegenmaßnahmen das Unternehmen ergriffen habe. Außerdem fragten wir, ob man das Abgreifen der Personalausweisnummern als meldepflichtigen Verstoß gegen die DSGVO einstufe und den Landesdatenschutzbeauftragten informiert habe.

Der Datenschutzbeauftragte meldete sich am nächsten Morgen und bestätigte den Eingang. Im Laufe des Tages konnten wir die erste Änderung beobachten: Die leicht zu erratende URL mit dem Timestamp wurde durch zwei 128 Bit lange IDs ersetzt, augenscheinlich Hashes, und ist nun nicht mehr vorhersagbar. Der Datenschutzbeauftragte des Unternehmens berichtete außerdem, dass der zuständige Landesdatenschutzbeauftragte über den Fall informiert worden sei und man das Datenleck als meldepflichtig eingestuft bewerte. Auch andere kleine Probleme, auf die wir hingewiesen hatten, wurden beseitigt – so leitete der Server alle Anfragen automatisch von HTTP auf HTTPS um.

Bei den in den Zertifikaten enthaltenen QR-Codes hat Aesku bislang jedoch nichts verändert: Die dort kodierte URL zur Verifizierung des Zertifikats enthält weiterhin die ID der Packung und ermöglicht es somit auch zukünftig, noch unbenutzte Tests zu verbrauchen.

Kaum zu retten

Die vielschichtigen Probleme des Zertifikatssystems vollständig zu beseitigen dürfte Aesku nicht leicht fallen. Bei den Packungs-IDs handelt es sich augenscheinlich um 128 Bit lange Hashes, die bei Redaktionsschluss nicht vorhersagbar und scheinbar ausreichend sicher waren. Doch so lange sie in Form des QR-Code außen auf der Schachtel aufgedruckt sind, kann sie jeder im Laden fotografieren und sich so Zertifikate erschleichen. Um den QR-Code auf der Innenseite unterzubringen, müsste Aesku die Produktion umstellen.

Bei der Web-Anwendung wurde immerhin das schwerwiegendste Problem beseitigt und so das Datenleck geschlossen. Doch solange der QR-Code im Zertifikat die Packungs-ID enthält, ist Missbrauch weiterhin Tür und Tor geöffnet – nicht zuletzt durch das Personal, das etwa die Zertifikate am Eingang eines Restaurants kontrolliert und sich anschließend selbst weitere Zertifikate generieren kann.

Abgesehen von den technischen Unzulänglichkeiten des Online-Angebots ist auch die zugrundeliegende Idee fragwürdig: Die Zertifikate sind nur so lange etwas wert, wie die Kunden verantwortungsbewusst stets wahrheitsgetreu angeben, ob ihr Test positiv oder negativ war und sie sich überhaupt getestet haben. Die gute Nachricht ist, dass die Hauptfunktion der Selbsttest nicht betroffen ist – die Teststreifen funktionieren auch ohne Web-Anwendung. Für mehr als die Selbstkontrolle ist das Verfahren aus unserer Sicht aber nicht geeignet.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(jam)