Gehackt: Windows, Ubuntu, Exchange, Teams, Zoom, Chrome, Safari und Edge

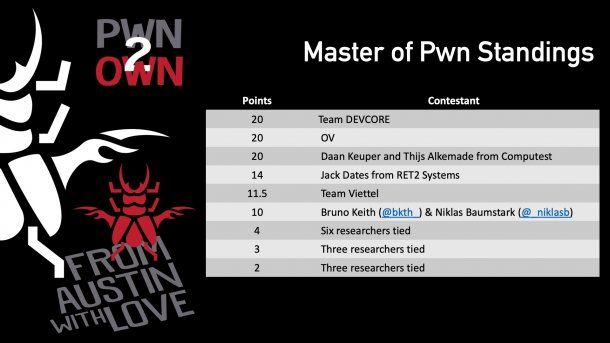

Für Prämien von insgesamt über 1 Million US-Dollar demonstrierten Hacker beim Pwn2Own 2021 erneut Sicherheitslücken in wichtigen IT-Produkten.

(Bild: ZDI)

Die jährliche "Hacking-WM" Pwn2own lieferte erneut eine spektakuläre Show: Sicherheitsforscher demonstrierten unter real anmutenden Bedingungen inklusive Zeitdruck live Sicherheitslücken und kaperten dabei so gut wie alles, was ihnen vorgesetzt wurde.

Früher durfte der Hacker das gekaperte Gerät anschließend behalten, daher der Name Pwn2own: Im Szene-Slang steht "pwn" für eine erfolgreiche In-Besitznahme, weil es so ähnlich aussieht und ausgesprochen wird wie "own", also besitzen und "2" spielt mit dem Gleichklang von "two" und "to". Heute zahlen selbst Hersteller oft schon fünf- bis sechsstellige Beträge für das Melden von Sicherheitslücken und der Wettbewerb zog entsprechend nach.

Komplett gekapert

Dieses Jahr lag ein Schwerpunkt auf Kommunikations-Plattformen wie Microsoft Exchange, Teams und Zoom, für deren erfolgreiche Kompromittierung der Veranstalter jeweils 200.000 US-Dollar auszahlte. Für die demonstrierten Browser-Lücken in Safari, Chrome und Edge gab es immer noch 100.000.

Ein weiteres Ziel waren Virtuelle Maschinen: Gleich vier Möglichkeiten aus einer virtuellen Parallels-Umgebung auszubrechen, wurden dabei vorgeführt – eine davon von Alisa Esage, der einzigen Frau im ansonsten von Männern dominierten Wettbewerb.

Für diese "Escape-to-host"-Lücken lobte der Veranstalter 40.000 US-Dollar aus. Allerdings wertete er die vorgeführten Hacks nachträglich zum Teilerfolg ab, weil die ausgenutzten Lücken zwar noch offen, aber angeblich dem Hersteller bereits bekannt gewesen sein sollen. Oracles VirtualBox kam übrigens als einziges Produkt des Wettbewerbs ungeschoren davon. [Update 15:30: Das Team Star Labs scheiterte mit seinem Exploit am Zeitlimit.]

Videos by heise

Mehr Rechte

Bei den Betriebssystemen ging es diesmal um eine oft unterschätzte Kategorie von Sicherheitslücken: Mit einem Privilege Escalation Exploit erhöht ein Angreifer seine Rechte, nachdem er einmal in ein System eingedrungen ist. Bei Windows 10 erlangten vier Angreifer System-Rechte und erhielten dafür 30.000 US-Dollar; bei Ubuntu verschafften sich drei Hacker Root-Rechte für die gleiche Summe.

Alle gekaperten Systeme waren auf dem jeweils aktuellen Stand, hatten also insbesondere bereits alle verfügbaren Sicherheits-Updates erhalten. Bei den demonstrierten Exploits handelt es sich also um sogenannte Zero Days (0days), bei denen der Angegriffene keine Vorlaufzeit hat, um sich etwa durch das Installieren von Patches zu schützen.

Zu allen demonstrierten 0day-Lücken mussten die Teilnehmer danach dem Veranstalter offenlegen, wie sie ihr Ziel erreicht haben. Dies ist die Trend Micro gehörende Zero Day Initiative (ZDI), die jetzt die Hersteller informieren wird, damit diese die Lücken mit Updates schließen können.

(ju)