l+f: Exploit-Händler bietet 300.000 US-Dollar für WordPress-Schwachstellen

Zerodium hat die Belohnung für Remote Code Execution-Schwachstellen in der aktuellen WordPress-Version vorübergehend verdreifacht.

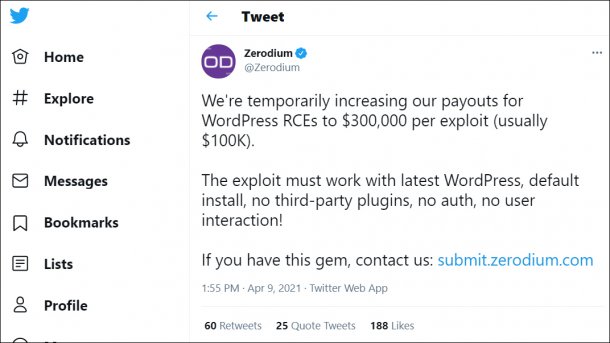

(Bild: Screenshot (Zerodium/Twitter))

Wer jüngst auf eine bislang unentdeckte, aus der Ferne ausnutzbare Schwachstelle in der aktuellen Version des Content Management Systems WordPress gestoßen ist, sollte diese nicht allzu lange für sich behalten. Denn der bekannte Zero-Day-Exploit-Händler Zerodium greift für WordPress-Exploits derzeit besonders tief in die Tasche: Er zahlt er Forschern im Rahmen einer zeitlich begrenzten Aktion 300.000 US-Dollar aus – und damit das Dreifache des regulären Betrags.

In einem Tweet nennt Zerodium die näheren Bedingungen: Die Schwachstelle muss zur Codeausführung aus der Ferne missbrauchbar sein (Remote Code Execution) und in der Default-Installation des aktuellen WordPress stecken (Version 5.7 ist vergangenen Monat erschienen). Weiterhin muss sie unabhängig von jeglichen CMS-Plugins funktionieren und darf weder eine Authentifizierung durch den Angreifer noch eine Nutzerinteraktion erfordern. Wer ein solches Juwel sein Eigen nennt, kann über Zerodiums Kontaktformular nähere Details an den Händler übermitteln.

Interessant ist, wie stark die Schwachstellen-Prämien in den vergangenen Jahren in die Höhe geschossen sind: 2016 zahlte Zerodium für gewöhnlich zwischen 5000 bis 50.000 Dollar pro Zero-Day-Exploit und machte nur vereinzelt eine 100.000-Dollar-Ausnahme.

Videos by heise

Löchrige WordPress-Installationen als Schadcode-Depot

Im Hinblick auf WordPress sind Zero-Days in frischen Installationen indes längst nicht das größte Sicherheitsproblem: Vielmehr sind vor allem alte oder lange nicht aktualisierte WordPress-Versionen und -Plugins ein beliebtes Einfallstor für Angreifer, die etwa vertrauliche Informationen auslesen, Werbebetrug begehen oder Schadcode auf den Sites deponieren.

Auch im Falle der aktuellen "Smishing"-Welle mit FluBot ("Ihr Paket kommt bald"-SMS) wurden Leserberichten zufolge vielfach verwundbare, gehackte WordPress-Installationen missbraucht. Hier liegt es an den jeweiligen Admins, die längst verfügbaren Updates einzuspielen und sich von veralteten Plugins zu verabschieden.

lost+found

Die heise-Security-Rubrik für Kurzes und Skurriles aus der IT-Security.

Alle l+f Meldungen in der Übersicht

(ovw)