Apples "Wo ist?"-Netzwerk für Datenübertragung zweckentfremdet

Fast jedes iPhone ist Teil des Find-my-Netzwerks, das AirTags aufspürt. Andere Offline-Geräte können darüber offenbar nach Hause telefonieren.

Apples riesiges "Wo ist?"-Netzwerk lässt sich offenbar zur Übertragung von Zeichenketten verwenden – huckepack über die Datenverbindung von eigenen wie fremden Apple-Geräten in der näheren Umgebung. Ein Sicherheitsforscher hat Tools veröffentlicht, um Offline-Geräten den Upload kurzer Nachrichten zu ermöglichen: Ein entsprechend vorbereiteter Mikrocontroller könne auf diese Weise beliebige iPhones, iPads oder Macs in Bluetooth-Reichweite zur Datenübertragung (aus)nutzen und darüber Bits aussenden, die sich mit einer zugehörigen Mac-App abfragen und wieder dekodieren lassen.

Zeichenketten per Bluetooth-Broadcast

Apples AirTags und andere mit "Wo ist?" ("Find my") kompatible Hardware sendet per Bluetooth einen häufig wechselnden Public Key aus, den Apple-Geräte in der Umgebung wahrnehmen – und dann verknüpft mit dem eigenen Standort Ende-zu-Ende-verschlüsselt an Apple-Server weiterleiten, sodass der Besitzer des AirTags diesen abfragen kann.

Videos by heise

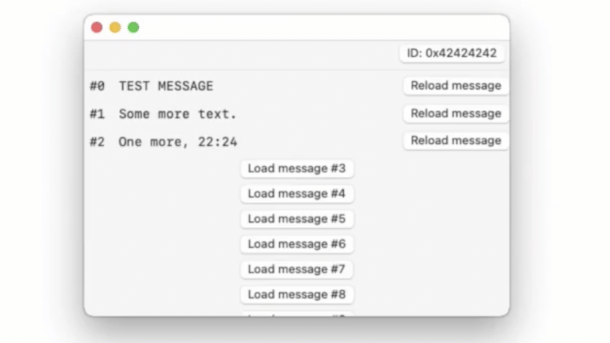

Das "Send My"-Tool des Sicherheitsforschers Fabian Bräunlein ahmt den Kommunikationsweg nach, um zusätzlich die kodierten Zeichenketten zu übertragen. Der Mikrocontroller könne derzeit so circa 3 Bytes pro Sekunde aussenden, die Latenz bewege sich in Zeiträumen von 1 bis rund 60 Minuten, je nachdem wie viele Apple-Geräte in der Umgebung vorbeikommen.

Mögliche Verwendungszwecke

Die Methode mache es etwa möglich, Daten von Sensoren zu übermitteln, die keine eigene Internetverbindung haben. Theoretisch könnten sich so sogar Daten aus besonders abgeschotteten Bereichen übertragen, die einen Funkverkehr nach außen eigentlich unterbinden, schreibt Bräunlein: iPhones übermitteln die erfassten Daten nämlich auch später noch an Apples "Wo ist?"-Server, sobald wieder eine Datenverbindung besteht. Auch könne man darüber versuchen, Mobilfunkdatenvolumen von iPhones in der Umgebung zu verbrauchen – dafür müssten aber massiv verschiedene Public Keys ausgesendet werden und selbst dann dürfte der Mehrverbrauch noch relativ gering sein.

Apple habe relativ wenige Möglichkeiten, diese Zweckentfremdung komplett zu stoppen, glaubt der Sicherheitsforscher. Derzeit werden etwa die Bluetooth-Aussendungen platzbedingt nicht authentifiziert, das heißt ein iPhone kann nicht zwischen einem echten AirTag und einem Mikrocontroller unterscheiden, der das von anderen Sicherheitsforschern reverse-engineerte Protokoll verwendet, auf dem auch das Send-my-Tool basiert.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Preisvergleich (heise Preisvergleich) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (heise Preisvergleich) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(lbe)