ARM Confidential Compute Architecture: Details zur ARMv9-CCA

CCA-Funktionen schützen Daten im RAM von Servern, Smartphones und Computern selbst vor dem Admin; CCA zielt auf Cloud-Rechenzentren, aber auch Endgeräte.

ARM Confidential Compute Architecture CCA

(Bild: ARM)

Die Prozessorarchitektur ARMv9-A soll ab 2022 in Systems-on-Chip für Smartphones und Server zum Einsatz kommen. Schon bei der Vorstellung von ARMv9 hatte die Entwicklerfirma ARM die Confidential Compute Architecture CCA angekündigt, zu der sie nun erste Details veröffentlicht.

Ähnlich wie bei der etablierten "TrustZone"-Technik von ARM, bei Intels Software Guard Extensions (SGX) sowie bei erweiterten Funktionen der RAM-Verschlüsselung (AMD SEV-ES, Intel MKTME) geht es bei CCA einerseits darum, besonders geschützte Adressbereiche im Arbeitsspeicher (RAM) bereitzustellen. In einem solchen Trusted Execution Environment (TEE) verarbeitet die CPU sensible Daten, auf die "normale" Apps und Anwendungen keinen Zugriff haben, etwa Schlüsselmaterial für kryptografische Algorithmen oder biometrische Daten für Fingerabdrucksensor und Gesichtserkennung.

(Bild: ARM)

Für Cloud-Server ist es aber wichtig, sensible Daten auch vor einem potenziell nicht vertrauenswürdigen Administrator mit Root-Rechten und physischem Zugriff auf die Maschine zu schützen. Das Vertrauen wird also auf andere Instanzen verlagert, etwa auf Funktionen für Remote Attestation. Damit lässt sich aus der Ferne kryptografisch nachweisen, dass zuvor vereinbarte Schutzmaßnahmen aktiviert sind und dass das Trusted Execution Environment die erwarteten Daten enthält, etwa ein digitales Zertifikat. Remote Attestation ist aber auch für Bezahlfunktionen und Kopierschutz (DRM) interessant; so wird Intel SGX etwa zum Schutz von UHD-BD-Abspielfunktionen verwendet.

Videos by heise

Realm als Trusted Environment

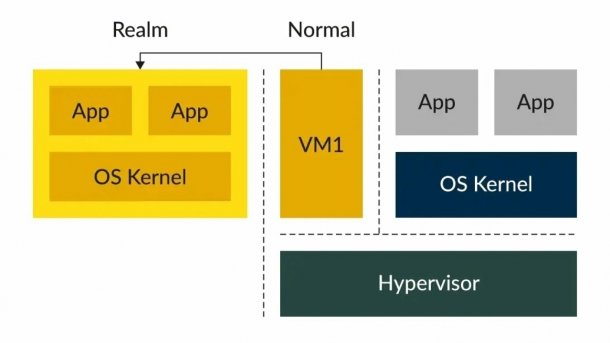

Laut ARM soll CCA in Zukunft für alle Programmierer nutzbar sein. ARM bezeichnet ein CCA-TEE als "Realm" (Bereich, Reich). Dreh- und Angelpunkte sind die Realm Management Extensions (RME) von ARMv9-A sowie der Realm Management Monitor (RMM).

(Bild: ARM)

Im Vergleich zu TrustZone bringt CCA mehr Flexibilität: Dynamic TrustZone. Statt eines starren TrustZone-Bereichs lässt sich der geschützte Speicherbereich flexibler festlegen. Eine Datenstruktur namens Granular Protection Table verzeichnet die geschützten Adressbereiche für Realms, TrustZone sowie den "normalen" Speicher. Hardware prüft diese Tabelle vor jedem Speicherzugriff, blockiert unzulässige Zugriffsversuche und löst dann Fehlermeldungen aus.

Offene Firmware

Auf einer Linaro-Veranstaltung zu ARM CCA hat ARM Open-Source-Code für das CCA-Monitoring im Rahmen des Projekts Trusted Firmware TF-A vorgestellt. Außerdem hat ARM "Project Veraison" bei GitHub gestartet. Damit soll sich eine Infrastruktur für Remote Attestation von CCA-Realms aufbauen lassen.

CCA-Einsatzbereiche

Mehrere Hyperscale-Cloud-Anbieter offerieren bereits Instanzen mit Confidential Computing: Amazon AWS Nitro Enclaves, Microsoft Azure Confidential Computing, Google Cloud.

Amazons eigener ARM-Serverprozessor Graviton2 bietet RAM-Verschlüsselung. Der erste ARMv9-A-Serverkern Neoverse N2 wird aber wohl noch ohne CCA kommen.

Intel hat bei der Vorstellung der jüngsten Xeon-SP-Generation Ice Lake betont, dass dessen SGX-2.0-Funktionen unter anderem bei der elektronischen Patientenakte (ePA) eine Rolle spielen. Die Firma Madana bietet Confidential Computing mit SGX etwa auch für die europäische Cloud Gaia-X an.

(ciw)