Windows 11: Basisinformationen zum Trusted Platform Module TPM 2.0

Windows 11 verlangt ein Trusted Platform Module nach TPM-2.0-Spezifikation; bei vielen Rechnern ist es vorhanden oder lässt sich aktivieren.

Microsoft verlangt für Windows 11 einige Hardware-Voraussetzungen, die zwar nicht neu sind und auch in vielen Desktop-PCs und Notebooks seit ungefähr 2015 eingebaut sind, aber bei Windows 10 nicht zwingend nötig waren. Zu diesen Voraussetzungen gehört ein Trusted Platform Module (TPM), und zwar nach der 2012 verabschiedeten Spezifikation TPM 2.0.

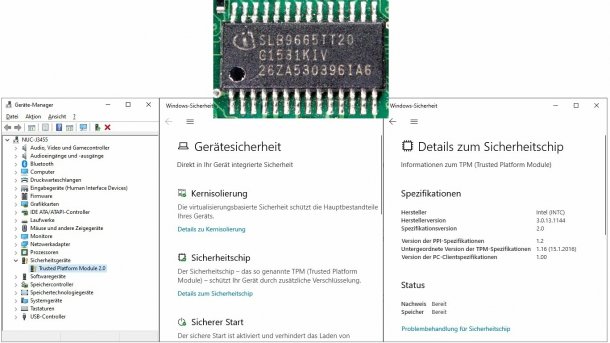

Bei den meisten Windows-Rechnern aus den vergangenen 4 bis 5 Jahren ist ein solches TPM 2.0 eingebaut und aktiv, wie man leicht herausfinden kann: Der Geräte-Manager (Aufruf über das Start-Suchfeld, via Windows-Taste + X oder mit devmgmt.msc) zeigt ein TPM unter "Sicherheitsgeräte" an. Genauere Informationen liefert die Windows-Systemsteuerung unter "Gerätesicherheit".

Ein TPM 2.0 muss nicht als separater physischer Chip auf dem Mainboard vorhanden sein. Das ist üblicherweise nur bei Business-Notebooks und Bürocomputern mit AMD Ryzen Pro oder Intel vPro der Fall. Bei den allermeisten Systemen mit TPM 2.0 handelt es sich um ein sogenanntes Firmware-TPM (fTPM 2.0). Dabei handelt es sich um Firmware, die auf einem separaten Mikrocontroller-Kern läuft, der im Prozessor, Chipsatz oder System-on-Chip integriert ist.

Microsoft verlangt bereits seit 2015 ein (f)TPM 2.0 für Notebooks mit Windows-10-Logo.

Trusted Platform Module 2.0 - TPM 2.0 (8 Bilder)

Prozessoren und Chipsätze mit fTPM 2.0

AMD integriert dazu einen ARM-Kern vom Typ Cortex-A5 in sämtliche Prozessoren, angefangen mit den 2014 vorgestellten Tablet-Chips Beema und Mullins sowie dem Carrizo von 2015. Das fTPM 2.0 gehört zu den Funktionen dieses Platform Security Processor (PSP), später "AMD Secure Processor" genannt.

Bei Desktop-PCs mit AMD-Prozessoren findet man ungefähr seit der 2016 eingeführten Plattform AM4 (Bristol Ridge) fTPMs, sofern der jeweilige Mainboard-Hersteller die Funktion im BIOS eingebaut hat und auch freischaltet.

Bei Intel ist das fTPM 2.0 Teil der Platform Trust Technology (PTT) auf Basis der Converged Security and Management Engine (CSME, früher ME). Je nach Plattform ist eine ME/CSME mit PTT im Chipsatz oder im Prozessor eingebaut; bei Desktop-PCs etwa seit der 2015 eingeführten CPU-Generation Skylake (Core i-6000, Chipsätze der Serie 100). Wie bei AMD-Systemen ist das fTPM aber nur aktivierbar, wenn das BIOS es vorsieht.

TPM-Chips auf dem Mainboard

Seit 2013 gibt es einige Windows-Tablets mit ARM-Chips und Intel Atom Z2000 und fTPM 2.0. 2013 brachte Infineon dann die ersten TPM-2.0-Chips auf den Markt. Diese kamen aber vorwiegend in den bereits erwähnten Business-Notebooks (Baureihen Lenovo ThinkPad, Dell Latitude, HP Elite) und vPro-Bürocomputern zum Einsatz, aber nicht in "Consumer"-Rechnern für Privatleute.

- Für Entwickler, Kreative, Spieler, einfach alle: Was will Windows 11?

- Windows 11: Offiziell unterstützte Prozessoren vs. minimale Systemanforderungen

- Systemvoraussetzungen für Windows 11: Wann läuft es, woran kann es scheitern

- Windows 11 für Developer: Android Apps, Spiele-Kit und Windows SDK

- Windows 11 im Unternehmenseinsatz: Für die IT ändert sich nicht viel

- Windows 11 kommt: Microsoft stellt Windows-10-Nachfolger vor

Manche Mainboards haben Pfostenstecker, um eine kleine Platine mit einem TPM-Chip nachzurüsten. Dafür gibt es aber leider keinen allgemeinen Standard und je nach Board nutzt das TPM entweder die Low-Pincount-(LPC-)Schnittstelle oder das Serial Peripheral Interface (SPI), in seltenen Fällen auch I²C. Das BIOS muss das TPM aber auch erkennen, also auf ein TPM vorbereitet sein. Leider findet sich dazu oft keine Dokumentation.

Die Trusted Computing Group (TCG) führt auf ihrer Website eine Liste zertifizierter TPMs.

Die älteren TPM-1.2-Chips gibt es nur als diskrete Chips, nicht als fTPM. Im Vergleich zu TPM 2.0 haben sie unter anderem den Nachteil, dass die Spezifikation nur RSA und den veralteten SHA-1-Algorithmus verlangt; AES ist optional. In einigen (f)TPM 2.0 wurde die Sicherheitslücke TPM-Fail entdeckt.

Videos by heise

Vorhandenes TPM aktivieren

Falls Windows kein TPM erkennt, ist es möglicherweise per BIOS abgeschaltet. Bei vielen (aber längst nicht allen) PCs und Notebooks kann man es dann im BIOS-Setup reaktivieren. Die dazu nötigen Optionen findet man oft in Menüs namens "Security" oder "Security Chip".

TPM-Funktionen

Bleibt die Frage, wozu Windows 11 das TPM 2.0 genau nutzt. Das dokumentiert Microsoft jedoch bisher nicht. Der prominenteste TPM-Einsatzzweck unter Windows war bisher die Laufwerksverschlüsselung BitLocker der Pro- und Enterprise-Versionen von Windows. Dabei lässt sich ein TPM nutzen, um den Schlüssel für die Verschlüsselung an die Plattform zu binden (Key Sealing). Auch für die "Geräteverschlüsselung" (Device Encryption) nutzt Windows ein TPM; dabei geht es aber um eine Art BitLocker für den aufgelöteten Flash-Speicher in Tablets.

(Bild: Microsoft)

Anders als manche denken, hat ein TPM nichts mit UEFI Secure Boot zu tun. Allerdings lässt sich ein TPM zusätzlich nutzen, um Manipulationen am BIOS-Code zu erkennen (Measured Boot). Ein optimiertes Verfahren dazu nennt man Dynamic Root of Trust for Measurement (DRTM), bei der ein Prüfwert in das Platform Configuration Register (PCR) 17 des TPM geschrieben wird.

Diese DRTM-Verfahren nutzt Microsoft für die sogenannten "Secured-Core PCs", die seit 2019 auf den Markt kommen und stärkeren Schutz gegen Firmware-Manipulation versprechen. Einige Notebook-Hersteller haben eigene Firmware-Zusatzfunktionen entwickelt, die in ähnliche Richtungen gehen, HP etwa Sure Start.

Microsoft baut immer mehr Schutzfunktionen ins System ein, um Malware-Angriffe zu erschweren. Für Virtualisierungsbasierte Sicherheit (VBS, Virtualization-Based Security) und Kernel Data Protection (KDP) ist eine vertrauenswürdige Firmware-Basis wichtig.

Ein TPM lässt sich aber auch als Sicherheitsfaktor für die biometrische Identifikation mit Windows Hello for Business nutzen sowie zur Bereitstellung virtueller SmartCards. Die Windows-Defender-Funktionen Device Guard und Credential Guard können ebenfalls TPMs verwenden. Naheliegend ist es auch, ein TPM für Zwei-Faktor-Authentisierung (2FA) zu nutzen, was unter Windows für bestimmte VPN-Funktionen möglich ist (Always On VPN).

Hören Sie zum TPM 2.0 auch den Audio-Podcast Bit-Rauschen, Folge 2021/14.

(ciw)