Lesetipp: Gestohlenes Laptop als Hintertür

Einbruch ins Firmennetz trotz Bitlocker, UEFI Secureboot und VPN. Ein Hardware-Sniffer, die Sticky-Keys-Backdoor und Pre-Logon-Funktion machen es möglich.

(Bild: Dolos Group)

Der Auftraggeber wollte es genau wissen: Was kann ein Dieb mit einem gestohlenen Firmen-Notebook anfangen? Gelingt es ihm, damit von außen ins Firmennetz einzudringen und Server zu kompromittieren? Dazu übergab er ein nach Firmen-Policy gesichertes Notebook an die Security-Spezialisten der Dolos Group. Und die zerlegten alle Sicherheitsvorkehrungen Schritt-für-Schritt.

In ihrem Blog-Beitrag beschreiben die Experten minutiös, wie sie dabei vorgegangen sind. Für Security-Interessierte besteht der Reiz der Geschichte darin, dass da nicht mit großer Geste über die entscheidenden Punkte hinweggegangen wird, sondern jeder einzelne Schritt auf dem Weg ins Firmennetz vollständig nachvollziehbar wird.

Bitlocker entzaubert

Die erste Hürde war die Vollverschlüsselung der Festplatte (Full Disk Encryption, FDE) in Kombination mit einem verrammelten BIOS: UEFI-Secureboot, feste Boot-Reihenfolge, gegen Änderungen mit einem Passwort gesichert. Die einfachen Zugänge waren also alle verrammelt.

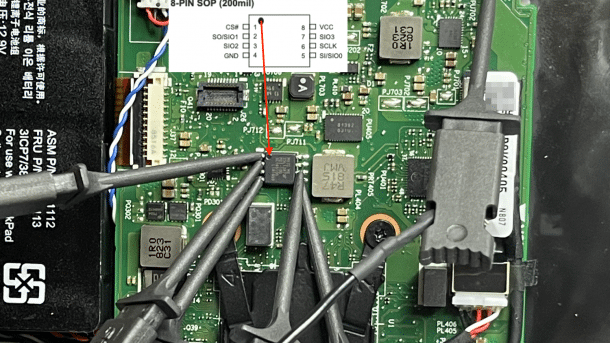

Für die Verschlüsselung war Bitlocker zuständig. Den Schlüssel für das Entschlüsseln der Daten verwahrte dabei ein Trusted Plattform Module. Und das war der Punkt, an dem die Forscher ansetzten: Nicht das gut gesicherte TPM, das wäre zu aufwendig gewesen. Aber das Anliefern des geheimen Schlüssels an das Betriebssystem. Dazu musste das auf einem separaten Chip implementierte TPM den Schlüssel über einen Hardware-Kanal an die CPU schicken. Das erfolgte ungesichert, also konnten die Angreifer die Kommunikation belauschen und den geheimen Schlüssel daraus extrahieren. Das klingt einfach, war aber etwas komplizierter, als hier dargestellt. Trotzdem: 1:0

Der Hintertür-Klassiker Sticky Keys

Eine zusätzliche Sicherung, bei der ein Passwort in den Schlüssel eingeht, hätte diesen Ansatz übrigens vereitelt. Doch so konnten die Forscher die Festplatte entschlüsseln und mit den entschlüsselten Daten eine Virtuelle Maschine bauen, die das installierte Windows startete. Allerdings nicht ganz das originale. Die Forscher bauten zuvor noch eine kleine Hintertür in das System ein: die sogenannte Sticky-Keys-Backdoor. Dabei ersetzt der Angreifer eine reguläre Systemdatei durch eine andere: Sie kopierten cmd.exe über Utilman.exe. Damit präsentiert die Tastenkombination Windows-U ganz ohne Anmeldung schon ein Kommandozeilenfenster mit System-Rechten. 2:0

(Bild: Dolos Group)

VPN mit Pre-Logon

Damit waren sie im System. Der nächste Schritt sollte ins Firmennetz führen, das der reguläre Laptop-Nutzer über ein VPN erreichen konnte. Allerdings hatten sie das dazu erforderliche Zugangspasswort nicht und entdeckten auf der Festplatte nichts Hilfreiches dazu. Doch die eingesetzte VPN-Software (Palo Altos GlobalProtect) hatte ein praktisches Feature: Noch bevor der Benutzer sich anmeldet, stellt sie eine sogenannte Pre-Logon-Verbindung her, über die die IT das Gerät administrieren kann. Dieser Zugang erfolgt mit einem dem Gerät zugewiesenen Zertifikat und das war im entschlüsselten Abbild enthalten.

Damit meldete sich die trojanisierte VM also bereits vor dem Login im Firmennetz an. Die Forscher sahen sich dort in Ruhe um und fanden auch prompt SMB-Freigaben, auf denen sie Schreibrechte hatten. Zum Beweis ihres Erfolgs legten sie die Datei "dgtest.txt" an. Bis zu einem erfolgreichen Ransomware-Angriff wäre zwar noch einiges an Lateral Movement zu bewerkstelligen, aber der Auftrag war erfüllt: Sie hatten einen Brückenkopf im Netz ihres Auftraggebers. 3:0

Die Details dieses Angriffs beschreiben sie in:

(ju)