Black Hat USA 2021: Security Advisories – mehr Durchblick dank Automatisierung

Uneinheitliche Advisory-Formate kosten wertvolle Zeit. Und wie beschreibt man eigentlich eine "Nicht-Verwundbarkeit"? CSAF und VEX sollen Abhilfe schaffen.

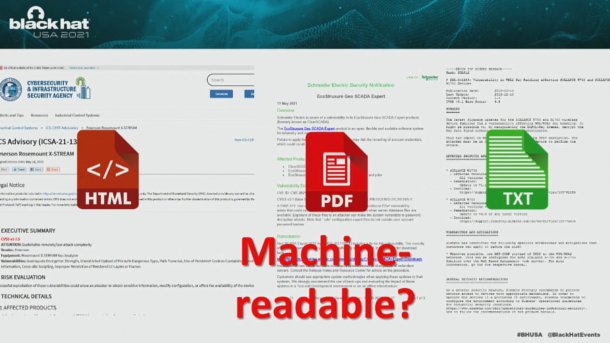

Maschinenlesbar? Bislang eher nicht. CSAF soll Licht in den Advisory-Dschungel bringen.

(Bild: Black Hat USA)

Sicherheitshinweise (Security Advisories) sind uneinheitlich gestaltet. Das kostet Empfängern im Alltag unnötig Zeit und Mühe. Abhilfe soll ein einheitliches, maschinenlesbares Format zum schnellen Datenabgleich schaffen, meint Thomas Schmidt vom Bundesamt für Sicherheit in der Informationstechnik (BSI).

Auf der IT-Sicherheitskonferenz Black Hat USA 2021 hat Schmidt das OASIS Common Security Advisory Framework (CSAF) vorgestellt, welches das BSI mit internationalen Partnern entwickelt hat. Hintergrund ist, das sich von Soft- und Hardwareherstellern oder von koordinierenden Stellen zur Schwachstellen-Veröffentlichung herausgegeben Sicherheitswarnungen stark unterscheiden.

Videos by heise

Abgesehen von der zumeist einheitlichen Verwendung des CVE- (Common Vulnerabilities and Exposures) und des CVSS-Systems (Common Vulnerability Scoring) variieren optische Aufmachung, Reihenfolge und Aufbereitung der Informationen, das Dateiformat sowie der Übermittlungsweg an Betroffene.

Schneller handeln dank Automatisierung

Einem zweiten, verwandten Thema widmete sich Schmidts US-Kollege Allan Friedman, Director of Cybersecurity Initiatives im US-Handelsministerium, im selben Vortrag: Wie können Hersteller schnell und einfach kommunizieren, wenn ein Produkt nicht von einer spezifischen Schwachstelle betroffen ist? Ideen hierzu vereint der Arbeitstitel "VEX" (Vulnerability Exploitability eXchange).

Laut Schmidt könnten mit dem CSAF verfasste Security Advisories Herstellern und IT-Verantwortlichen bald helfen, die Zeit zwischen Veröffentlichung eines Advisories und Reaktion darauf zu verringern. CSAF erspare die manuelle Suche nach Advisories, indem es den Suchprozess übernehme und neue Hinweise automatisiert von der Website der Hersteller herunterlade. Auch der anschließende Abgleich bekanntermaßen verwundbarer Geräte mit tatsächlich vorhandenen Geräten könne automatisiert werden – ebenso wie Auswertung und Vorsortierung der Schweregrade der Sicherheitslücken.

(Bild: Black Hat USA)

"Negative Advisories": VEX

Während CSAF allgemein Schwachstellen-Infos vereinheitlicht, teilt VEX mit, dass bestimmte Produkte nicht über eine bestimmte Schwachstelle angreifbar sind. Das wird immer wichtiger, weil in Software zunehmend Komponenten Dritter verwendet werden. Letztlich ist in Abhängigkeit von der jeweiligen Implementierung aber nicht jede gefundene Schwachstelle auch in jedem Produkt tatsächlich ausnutzbar.

Als Beispiel nannte Friedman "Amnesia:33", eine Sammlung von Schwachstellen in Open-Source-TCP/P-Stack-Code, die Millionen von IoT-Geräten betroffen hat. Im Nachgang hatten viele Hersteller darauf hingewiesen, nicht betroffen zu sein – wiederum in uneinheitlicher Form und ohne Möglichkeit zu automatisierter Übermittlung.

Im Sinne eines "negativen" Security Advisories könnte VEX künftig als "Profil" von CSAF auf dessen Systeme und Infrastruktur zugreifen, erläuterte Friedman. Ausprobiert werden kann es noch nicht – anders als das auf dem JSON-Format basierende CSAF 2.0: Ein Werkzeug zum Erstellen von CSAF-Dokumenten steht auf der GitHub-Seite des BSI bereit.

- CSAF, VEX, and the Future of Advisories (Vortragsbeschreibung)

- Informationen des BSI zu CSAF

- Website des OASIS CSAF-Projekts

(ovw)