BIOS-Update ohne Neustart

Intel hat ein Verfahren entwickelt, um UEFI-BIOS-Updates in den Flash-Chip des Mainboards zu schreiben, während das Betriebssystem läuft.

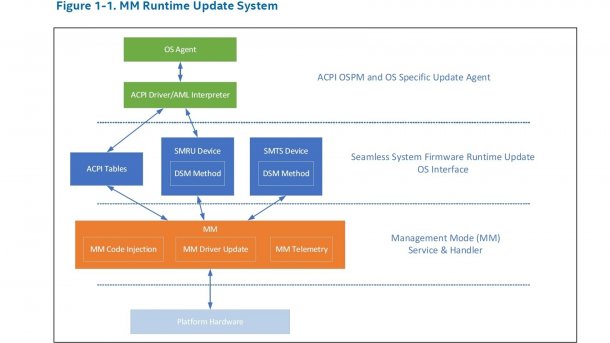

(Bild: Intel)

Eine Technik namens Intel Seamless Firmware Update zielt darauf ab, das UEFI-BIOS von Servern aufzufrischen, ohne den Betrieb zu unterbrechen. Intel hat dazu die Spezifikation für ein "Management Mode Firmware Runtime Update - OS Interface" veröffentlicht sowie Patches für den Linux-Kernel eingereicht.

"Seamless Firmware Update" beziehungsweise "Management Mode Runtime Update" verarbeiten das Firmware-Update in Form eines "UEFI Capsule Image"; letzteres nutzen auch immer mehr Windows-Notebooks sowie der Linux Vendor Firmware Service (LVFS).

Videos by heise

Das Besondere an Seamless Firmware Update ist jedoch, dass das System das UEFI Capsule Image im System Management Mode (SMM) bei laufendem (Betriebssystem-)Betrieb verarbeitet und in den Flash-Chip schreibt. Die erwähnte Intel-Spezifikation beschreibt das virtuelle ACPI-Gerät namens "INTC1080", das als Schnittstelle zwischen Betriebssystem (OS) und SMM dient, den Intel hier aber nur "Management Mode" (MM) nennt. Über dieses ACPI-Gerät "injiziert" das Betriebssystem das UEFI Capsule Image in den Speicherbereich des MM.

Nur für Server?

In der Beschreibung des Linux-Patch für das Seamless Firmware Update erklärt ein Intel-Mitarbeiter, dass es vor allem um Server geht. IT- und Cloud-Dienstleister vereinbaren mit ihren Kunden in sogenannten Service Level Agreements (SLAs) oft maximale Ausfallzeiten für Dienste. Der Neustart wegen eines BIOS-Updates kann aber einige Minuten dauern. 5 Minuten entsprechen 0,001 Prozent eines Jahres (525.600 Minuten) und sind bei 99,999 Prozent vereinbarter Verfügbarkeit nur einmal jährlich drin. Per Live Migration lassen sich virtuelle Maschinen aber auf andere Hosts verschieben.

Bei Desktop-PCs und Notebooks wäre Seamless Firmware Update eher ein Komfortgewinn. Die bisherigen Intel-Informationen zu Seamless Firmware Update (PDF) verraten auch nicht, wie das System im laufenden Betrieb den neuen BIOS-Code nachlädt.

MM statt SMM

Dass Intel den Funktionsumfang des SMM erweitert (und ihn nun als MM abkürzt), kommt überraschend. Denn eigentlich ist die IT-Industrie bemüht, die Macht des für das Betriebssystem intransparenten SMM zu beschneiden: Es gibt nämlich eine Reihe bekannter Malware-Angriffe, die den SMM als Einfallstor nutzen.

Mit erheblichem Aufwand hat Microsoft daher etwa für den "Secured-Core PC", den mit Windows 11 noch mehr Computer umsetzen dürften, Spezifikationen für "SMM Isolation" entwickelt, etwa die ACPI-Tabelle "Windows SMM Security Mitigation Table" (WSMT).

(ciw)