Gezielte Angriffe auf Zero-Day-Lücke in Zimbra

Über eine bislang unbekannte Lücke in Zimbra stehlen Angreifer Mails ausgewählter Opfer, warnt eine Sicherheitsfirma. Einen Patch gibt es bislang nicht.

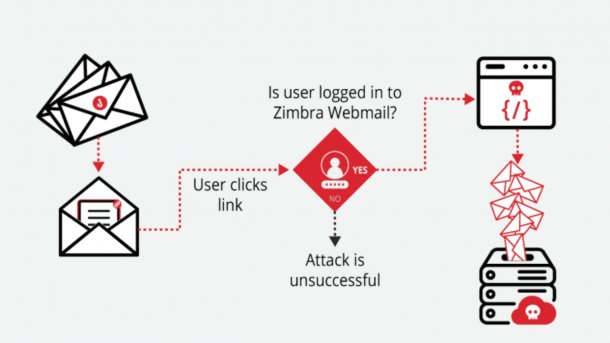

(Bild: Volexity)

Bereits seit Dezember nutzen Angreifer sehr gezielt eine Sicherheitslücke in der Kollaborationssoftware Zimbra aus, berichtet die Sicherheitsfirma Volexity. Man habe den Hersteller zwar bereits im Dezember informiert, doch einen Patch oder andere Schutzmaßnahmen habe der bislang nicht geliefert.

Bei der Lücke handelt es sich um ein sogenanntes Cross-Site-Scripting-Problem (XSS). Der Angriff läuft typischerweise so, dass das Opfer eine Mail mit einem Link erhält. Öffnet der Empfänger diesen Link im Browser, während er bereits in einem anderen Fenster oder Tab in Zimbra angemeldet ist, nimmt das Unheil seinen Lauf. Die Website des Angreifers führt Script-Code aus, der wegen des XSS-Fehlers auf das Zimbra-Fenster zugreifen kann.

Dabei kann die Mail auch in einem richtigen Mail-Programm wie Thunderbird geöffnet werden; wichtig ist nur, dass die Web-Seite des Angreifers und eine Zimbra-Sitzung im gleichen Browser aktiv sind. Typischerweise nutzen die Angreifer das konkret, um Zugriff auf Mails und deren Anhänge zu bekommen. Prinzipiell wäre es auf diesem Weg jedoch auch möglich, Mails im Namen des Opfers zu versenden oder Cookies zu stehlen, die dauerhaften Zugang zum Zimbra-Account ermöglichen, erklärt Volexity in seiner Analyse.

Parallelen zum Exchange-Fiasko

Volexity beobachtet seit 14. Dezember sehr gezielte Angriffe über diese Schwachstelle, die sie einer Gruppe namens TEMP_Heretic zuschreiben. Darüber hat Volexity nach eigenen Angaben den Zimbra-Hersteller auch bereits am 16. Dezember informiert – inklusive eines Demo-Exploits, der das Problem illustriert. Trotzdem gibt es bislang kein Sicherheits-Update oder zumindest ein Advisory von Zimbra. Volexity hat den Sachverhalt jetzt veröffentlicht.

Pikant daran sind die Parallelen zu einer kritischen Sicherheitslücke in Microsoft Exchange, als dessen Konkurrenz Zimbra antritt. Auch da hatte Volexity den Hersteller im Dezember über gezielte Angriffe über eine Zero-Day-Lücke informiert; Microsoft wollte diese jedoch erst zum Patchday im März schließen. In der Folge kam es zu massenhaften Angriffen, die die meisten Exchange-Server unvorbereitet trafen. Nun hat Zimbra bei weitem nicht die Verbreitung wie Exchange und die XSS-Lücken sind auch nicht so gravierend. Dennoch ist die aktuelle Situation beunruhigend.

Videos by heise

Wer seinen Zimbra-Server schützen will, hat derzeit nicht allzu viele Möglichkeiten. Laut Volexity ist die Zimbra-Version 8.8.15 betroffen, während das noch recht neue 9.0.0 immun zu sein scheint. Somit könnte ein Versions-Upgrade den Server aus der Schusslinie bringen. Weiterhin beschreibt der Sicherheitsdienstleister die Angriffe in Operation EmailThief: Active Exploitation of Zero-day XSS Vulnerability in Zimbra recht detailliert und liefert auch spezielle Indicators of Compromise, mit denen man sich auf mögliche Angriffe durch TEMP_Heretic vorbereiten könnte. Das Problem ist, dass diese Informationen hinfällig sind, wenn andere Angreifer die Lücke für sich entdecken und ausnutzen.

Besser wäre es, wenn der Hersteller konkrete Maßnahmen zum Schutz erarbeiten und in seinem Security-Center bereitstellen würde. Dort erklärt er zum Zeitpunkt der Veröffentlichung des Artikels jedoch lediglich, dass Zimbra nicht von Log4j betroffen ist.

Update 8.Februar 2022: Zimbra beseitigt die XSS-Lücke mit dem Security Hotfix for ZCS 8.8.15 Patch 30. Einen CVE gibt es jedoch aktuell noch nicht.

(ju)