Internet-Sicherheit: Anschubhilfe für DNSSEC

Die Sicherheitstechnik DNSSEC hilft gegen DNS-Umleitungen, verbreitet sich aber nur langsam. Nun schlagen Entwickler Trockenübungen als Anschubhilfe vor.

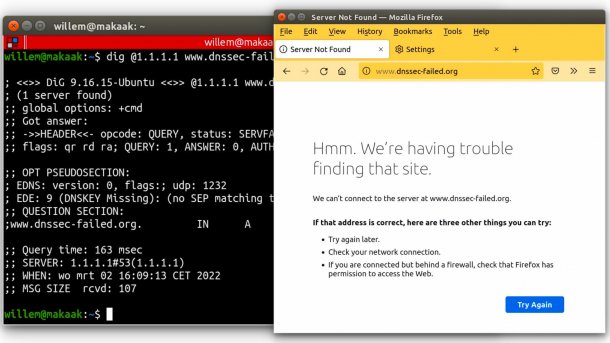

DNSSEC hilft zwar mittels kryptografischen Signaturen sehr effizient gegen DNS-Manipulationen, aber im Fehlerfall können Nutzer Websites von signierten Domains nicht öffnen.

(Bild: IETF)

- Monika Ermert

Auf dem 113. Treffen der Internet Engineering Task Force (IETF) in Wien landete auf dem Tisch der Arbeitsgruppe "DNS Operations" ein Vorschlag, der der Sicherheitstechnik DNSSEC zu mehr Verbreitung verhelfen soll.

DNSSEC wird gebraucht, um DNS-Antworten kryptographisch gegen Manipulationen abzusichern, denn mindestens der Verkehr vom autoritativen DNS-Server zum DNS-Resolver läuft unverschlüsselt. Deshalb können Angreifer gefälschte DNS-Antworten zum Beispiel in den Resolver-Cache einschleusen und Nutzer dieses Resolvers zum Beispiel mittels Phishing-Angriffen auf präparierte Server locken. Je nach Interessen und Fähigkeiten der Angreifer können dann etwa Passwörter von Mail- oder Bankkonten erbeutet werden.

Videos by heise

Dagegen hilft DNSSEC sehr effizient: DNS-Resolver prüfen anhand von kryptografischen Signaturen, die sie mit den DNS-Antworten von den autoritativen Servern erhalten, ob die Antworten unverfälscht sind und von vertrauenswürdigen DNS-Servern stammen (Validierung). Nur wenn beide Validierungsschritte positiv ablaufen, reichen sie die DNS-Antwort weiter. Aber bei unsachgemäßer Handhabe kommt es vor, dass die Validierung scheitert. Dann geben die Resolver die DNS-Antworten nicht weiter und Nutzer der validierenden Resolver können fehlerhaft signierte Domains nicht mehr ansprechen -- es spielt dann auch keine Rolle, dass der zugehörige Webserver reibungslos arbeitet. Daher lassen manche Administratoren DNSSEC lieber weg, insbesondere, wenn sie die Erreichbarkeit ihres Servers höher gewichten als die Zugriffssicherheit.

Diese Hürde könnte ein neues Zusatzprotokoll beseitigen: Dry Run DNSSEC soll den Domain- und DNS-Administratoren helfen, indem es DNSSEC-Konfigurationen prüft, Fehler meldet und den Zugriff auf zugehörige Websites trotz DNSSEC-Fehlern ermöglicht. Dry Run DNSSEC ist hauptsächlich eine Erweiterung für validierende Resolver.

Top-Level hui, Second-Level pfui

Über 91 Prozent aller Top-Level-Domains sind inzwischen per DNSSEC abgesichert. Aber auch die Second-Level-Domains sollten geschützt werden. Jedoch hinken die Domain- und DNS-Admins damit hinterher. In der DNSSEC-signierten .de-Zone sind beispielsweise nur knapp über 250.000 Second-Level-Domains signiert, das sind gerade mal 1,5 Prozent. Die .com-Domains kommen ebenfalls auf nur bescheidene 2,9 Prozent. Die meisten geschützten Domains gehören zur niederländischen Top-Level-Domain .nl. Der Anteil der signierten Domains beträgt 57,7 Prozent.

Dry Run DNSSEC stammt von Entwicklern aus den Niederlanden und soll DNSSEC-Muffeln mit einer Test-Suite unter die Arme greifen. Damit meldet der Admin zunächst einen Testlauf für die Signierung seiner DNS-Zone an. Geht alles glatt, gilt die Domain als DNSSEC-gesichert. Aber anders als bisher wird eine DNS-Antwort nicht verworfen, wenn im Resolver ein Validierungsfehler passiert. Stattdessen behandelt er die DNS-Auskunft, als wäre die zugehörige Domain unsigniert und reicht sie an den anfragenden Client wie eine unsignierte DNS-Antwort weiter.

Der Vorteil ist laut Willem Toorop von der niederländischen Software-Schmiede NLnet Labs, dass anfragende Nutzer bei erfolgreichem Test vor DNS-Manipulationen geschützt sind – so, wie es von DNSSEC erwartet wird. Aber bei Konfigurationsfehlern kommt der Nutzer trotzdem an sein Ziel. Zusätzlich erhält der Domaininhaber ein Fehlerprotokoll vom Resolver. In diesem wird er über einen existierenden Mechanismus informiert, dass da was hakt.

Für den DNS-Admin könnte Dry Run DNSSEC die Hürden senken, meint Toorop. Sobald er ausreichend Erfahrung gesammelt habe, könne er den Testmodus beenden und auf reguläres DNSSEC umsteigen. Zusätzlich zeigen Toorop und Kollegen, wie sie Clients der Nutzer erweitern würden, damit diese im Bilde sind, wenn eine Domain nur testweise signiert ist. Ein Resolver kann dann einem so erweiterten Client mitteilen, dass die Validierung gescheitert ist und die in der DNS-Antwort enthaltene IP-Adresse fragwürdig ist. So könnte am Ende der Nutzer entscheiden, ob er die fragwürdige IP-Adresse ansteuert oder doch besser nicht.

Armes Kamel

Die bei der DNSOP versammelten Entwickler bewerteten den Vorschlag "im Prinzip gut". Er trage aber dazu bei, dass der Betriebsaufwand für Resolver weiter zunimmt. Damit werde die Tendenz verstärkt, dass Resolver nur noch von absoluten Experten betrieben werden können, fürchtet etwa Ralf Weber, DNS-Architekt bei Akamai.

Manche DNS-Experten sehen das DNS-Protokoll als "überladenes Kamel", das unter seiner Last irgendwann zusammenbrechen könnte. Ein Teil der Experten befürwortet daher, auf bestehende Reporting-Mechanismen zu vertrauen.

Neue Perspektive

Abgeschrieben ist Dry Run DNSSEC aber nicht. Shane Kerr glaubt, dass der Entwurf noch eine andere Perspektive eröffnet. Die "Trockenübung" könnte DNSSEC-Anwendern helfen, Schüssel und Schlüsselalgorithmen vor einem Upgrade zu prüfen. Im Fehlerfall könne automatisch auf die vorherige funktionierende DNSSEC-Konfiguration zurückgeschaltet werden. "Insbesondere wenn die Rootzone in der Zukunft einen neuen Algorithmus einführt, wäre das ein gutes Werkzeug", erklärte Kerr.

Die DNSOP-Arbeitsgruppe prüft aktuell per Umfrage unter den DNS-Entwicklern, welche neuen Vorschläge man als nächste angehen soll. Ob dann Dry Run DNSSEC dabei ist, muss man abwarten.

Alternativ könne DNSSEC auch durch finanzielle Anreize gefördert werden, glaubt Toorop. Die .nl-Registry gibt Domains preisgünstiger ab, wenn sie mit DNSSEC signiert werden.

(dz)