Gesundheitsnetz: CCC-Hacker entschlüsselt sicheren Speicher von TI-Konnektor

Dem Hacker Fluepke ist es gelungen, einen TI-Konnektor von Secunet in eine virtuelle Maschine umzuziehen. Damit will er Daten ins Gesundheitsnetz schicken.

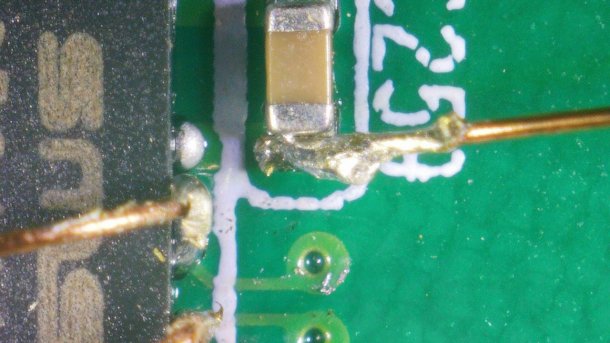

CCC-Hacker untersucht Smart-Card-Reader auf dem Secunet-Konnektor

(Bild: Fluepke)

CCC-Hacker Fluepke hat einen Konnektor – einen besonders sicheren Router – der Firma Secunet analysiert und Teile des Konnektor-Betriebssystems in einer virtuellen Maschine (VM) zum Laufen gebracht. Er will sich damit unter anderem in das Gesundheitsnetz (die Telematikinfrastruktur, TI) der für die Digitalisierung des Gesundheitswesens zuständigen Gematik GmbH einklinken – für weitere Analysen.

Seinen Fortschritt dokumentiert Fluepke seit zwei Wochen auf Twitter.

Bei seiner Analyse stellte er fest, dass wesentliche Teile der Datei-Systeme verschlüsselt vorliegen. Die Herausforderung für den Hacker bestand darin, auf das gesicherte Linux-Betriebssystem des Konnektors zuzugreifen. Die App-Partition und die Konfigurations-Partition entschlüsselte er mithilfe der Smart Card – der sogenannten gerätespezifische Sicherheitsmodulkarte Typ Konnektor (gSMC Typ K). Mit der Seriennummer der Kartenleser auf dem Konnektor-Mainboard war es ihm möglich, die PIN der gSMC-K zu ermitteln. Zudem war die Kommunikation zwischen Karte und Konnektor unverschlüsselt.

Daher konnte er die Kommunikation mitschneiden und in einer Replay-Attacke in seiner VM erneut abspielen (Replay-Attacke). Die Kartenlesegeräte band er über den Virtual-Smart-Card-Emulator ein. Dabei zeigte sich, dass es bei dem Secunet-Konnektor offenbar keine Hardware-seitige Verknüpfung zwischen der Konnektorkarte und der Konnektor-Hardware gibt. Die gSMC-K ist an das Dateisystem gebunden, da sie die Schlüssel für das Dateisystem enthält. Wenn die Karte aus dem Konnektor herausgenommen wird, funktioniert die Entschlüsselung laut Fluepke nicht mehr.

SINA im Telekommunikationsgesetz verankert

In dem Konnektor befinden sich verschiedene Dateisysteme, manche von ihnen sind verschlüsselt. Um darauf zugreifen zu können, startete Fluepke den Linux-Kernel mit dem Entschlüsselungsmodul "dm-crypt-sina.ko". Dem Entschlüsselungsmodul stellte er die zuvor mitgeschnittene Kommunikation der gSMC-K zur Verfügung. So konnte er alle Dateisysteme mounten und auslesen.

Der Name des Kryptomoduls deutet darauf hin, dass die Konnektor-Hardware mit der von Secunet und dem Bundesamt für Informationstechnik (BSI) entwickelten "Sichere Inter-Netzwerk Architektur" (SINA) verwandt ist. SINA dient dazu, über das Internet Daten der höchsten Geheimhaltungsstufe zu verschicken. Entsprechende Geräte (SINA L2 Box, SINA L3 Box) setzt beispielsweise die Bundeswehr ein. Internet-Provider ab einer bestimmten Größe sind gemäß Telekommunikationsgesetz (TKG) im Rahmen eines automatisierten Auskunftsverfahrens dazu verpflichtet, SINA-Boxen einzusetzen. Die von der Secunet skizzierte SINA-Architektur ähnelt der des Konnektors.

Ist die TI kompromittiert?

Fluepke selbst betont, dass er lediglich den Secunet-Konnektor entschlüsselt, aber die TI nicht angegriffen hat. Dies ist lediglich mit einer auf einen Arzt angemeldeten SMC-B und einem entsprechenden VPN-Zugangsdienst möglich. Nur auf diese Art und Weise sollte es möglich sein, Zugang in die Produktivumgebung der TI erhalten und dort nach Schwachstellen zu suchen. Daher ist die TI derzeit nicht kompromittiert.

Inzwischen ist Secunet auf Fluepkes Reverse Engineering eingegangen. Der Konnektorhersteller befürwortet das Vorgehen, "da es der Sensibilisierung für das wichtige Thema IT-Sicherheit dient". Fluepkes Ergebnisse bedeuteten allerdings nicht, dass Schwachstellen vorhanden seien, Anwender müssten sich keine Sorgen machen. Auf dem Gerät könne nur zuvor vom Hersteller signierter Code ausgeführt werden. Secunet verweist darauf, dass eine mögliche Gefährdung nur von einem nicht gesperrten Gerät und unsachgemäßen entsorgten Gerät ausgehen kann. Bei dem von Fluepke genutzten Konnektor handelt es sich "mutmaßlich um einen regulär in Betrieb genommenen und registrierten Secunet-Konnektor, der vor der Weitergabe nicht den organisatorischen Maßnahmen entsprechend außer Betrieb gesetzt wurde (Deregistrierung)." Dennoch besteht bei diesem Konnektor laut Secunet nicht die Möglichkeit, auf die Fachdienste – etwa für das E-Rezept – oder zugreifen zu können, also auch nicht auf Patientendaten.

Die geschilderte PIN-Ableitung aus der Seriennummer sei nur für die initiale Einrichtung erforderlich. Obwohl Code-Fragmente von SINA im Konnektor vorhanden sind, bauen die Geräte "grundlegend [auf einer] anderen Architektur auf und enthalten ein eigenes Schlüssel- und PIN-Management". Die Sicherheit der SINA-Boxen sei darum nicht gefährdet.

(mack)